שוב עולם טכנולוגיית המידע מזועזע מגילוי נקודת תורפה המופצת בכמות עצומה של מערכות מחשב, על פי כמה הערכות היא תגיע ל-70% ממערכות הרשת הקיימות באינטרנט.

אבל בואו נמשיך לפי הסדר, עד כמה שאפשר...

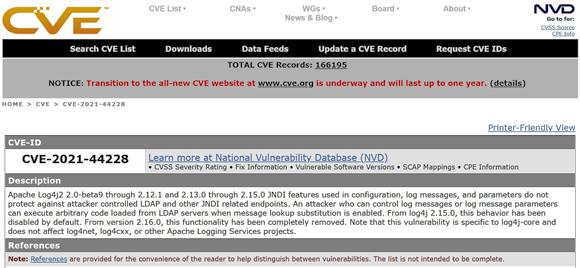

ב-24 בנובמבר 2021, חוקר האבטחה Chen Zhaojun מ צוות אבטחת הענן של עליבאבא גילתה פגיעות בספריית ג'אווה של Apache בשימוש מאז 2013. הגרסאות המושפעות מהפגיעות הן אלו שנעות בין 2.0 ל-2.15.0-rc1 ותוך מספר ימים חוקרים אחרים גילו פגיעויות חדשות גם בגרסאות מאוחרות יותר.

תיקונים וגרסאות רודפים זה את זה... בזמן הכתיבה שוחררה גרסה חדשה של הספרייה, 2.17. יהיה מעניין לראות אם הגרסה החדשה הזו תהיה נקייה מבעיות. אנחנו תמיד זוכרים שחיפזון הוא יועץ גרוע.

הפגיעות שנמצאה היא מסוג RCE, או "ביצוע קוד מרחוק". זוהי פגיעות המאפשרת לתוקף להורות למערכת להוריד ולבצע קוד זדוני (לסקרנים יותר אני ממליץ על המאמר מאת UnitXNXX).

התוכנות והמערכות הבאות מדווחות כעת בסיכון: Apache Struts, Apache Solr, Apache Druid, Apache Flink, ElasticSearch, Flume, Apache Dubbo, Logstash, Kafka, Spring-Boot-starter-log4j2, Cloudflare, iCloud, Minecraft: Java מהדורה, Steam, Tencent QQ, טוויטר. אבל כפי שקל להבין באמצעות מחקר פשוט באינטרנט, המוצרים של חברות ה-ICT העיקריות שעושות שימוש ב-Apache Log4j הם רבים, למשל CISCO פרסמה טבלה שמשיקולי מקום אני לא נושא אותה, אבל אתה יכול להתייעץ בקישור הזה.

עולם מיקרוסופט דיווחה על מוצריה שהושפעו מהפגיעות וסיפק הנחיות לפתרון הבעיה. אם, לעומת זאת, אתה משתמש במערכות לינוקס, אתה לא חושב שאתה בטוח יותר, במאמר זה תמצא מידע כיצד להבין אם אתה פגיע.

פרט אחרון, רמת הסכנה של הפגיעות, הידועה בכלל בשם Common Vulnerability Scoring System (CVSS) המיוחסת לפגיעות, שווה ל-10, המקסימום האפשרי. מדד סיכון בשימוש נרחב הוא גם ציון הסיכון Kenna אשר, במקרה שלנו זה שווה ל-87 מתוך 100, ערך גבוה במיוחד.

הדיבור על רמת הסיכון מאפשר לי לעשות שיקול אחרון הנוגע בכלל לעולם האבטחה או למה שנקרא "האמיתות" של עולם האבטחה. אני מניח שקרה לכולם לשמוע את התוכנה הזו קוד פתוח הם מאובטחים יותר מאלה קנייניים שכן הקוד שלהם זמין לכל אחד לניתוח אבטחה. קרה לי ששמעתי את זה נאמר פעמים רבות במהלך חיי; עם זאת, אם מצד אחד אני שותף לערך האמירה, מצד שני אני רוצה להדגיש כמה מושגים שאולי לא ברורים לכולם:

- תוכנה קוד פתוח (כמו כל תוכנה קניינית אחרת!) לא יכולה להיחשב נטולת בעיות אך ורק על בסיס הצהרה כללית של אפשרויות שליטה.

- אשר כי התוכנה קוד פתוח הם בטוחים יותר - בגלל האפשרות שניתנת לכל אחד לאמת את הקוד - זה מסוכן. למעשה, לרוב אלה שמשתמשים בהם (וביניהם אני שם גם את המפתחים שעושים בהם שימוש חוזר במוצרים שלהם) אין לא את הידע לעשות את הבדיקות הדרושות ולא שום מוטיבציה לעשות זאת, אכן.

אני יודע טוב מאוד שמה שאני אומר לא ישמח רבים, אבל זו רק ההוכחה האחרונה למה שאני אומר: Log4j הוא קוד פתוח ובכל זאת לקח שנים להבין אילו בעיות זה יכול לגרום, Heartbleed הוא דוגמה שנייה. זה לא אומר שאני נגד השימוש בתוכנה קוד פתוח, אבל להיות נגד השימוש ה"פרוע וחסר הבחנה" שלהם, ללא תמיכה מספקת, שכן זה מגביר את רמת הסיכון!

השיקול האחרון נוגע לעובדה שהתגלית הגיעה מ"מעבדה בצד השני של העולם" ושעכשיו צריך לרוץ למחסה. וכשאני אומר לרוץ, אני מתכוון בדיוק לזה...

מידע נוסף:

- פגיעות Log4Shell היא הפחם במלאי שלנו לשנת 2021 | בלוגים של מקאפי

- CVE - CVE-2021-44228 (mitre.org)

- פגיעות Log4j: כל מה שאתה צריך לדעת על פגם יום האפס | Toolbox It Security

- רשת אינפורמטיקה: תגובת אינפורמטיקה לאפליקציה ...

- פגיעות Apache log4j CVE-2021-44228: ניתוח והפחתות (Paloaltonetworks.com)

- עד כמה מסוכן הפגיעות של Log4J? (darkreading.com)

- Log4j CVE 2021-44228: מערכות מושפעות והשפעה... | הבישוף פוקס