עם מחקר זה אנו רוצים להזמין אותך ללמוד עוד על עולם הטכנולוגיה התפעולית (OT) תוך התייחסות ספציפית לאבטחת סייבר.

המחקר מחולק לשני מאמרים. הראשון כולל מבוא קצר על החשיבות של ניהול נתונים בתהליך העסקי, כדי להמשיך ולתאר את התהליכים התעשייתיים בתעשייה 4.0.

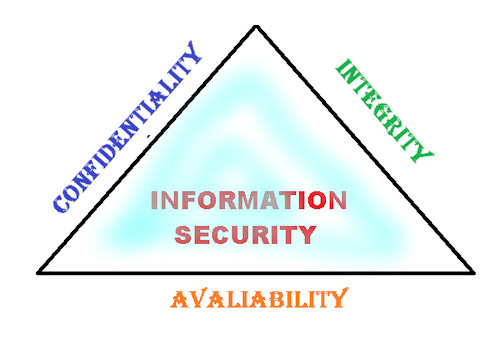

בפסקה תפיסת ה- CIA מאבטחת סייבר לתהליך התעשייתי אנו נכנסים ללב העניין על ידי תיאור הקשרים בין סודיות, שלמות וזמינות.

במאמר השני אנו עוברים כמה דוגמאות להתקפות על מערכות OT וההשלכות האפשריות. לסיום, כמה טיפים על האסטרטגיות שיש לנקוט כדי להגן על עצמך.

מבלי שנרצה להיות ממצה, אנו מקווים שעבודת סיכום זו תועיל לאלה המתקרבים לאבטחת הסייבר בעולם תעשיה 4.0.

טוב קריאה.

מבוא

בתהליך התעשייתי, ניהול הנתונים המסופקים על ידי החיישנים השונים הוא בסיסי לשליטה בתהליך עצמו, כדי לחזות פעילויות תחזוקה בהיגיון ניבוי ולהצליח לבסס את איכות המוצר הסופי.

הנתונים שמספק החיישן הבודד הם אפוא לא רק מספר אלא הם נקודת המוצא למערכת ניתוחים הכוללת את כל התהליך העסקי, החל מתחזוקה ועד איכות וכלה בתהליך המכירה ועד לקניין רוחני.

אם בעבר החיישן היה מורכב ממערכת ידנית או מערכת דיגיטלית "עצמאית", בה האמור לעיל מנוהל בעיקר על ידי האדם בזכות כישוריו הספציפיים, כיום ניתן לעבד ולשתף את הנתונים ברשת. , זה יכול להיות לעזר בפעילות שליטה מרחוק כמו גם לתחזוקה ניבוי ובסופו של דבר לעזור בתהליך הניהול וקבלת ההחלטות של החברה. התפתחות זו נקראת כיום תעשיה 4.0 ומחוברים אליה גם תהליכים עסקיים של שיפור ודיגיטציה, הנעזרים גם בכספי ציבור. באיור 1 ההתפתחות שנדונה לעיל מוצגת בשורת זמן.

אבל, מכיוון שהכל ברשת יכול להפר באופן תיאורטי, האם גם החיישן היחיד או המתמר של המערכת? עד כמה ניתן להחשיב את רשת ה- OT (Operation Technology)? מהי רמת האבטחה הנדרשת לפי הסטנדרטים הקיימים וכיצד להיערך להתפתחויות עתידיות?

אם בעבר ראינו חיישני לחץ שהצביעו על ערך שגוי בכוונה כדי להגן על הערך האמיתי ולכן הקניין הרוחני של התהליך שאליו הוקדש החיישן, האם ההיגיון הזה עדיין הגיוני כיום במערכת ניתנת לניהול מרחוק?

מה לימד אותנו המקרה של נגיף Stuxnet [1] או תוכנות הכופר שחסמו את מערכת הניהול של צינור המושבה [2]? מבלי להיכנס למקרים כאלו, בדיון קצר זה אנו רוצים לציין את המרכיבים הבסיסיים של אסטרטגיית הגנה, שמחוץ להצעות השוק, יכולים להוות מדריך לשימוש נכון בטכנולוגיה הקיימת. דוגמה ליישום תסייע בהבנת המושגים המכוסים ושלבי ההתרעה המוקדמת ותגובת האירוע.

תהליכים תעשייתיים בתעשייה 4.0

המונח תעשיה 4.0 מציין מערך פעולות לשיפור התהליך העסקי כולו באמצעות יישום כלים ומושגים מתקדמים המהווים חלק מחבילה שזוהתה על ידי הקהילה האירופית עם המונח "טכנולוגיות מאפשרות". בקיצור, הטכנולוגיות הללו מפורטות להלן:

- פתרון ייצור מתקדם: כל טכנולוגיות הייצור המתקדמות, כולל רובוטיזציה ולוגיסטיקה אוטומטית

- ייצור תוספים: שימוש ופיתוח מערכות ייצור באמצעות הדפסת תלת מימד ושימוש בחומרים מסוגים שונים בענפי ההיי-טק.

- מציאות רבודה: מערכות סימולציה תלת-ממדית וסביבות מציאות רבודה כדי לעזור למפעילים לבצע את עבודתם עם בטיחות מוגברת ושגיאות מופחתות.

- סימולציות: סימולציה של האינטראקציה בין מנגנונים שונים שמטרתם אינטגרציה

- שילוב אופקי ואנכי: אינטגרציה אופקית ואנכית בין המרכיבים השונים בתהליך הייצור כדי להגביר את הבטיחות, האמינות והפרודוקטיביות.

- אינטרנט תעשייתי: שימוש באינטרנט לצורך תקשורת פנימית וחיצונית מאובטחת.

- ענן: יישום כל טכנולוגיות האחסון והניהול / ניתוח באמצעות מחשוב ענן,

- אבטחת סייבר: משתי הנקודות הקודמות, הצורך בהגברת אבטחת הנתונים הוא טבעי.

- ניתוח נתונים גדולים: ניהול כמויות גדולות של נתונים באמצעות מערכות פתוחות המאפשרות תחזיות או תחזיות.

כל האמור לעיל הוא חלק מהרקע הטכנולוגי שעל החברה להיות בהכרח בכדי להיות תחרותית בשוק.

הצורך הנובע מהשקעות חדשות הולך יד ביד עם חשיפה מוגברת של נתונים ארגוניים להתקפות חיצוניות אפשריות. חברות בינוניות וגדולות מתייחסות לתחומים הקריטיים שלהן בצורה מובנית ומשקיעות במערכות כוח אדם ומוגנות, ונעזרות גם ביוזמות ציבוריות לאומיות ובינלאומיות שונות, כגון חוק סבטיני [3] או תעשיה 4.0.

הבעיה של חברות קטנות היא ביסודה גישה של המערכת, והיא נעדרת כיום תרבות בסיסית רחבה בנושא אבטחת IT, ולעתים קרובות נפתרת באמצעות אנטי-וירוס המותקן במחשב או בשרת ויועץ חיצוני.

לרוע המזל ברמת אבטחת הסייבר המאבק אינו שוויוני: זמני ההתקפה בפועל של עבריין ברשת הם הרבה יותר מהירים מאבולוציית האנטי-וירוס או התערבות הטכנאי. לפני כל התערבות, להאקר היה מספיק זמן לארגן את ההתקפה, ואילו מי שצריך להגן על המערכת שלהם בדרך כלל מוצא את עצמו צריך להגיב ולהתאושש במהירות. הנזק שסוגים מסוימים של התקפות עלולים לגרום לתהליך ייצור בשדה OT הוא אקספוננציאלי בהשוואה לגניבה הפשוטה של נתוני החברה שנעשו באמצעות דואר אלקטרוני או חסימת המחשב הביתי.

הסיכון להתקפה על מערכת ה- OT נע בין חסימת ייצור לשבירת חלקים מהצמח ועד להשמדת המפעל עצמו וכל מחזור הייצור עם השלכות סביבתיות וטריטוריאליות אפשריות.

שני המקרים שצוטטו בהקדמה (Stuxnet and Colonial Pipeline) הם מדהימים ולמעשה היו בעלי תהודה עולמית: התקפות מסוג זה ממש קשה להתמודד איתן. אך בהתייחסות לפיתוח ותחזוקה של מערכת ה- OT, רכיב אבטחת ה- IT חייב להיות בסיסי ונמצא תמיד בכל הפעולות האישיות של כל הגורמים האישיים, ותרבות בטיחות הכרחית חייבת להיות בסיסית כדי להעדיף את הפיתוח ההרמוני של תפיסת Industry 4.0. . אין להבין את האירועים שצוטטו באופן פסימי מתוך מחשבה ש "... אם הם הצליחו לחדור לתחנת כוח גרעינית או למערכת הפצה לאומית אסטרטגית, כל פעולה שאנקוט בוודאי אינה יעילה" בדיוק כמו האמירה "מחשב אישי זה בטוח אם זה לא מרושת ". במקום זאת, יש צורך במודעות רבה יותר לסיכונים, הערכה מדוקדקת של ההשלכות הספציפיות האפשריות ולכן פעולות נגד, התאוששות והפחתה הנדרשות. בכך אנו נעזרים במחקר שנעשה עד כה בתחום אבטחת הסייבר, שעל היסודות הבסיסיים שלהם להיות ידועים וליישם באופן ספונטני כמו כל עיבוד של מערכת ה- OT במהלך פעולתה.

מושג ה- CIA מאבטחת הסייבר של התהליך התעשייתי

התפתחות אבטחת הסייבר הלכה יד ביד עם ההתפתחות הטכנולוגית של טכניקות התקפה והגנה כאחד. אם רק בשנים האחרונות זה הפך לנושא דיון נפוץ, מבחינה היסטורית הצורך בגניבת / מניפולציה של מידע וההגנה האפשרית הנובעת מכך יש שורשים מרוחקים מאוד (קודים וקריפטוגרפיה נולדו כמעט עוד מתקופת הבבלים אם לא קודם לכן). ניתן למצוא מצגת של התפתחות אבטחת הסייבר בעשרות השנים האחרונות [4].

אחד המושגים הבסיסיים, התקפים במציאות בכל תחומי ניהול המידע, שפותחו ואמורים להיות נקודת המוצא של כל מערכת מידע שמטרתה לנהל נתונים בצורה בטוחה, היא משולש ה- CIA [5], ראשי תיבות שמוסברים באנגלית. כמו: סודיות - שלמות - זמינות

אחד המושגים הבסיסיים, התקפים במציאות בכל תחומי ניהול המידע, שפותחו ואמורים להיות נקודת המוצא של כל מערכת מידע שמטרתה לנהל נתונים בצורה בטוחה, היא משולש ה- CIA [5], ראשי תיבות שמוסברים באנגלית. כמו: סודיות - שלמות - זמינות

או באיטלקית: סודיות - שלמות - זמינות.

מערך שלוש הפעולות מייצג את הבסיס לאבטחת ה- IT, בכל הרמות ועם ההתפתחויות הספציפיות הנדרשות בהתבסס על מה וכמה לאבטח.

עם זאת, שלישייה זו מוצאת את אחד הביטויים הטובים ביותר שלה בתהליכים OT ובתהליכים תעשייתיים: שום תהליך תעשייתי לא יכול להרשות לעצמו להיות זמין לכולם (חוסר סודיות), עם וריאציות אפשריות שהוכנסו בצורה זדונית או אפילו לא מודעת (חוסר יושרה) ולא זמין.

תהליך תעשייתי שאין בו משולש זה כבסיס הוא פוטנציאל תהליך לא רק בסיכון של החברה אלא גם עבור הקהילה עצמה: חשוב מה יקרה אם נגיף יכול לתפעל מערכת להגברת לחץ בלתי מבוקרת במיכל גז. O מתערב במערכת הסינון לפני שאדי התהליך משתחררים לאטמוספרה!

אנו מפתחים את שלושת המרכיבים בהיגיון ה- CIA על מנת להפוך אותם למפורשים במערכת OT.

אם מערכת ה- OT מיועדת כטכנולוגיית המבצע בבסיס מערכת הייצור והניהול של החברה והיא מוגדרת בלוגיקה של Industry 4.0, הדאגה הראשונה חייבת להיות על מודל היישום של ה- CIA על כל היבטיו. החשש השני חייב להיות ניתוח מתמיד, סקירה ואימות מחדש של ה- CIA על כל מרכיביו. החשש השלישי הוא ... לא צריך לעבור יום מבלי שהאמור לעיל נעשה ונבדק מחדש בזמן.

אך מדוע המשולשת חשובה יותר במערכת OT מאשר במערכת מידע ארגונית רגילה?

נדבר על זה במאמר הבא.

ביבליוגרפיה

[1] התקפת תולעת של Stuxnet על מתקני גרעין איראניים (stanford.edu)

[2] https://www.nbcnews.com/tech/security/colonial-pipeline-paid-ransomware-...

[3] https://www.mise.gov.it/index.php/it/incentivi/impresa/beni-strumentali-...

[4] http://ijarcsse.com/Before_August_2017/docs/papers/Volume_4/1_January201...

[5] מהי משולש ה- CIA? מוגדר, מוסבר ונחקר (forcepoint.com)