מערכת ייצור אוטומטית המנוהלת בתעשייה 4.0 כוללת בהכרח רשת ניהול נתונים פנימית / חיצונית (מתכון ייצור, מחזור ניהול מחסן, בדיקות אוטומטיות וכו ').

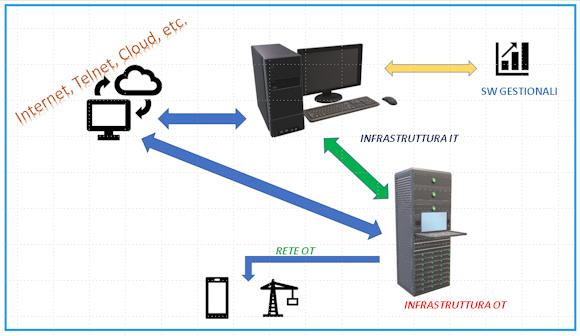

בתמונת הפתיחה ניתן להבין את המורכבות של מערכת OT שלמה שפותחה על פי סטנדרטים מודרניים.

זה חל על החיישן הפשוט שמעביר את הנתונים אל ה- חדר בקרה עד לניהול מרחוק של אי רובוטי, מאיפה שרת המתכון למיקומים החדשים עבור הרובוטים השונים באי נשלח על בסיס הרכיב החדש שייבנה (חשוב למשל על רובוטים צבועים ברשת בתוך רשת ייצור רכיבים אוטומטית).

המתכון או ערך הנתונים מהווים את הידע של החברה, לרוב הם הבסיס מאוד להצלחת התהליך הנתון. באשר ליחידים (עובדים, עובדים, מנהלים וכו ') סודיות היא חובה, יש להתחייב על אותה התחייבות כדי למנוע גניבת נתונים המאוחסנים בענן, ארכיונים מקומיים, זיכרונות המופצים בנקודות השונות של רשת החברה. הדבר נכון גם לגבי גישה: לא כולם יכולים לגשת למקומות מסוימים בהם נשמר סוד תעשייתי, ואותו הדבר חל על מי שרוצה לגשת אליו דרך הרשת.

באופן דומה, שמירה על שלמות הנתונים והן על המבנה המעבד ומשדר אותם היא גם מהותית: מה יקרה אם החיישן ייצא מהכיול ובמקום לקרוא את הערך הנכון, הוא קורא ערך אחר? מה אם הרובוט ישים מתכון אחר על הרכיב בייצור? במקרה הראשון זה יכול לגרום למערכת להפסיק אם הערך שנשלח נמצא מעל סף מסוים של אזהרה או אזעקה. במקרה השני זה יכול לאלץ את הרובוט לבצע תמרון שפוגע בחתיכה או ברובוט עצמו. בדיוק כמו כל טעות אנוש.

עם זאת, יש מקרה שלישי, עדין הרבה יותר ביחס לשלמות וזה המושג "יושרה לכאורה": המערכת המותקפת בעצם מתפקדת אך בתהליך יש ערך שלעתים קרובות. אקראי הוא שונה כדי לעוות את התוצאה הסופית של התהליך. לדוגמא, בדיקות בסוף פס הייצור, בנוסף לפסולת הטבעית שלו, יאשימו בפסולת בגלל איתותים כוזבים שניתנו על ידי החיישנים ואשר יוכרו כפסולת טבעית.

בשרשרת הבקרה, אין מידע הקשור להתערבותו של תוכנות זדוניות מוסתר, אך בינתיים אותו הדבר מדי פעם תורם למספר החלקים הכולל שנזרק, ומחמיר את עלות החברה בטפטוף רציף. או להיפך, אפילו מקרה גרוע יותר, כזה תוכנות זדוניות יביא בצורה אקראי חתיכה "טובה" שהיא למעשה "בזבוז" ולכן רכיב זה ישווק לשוק!

הנקודה השלישית של הטריאדה מתייחסת לזמינות: הן על המערכת והן על הנתונים להיות זמינים, גם לאחר התקפה. ככלל של נוהגים טובים, תוכנית ה- PLC או ה- ICS (מערכת הבקרה התעשייתית) כבר מיותרים, כמו גם כל החלקים הקריטיים ברשת. אבל הנוהג הבסיסי הוא הביצוע של גיבוי של המערכת הפיזית ומאורגן בצורה "אומנותית": הצבת הנתונים לדיסק קשיח חיצוני שמחובר בדיוק למטרה זו ואז לנתק אותם ולהחליף אותם עם דיסק קשיח שני, יעיל הרבה יותר בשלב של התאוששות שלא מערכת יקרה ולקצב הנדרש של התאוששות לרוב מסורבל ואיטי מדי.

כיצד להגן על עצמך ובאילו אסטרטגיות

מהאמור לעיל, נקודת המוצא היא ה- CIA ותפיסה זו חייבת להיות ברורה בפיתוח רשת ה- OT. יש להכין טרילאדה מקבילה ולהתעדכן בהתחייבות רבה יותר:

- מוּדָעוּת

- ידע

- הקשר תפעולי

שני המרכיבים הראשונים מתייחסים לגורם האנושי: אם לכל המפעילים, ברמה כלשהי, לסוכנים במערכת ה- OT אין מודעות וידע לעדינות של אבטחת סייבר ולסיכונים שעלולים להפוך לאיומים או להתקפות, אין מערכת הגנה. יכול באמת להגן.

הבסיס הוא טריוויאלי בלשון המעטה: כל אחד מאיתנו תוהה מה היה קורה אם המחשב שאנסה להפעיל לא יופעל. אילו השלכות מיידיות? מה בטווח הבינוני עד הארוך? מה אם מחשב פס הייצור לא יתחיל? או כל מערכת הייצור או בקרת האיכות?

להיות מודע לכך הוא המחסום הראשון מפני התקפות אפשריות שכן הוא מפעיל את מנגנון ההגנה העצמית עם החיפוש לדעת כיצד להגן על עצמך, להגיש בקשה ליישום ההגנות וכן לעדכן על ידי הצעה או הסכמה עם מנהל ה- IT, בהתבסס על היישום. הקשר, כמו הסיכונים האפשריים האפשריים ואולי מה יכולות להיות פעולות הקלה אפשריות.

תוך השארת ההגדרה של מבנה OT וניהולו לטכנאים המומחים, מדיניות האבטחה התאגידית חייבת להיערך על ידי עצמך לוּחַ שחייב לערב ולהעצים.

לאחר חלק ה"אוונגליזציה "ההצעות מגיעות באופן ספונטני מהשחקנים השונים ולכן מתברר כי:

- חיישנים אנלוגיים שפשוט מספקים את הנתונים בפורמט אנלוגי (למשל 4-20 mA קלאסי) או דיגיטליים (אך רק בפלט) ללא אפשרות לכייל מרחוק, הם הרבה יותר בטוחים מחיישנים בהיגיון ה- IoT (Internet of Things);

- חיישנים או מערכות בלוגיקה של IoT מביאים ביצועים גבוהים בהשוואה לשעבר, אך עליהם להיות מוגנים באמצעות סיסמאות ייעודיות ועל כל התקשורת להיות מוצפנת;

- יש לשנות את כל סיסמאות החיישנים והמערכות המסופקות כברירת מחדל על ידי הספקים מהשימוש הראשון;

- בכל פעם שניגשים למערכת או לחיישן הספציפי לשינוי תהליכים, כיול או תחזוקה ניבוי או גישה מרחוק באמצעות קו חיצוני, יש לשנות את הגדרות האבטחה והסיסמה;

- התהליך הנזכר בנקודה 4, אם הוא אוטומטי, חייב לעבור דרך מערכת חברה פנימית;

- יש ליישם ולאמת הליך גיבוי פורמלי מתאים, בין אם זה פיזי או בענן או בישויות מרובות.

לבסוף, אך למעשה זהו החוליה החלשה של כל האמור לעיל ומסיבה זו אנו מציינים זאת כתזכורת אחרונה, הגורם האנושי (גם כשגיאה אפשרית וגם כפעולה קבועה מראש) ממלא תפקיד מהותי באבטחת ה- IT ובמיוחד במערכת ה- OT מכיוון שהוא מופץ הן כ- רשת IT ופיזית לכל השלבים ומיקומי הייצור.

L 'איום פנימי יש להעריך כראוי ולצפות ולהמתן את התוצאות האפשריות באמצעות גישה רשמית וגמישה מאוד המבוססת על מצבים מותנים.

כמו כן נאמר:סודיות - שלמות - זמינות בטכנולוגיית המבצע מנקודת מבט של תעשיה 4.0: חלק ראשון"

ביבליוגרפיה

[1] התקפת תולעת של Stuxnet על מתקני גרעין איראניים (stanford.edu)

[2] https://www.nbcnews.com/tech/security/colonial-pipeline-paid-ransomware-...

[3] https://www.mise.gov.it/index.php/it/incentivi/impresa/beni-strumentali-...

[4] http://ijarcsse.com/Before_August_2017/docs/papers/Volume_4/1_January201...

[5] מהי משולש ה- CIA? מוגדר, מוסבר ונחקר (forcepoint.com)