השימוש באנגלית בעולם העשיר בטכנולוגיה שאנו חיים בו הוא קבוע, וכך גם מהירות האור בפיזיקה.

זה קורה לעתים קרובות לדבר בין מומחים של אבטחת סייבר, אולי ממדינות שונות, בהנחה שאנו מבינים זה את זה רק בגלל שאנו משתמשים במונחים באנגלית כמו, למשל, "מודיעין איומי סייבר".

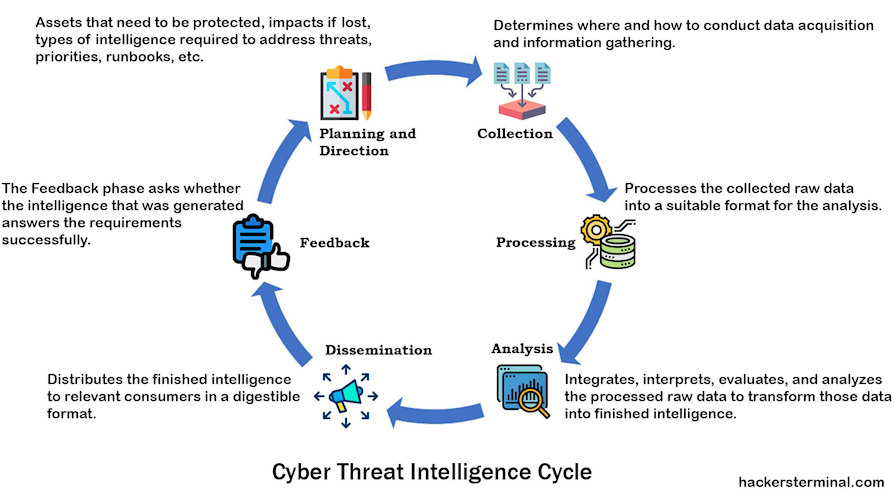

השאלה שאנחנו שואלים את עצמנו היום היא: כשאנחנו אומרים "מודיעין איומי סייבר" כולם יודעים על מה אנחנו מדברים? בואו ננסה להבין את זה ביחד החל מהמונח "איום".

עיון במילון דו לשוני אנו מגלים שהמילה "איום" פירושה "איום". אם נמקם את עצמנו בעולם הסייבר, נוכל להתייחס להגדרה של המכון הלאומי לתקינה וטכנולוגיה (ארה"ב - NIST SP 800-30 / 150 ו-CNSSI-4009): המגדירה "איום סייבר" כ:

"כל נסיבות או אירוע שיכולים להשפיע לרעה על פעילותו של ארגון (שליחות, תפקידים, תדמית או מוניטין), נכסי הארגון, יחידים, ארגונים אחרים או האומה באמצעות מערכת מידע באמצעות גישה לא מורשית, הרס, חשיפה, שינוי מידע ו/או מניעת שירות."

כדי להבין מה הכוונה ב"מודיעין איומים" אנו משתמשים באתר קספרסקי:

"מודיעין איומים מאפשר לזהות ולנתח איומי סייבר המכוונים לחברה, לנפות כמויות אדירות של נתונים, לבחון אותם ולהתייחס לבעיות אמיתיות ולפתרונות אפשריים".

אם מרכיבים את המושגים ביחד, אנחנו יכולים לומר זאת עבור מודיעין איומי סייבר אומר "המחקר והניתוח של איומי סייבר המופנים נגד חברה, ארגון, מדינה והקשר שלהם בחיפוש אחר בעיות אמיתיות ופתרונותיהן".

המטרות העיקריות של ה מודיעין סייבר סונו:

- הכר את היריבים שלך (פעילים, ארגוני פשע, ממשלות, מתחרים ... ייחוס);

- באילו טקטיקות (למה) וטכניקות (איך) ניתן להשתמש נגד החברה שלנו;

- מהן הבקרות שיש להפעיל בהתבסס על האיומים וכיצד לצמצם את הסיכון (פתרונות אפשריים).

ישנם כלים רבים המשמשים לייצור מודיעין איומי סייבר; ה מִצנֶפֶת מספק לנו כמה וכדי ללמוד עוד יש כמה מאמרים מצוינים שאנחנו ממליצים עליהם, כולל "נלחם ברעים בצורה מובנית"מאת מרקו רוטיני ו"דע את טקטיקות הסייבר של היריב"מאת אורציו דנילו רוסו.

לאחר הבהרת הטרמינולוגיה, נעבור לדוגמא מעשית שעוזרת להבין את המושגים שהובעו זה עתה.

נניח שאנו ראשי חברה העוסקת בייצור ומכירה של כפפות גומי שאנו מוכרים בשטח הלאומי ומחוצה לו. ה-CISO (Chief Information Security Officer) בתיאום עם ה-CTO (Chief Technology Officer) של החברה בחר אנטי וירוס לתחנות העבודה ולמכונות בקרת הייצור והתקשר בחוזה עם חברה המספקת שירותי אבטחה.

תפקידה של החברה המספקת את שירותי האבטחה הוא לאסוף את הנתונים של כל מכשירי החברה שלנו, לנתח אותם, לתאם אותם, להקשר אותם, בחיפוש אחר איומים אמיתיים וישירים על החברה שלנו ולהציע את הדרכים השונות האפשריות להפחתה. ו/או פתרונות לבעיות ולאיומים שזוהו.

הבחירה בפתרון אחד או יותר, מבין אלו המוצעים, תלויה בגורמים רבים, אחד מני רבים ביחס עלות/יעילות.

דוגמא: נניח שמאיסוף הנתונים הראשון בתחנות הרשת עולה שלחלק מהתחנות יש מערכת הפעלה ישנה, לא מעודכנת או לא נתמכת עוד. בין הפתרונות שניתן להציע בוודאי נמצא:

- לעדכן את מערכת ההפעלה;

- שנה את מערכת ההפעלה שכבר לא נתמכת;

- לשנות את המכונות הפוגעות.

כמובן שהפתרונות המפורטים יפתרו / יפחיתו רק חלק מהבעיות הנוגעות לאבטחה ארגונית, למעשה ישנם סוגים שונים של איומים ולא לכולם יש אותה השפעה על חברה או ארגון. עלינו לזכור תמיד שלא משנה כמה טובים ונזהרים, לא ניתן לסלק את כל האיומים!

בחירת הפתרון ליישום תהיה בידי החברה, שלרוב פועלת על בסיס קריטריונים כלכליים אך גם מותנים. בדוגמה שלנו, יכול לקרות שהמכונות שזוהו משמשות במחזור ייצור שלא ניתן להפסקה מבלי לפגוע בכל התהליך ולכן לא ניתן ליישם את כל הפתרונות המוצעים. שם מודיעין איומי סייבר יש לזה חשיבות אבל זה רק פיסת אבטחה ארגונית.

מסיבה זו לא ניתן להאציל הכל כלפי חוץ, אלא במקרים מאוד מיוחדים. על ה-CISO וה-CTO, המכירים את החברה, את תהליכי הייצור ואת ההקשר התפעולי, לקבל את ההחלטה הנכונה בהתבסס על גורמים שונים, כולל מודיעין איומי סייבר.

אלסנדרו רוגולו, אנאליסה דיאנה

אנו מודים לכל החברים של SICYNT על ההצעות שאפשרו לנו לשפר את המאמר, מה שהופך אותו מובן לכולם.

להעמיק:

- מדריך לשיתוף מידע על איומי סייבר (nist.gov)

- SP 800-30 Rev. 1, מדריך לביצוע הערכות סיכונים | CSRC (nist.gov)

- https://www.kaspersky.com/resource-center/definitions/threat-intelligence

- מבוא לאיומי סייבר (CTI): מדריך סופי למתחילים - מסוף האקרים

צילום: חיל האוויר האמריקאי / אינטרנט