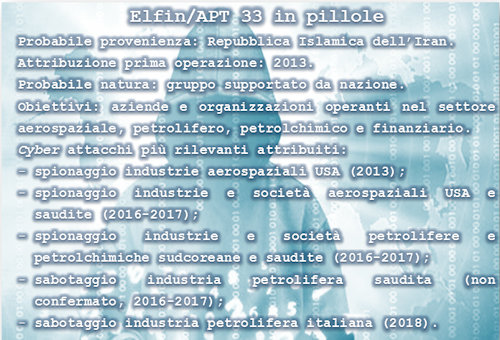

Elfin, â € œElfoâ € באיטלקית, הוא שם הקוד שחברת האבטחה סימנטק ייחסה לקבוצה של האקרים, שככל הנראה קשורה באיזשהו אופן לרפובליקה האסלאמית של איראן. כינוי זה, בהחלט מושך יותר מקיצור אנונימי APT 33, אשר הארגון המדובר ידוע אוניברסלית, אסור שיהיה מטעה. נהפוך הוא, גל ההתקפות הקיברנטיות של החברה האיטלקית SAIPEM בדצמבר (חברה איטלקית שמציעה שירותים לחברות הפועלות בתחום הנפט - נ. מאמר) מראה כי שדון הוא מסוגל להכות אפילו יותר מאשר בעבר.

APT 33 יש היסטוריה, כי למרות האחרונות יחסית בהשוואה לאירועים של קבוצות סייבר אחרים, הוא מכובד מאוד לגבי יכולות ההתקפה הוכיחו את הערך של מטרות פגע. בפרט, חוקרים בענייני cybersecurity בצע פעולות של Elfin מ 2013, אבל הם אינם שוללים כי הקבוצה נקטה את הצעדים הראשונים במרחב הקיברנטי כבר החל כמה שנים קודם לכן. אנליסטים מאמינים כי APT 33 מעורבת בקמפיינים שונים הנערכים בעיקר נגד יעדים הממוקמים בארה"ב, סעודיה, איחוד האמירויות הערביות, קטאר ודרום קוריאה, ובמיוחד אלה הן חברות וארגונים הפועלים בתחום התעופה והחלל הן צבאיים והן אזרחיים, בתחום האנרגיה, תוך התייחסות מיוחדת לחברות נפט ופטרוכימיה, וכן במגזר הפיננסי.

יצוין כי APT 33 פעלה עד כה עם שתי שיטות שונות בהתאם לאזרחות של המטרות. למעשה, בהשוואה לארה"ב ולדרום קוריאה, הקבוצה ניהלה בעיקר מסעות ריגול סייבר, נגד חברות וארגונים במזרח התיכון, השיקה במקום זאת התקפות אמיתיות של תקיפות (חסימת פעילויות עסקיות, הרס נתונים) , נזק למערכות וכו '). לכן קבוצה עם יכולות מתקפה סייבר מדהים ומגוונים, ולכן מומחים מאמינים כי היא נתמכת ככל הנראה על ידי אומה. יתר על כן, מיומנויות הקיברנטי של השדון הפכו להיות יותר ויותר מעודן לאורך זמן, הוכחת כי יש לרשותו משאבים רבים של צוות, מאומן ומתעדכן כל הזמן, ואת כספי, הכרחי לפיתוח של התקפות מתוחכמות יותר ויותר.

בפרט, הטכניקה בשימוש ביותר על ידי APT 33 כדי לקבל גישה למערכות ורשתות של מטרות היא של חנית דיוג, כלומר על ידי שליחת הודעות דואר אלקטרוני מלאכותיות ומטעות לאנשים המחזיקים בעמדות מסוימות בארגון היעד (מנהלים, מנהלי מערכות IT, טכנאים מיוחדים וכו '). תקשורת הונאה זו מתוכננת על ידי האלף באופן מעודן במיוחד, כך שברוב המקרים הם נחשבים על ידי המצערים להיות מקוריים ובעלי עניין מיוחד בביצוע תפקידם בהתאמה. במציאות, הם גורמים למשתמש לבצע פעולות לגיטימיות לכאורה, אשר במקום לאפשר את הכניסה למערכות היעד של התוכנה שהוקמה במיוחד על ידי אלפין, שנקרא תוכנות זדוניות, תוך עקיפת מערכות האבטחה של הארגון.

הוכח כי הקבוצה מסוגלת לנהל את ההתקפות שלה על ידי פיתוח מודולים שונים של תוכנות זדוניות אשר, אינטראקציה זה עם זה, לאפשר APT 33 לבצע פעולות בלתי חוקיות, אשר יכול לנוע בין גניבת נתונים, להרס שלהם ללא אפשרות של התאוששות, לחסימה מלאה של המערכות המושפעות. באופן ספציפי, רק בגל האחרון של התקפות סייבר שהשפיעו על SAIPEM, גרסה של תוכנות זדוניות המכונה "שמעון", כבר בשימוש בהקשר של התקפות קודמות. הפעם, בנוסף על פגיעה בזיכרונות של מחשבים אישיים ושרתים המכילים מערכות הפעלה, חיוני לפעולה שלהם, הוא גם מחק את כל הנתונים המאוחסנים אחרים, ללא אפשרות של היכולת לשחזר אותם עם טכניקות הידוע כיום. בקיצור, התוכנה הזדונית לא רק "פורמט" את הדיסקים, אלא היא גם מחליפה את התוכן מספר פעמים, לאחר אלגוריתמים מדויקים, כך שאי אפשר לשחזר אותם (במקרה זה תוכנות זדוניות מוגדר מגב). בסופו של דבר, שמעון יכול לקבוע לא רק את החסימה הרגעית של פעילות המטרה, אלא גם לבצע שחזור נתונים ופעולות שחזור תקינות.

שלא כמו התקפות קודמות דומות, מן הניתוח הראשון של הגרסה של מגב יותר לאחרונה התברר כי הפעולה בוצעה באמצעות תפקיד "פעיל" של המרכיב האנושי, או באמצעות ביצוע הוראות שניתנו באופן ידני. הדבר מעיד על כך שלשלב ההתקפה קדמה גניבה מסיבית של נתונים סודיים, שנאלצו להישמר מפגיעה בשוגג. בהקשר זה, ראוי להדגיש כי בתקופה זו SAIPEM עוסקת במשא ומתן כלשהו על הענקת חוזים חשובים באזור המפרץ הפרסי על ידי חברת הנפט סעודיה ARAMCO (שכבר נפגע קשות על ידי התקפות סייבר דומים בעבר) . האם זה ריגול תעשייתי או חבלה? או על שני הדברים? והמטרות הקשורות לתחרות מסחרית גרידא, או שהן מכוונות לכישלון המשא ומתן על חשבון חלק מסוים? אלה שאלות שאף אחד, לעת עתה, לא יכול לתת תשובה כי מעבר ההשערה. כדי לסבך את החקירה, סוף סוף, יש את העובדה כי הפיגוע היה שמקורו בהודו. עם זאת, זה יכול להיות רק ניסיון הונאה על ידי קבוצת האקרים, טקטיקה אימצה לעתים קרובות מאוד בתרחיש של מתוחכמים היטב ומתוחכם יותר התקפות סייבר.

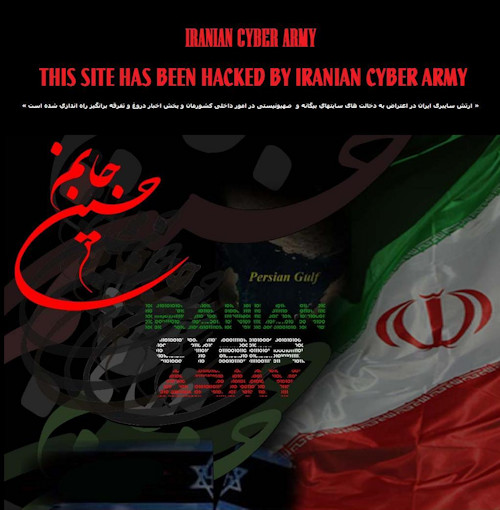

בהקשר זה מעורפל, האנליסטים מאמינים כי APT 33 קשורה, בדרך כלשהי, לאיראן. מתוך שיקולים כלליים אפשריים על היכולת לייחס את המחברים של ההתקפות הקיברנטיות ועל היכולת להקים גם את המנהלים, האנליסטים מאמינים שיש עדות עקבית לקשר מדויק בין אלפין לבין מכון נצר, בשליטת ממשלת איראן, בתורו, עם צבא Cyber האיראני (קבוצה נוספת של האקרים). מאידך גיסא, המטרות של הקמפיין הקיברנטי של APT 33 משתלבות באופן מושלם עם היבטים מסוימים במדיניות החוץ האיראנית, ואפילו העיתוי שבו בוצעו כמה פיגועים עם רגעים מסוימים של מתיחות פוליטית שהתרחשו בין הרפובליקה האסלאם והמדינות המעורבות. רמזים רבים אחרים שנאספו על ידי בחינת i תוכנות זדוניות עובדי הקבוצה יתמכו בתזה שארגון זה יפעל למען איראן. לדוגמה, מסתכל על גרסה חדשה של מגב קטע של קוד תכנות מבודד, אשר מוצג על המסך, מתממש קטע מן הקוראן בערבית (ראה תמונה).

ליתר דיוק, על פי כמה, APT33 צריך להיות ממוקם בתוך תוכנית שאפתנית של פיתוח יכולות הקיברנטי, הן הגנתית והתקפית, אשר הושק על ידי איראן למחרת ההתקפה הקיברנטית הידועה סבלה תחנת הכוח הגרעיני של Natanz ב 2010 (נ. מאמר). סביר להניח שבאותה נסיבות הבינה איראן את הפוטנציאל האמיתי שמציעה מלחמת הקיברנטי, ומעל הכל את השפעתה הדרמטית בעולם "האמיתי". זה היה שיעור מכאיב במיוחד אבל זה היה גם נקודת מפנה. מאז, בשנים ספורות בלבד, איראן מיישמת יכולות סייבר מתוחכמות, אשר בתחילה הוערכו בצורה מעטה מאוד, ובמקרים מסוימים אף ראו בהן יכולת מסוימת.

ליתר דיוק, על פי כמה, APT33 צריך להיות ממוקם בתוך תוכנית שאפתנית של פיתוח יכולות הקיברנטי, הן הגנתית והתקפית, אשר הושק על ידי איראן למחרת ההתקפה הקיברנטית הידועה סבלה תחנת הכוח הגרעיני של Natanz ב 2010 (נ. מאמר). סביר להניח שבאותה נסיבות הבינה איראן את הפוטנציאל האמיתי שמציעה מלחמת הקיברנטי, ומעל הכל את השפעתה הדרמטית בעולם "האמיתי". זה היה שיעור מכאיב במיוחד אבל זה היה גם נקודת מפנה. מאז, בשנים ספורות בלבד, איראן מיישמת יכולות סייבר מתוחכמות, אשר בתחילה הוערכו בצורה מעטה מאוד, ובמקרים מסוימים אף ראו בהן יכולת מסוימת.

טוב לזכור שוב את העמימות הקיצונית של המרחב הקיברנטי, מימד שבו פועלים האקרים פרטיים, שירותי מודיעין, כוחות מזוינים, קבוצות של פעילים פוליטיים, אפילו טרוריסטים או חתרנים, כמו גם ארגונים פליליים אשר, הודות לפשע הקיברנטי, חשבונית מיליון דולר מדי שנה. יתר על כן, במקרים רבים חלק מן הנושאים הללו משתפים פעולה זה עם זה במודע או פחות, ובכך תורמים להפוך את המציאות הקיברנטית למעורפלת ומסוכנת ביותר. דבר אחד בטוח, בין אם זה קשור לאיראן, בין אם מדובר בקבוצה של האקרים של שכירי חרב או פקידי ממשל או אנשי צבא, ולא פעילים פוליטיים, APT 33, באמצעות הפיגוע בדצמבר האחרון , השיגה לא רק את מטרותיה הטקטיות הקשורות לצורך הספציפי, אלא גם פתחה באזהרה ספציפית לכל העולם: האלף הוא רע, והוא מסוגל "לפגוע קשה" בתשתיות קריטיות פרטיות וציבוריות , אלה שיש להגן עליהם בצורה היעילה ביותר. בקיצור, אלפין בהחלט זוכה בקרב קבוצות האקרים המסוכנות ביותר בעולם, בהחלט לא לזלזל!

לבסוף, כמה שאלות. הפעם נראה כי מגב פעלו על פי ההוראות שניתנו באופן ידני, אך מה יקרה אם בעתיד יפעל באוטונומיה מוחלטת שיצליח להשתלט על התוקף? התפשטות הנשק הקיברנטי, שמישהו מתעקש לא לזהות את הסכנה (אולי משום שהוא אינו מסוגל להבין את הערך שהנתונים במחשב הניחו בעידן של היום) היא שאלה מודגשת שוב ושוב על ידי Difesaonline, אך עדיין לא מטופל כראוי על ידי המוסדות הרלוונטיים. יתר על כן, אם APT 33 אכן קשורה לאיראן, מדוע התקפותיה הישראליות לא נכללו בין היעדים האחרונים, בהתחשב במתחים המתמשכים בין ממשלותיהם? זו אולי שאלה של הרתעה, בהתחשב בכך שהישראלים הם כנראה המתקדמים ביותר בתחום זה (נ. מאמר)? האם זה מאותה סיבה שאלפין לא פוגעת ביעדים האמריקאיים? אם זה היה המקרה, זה יהיה ההוכחה כי, גם במרחב הקיברנטי, האסטרטגיה הטובה ביותר להגן על עצמך היא להוכיח כי אחד הוא מסוגל להשיב מלחמה.

ככל הנראה, לאחר שהתגבר על הצביעות הפוליטיות של החזית, ראוי להודות כי כחלק מאסטרטגיית אבטחה קיברנטית אפקטיבית, ההרתעה הקיברנטית צריכה להיות בעלת משקל שווה לפחות לזה של אמצעי ההגנה הקיברנטית.

מקורות עיקריים:

https://www.fireeye.com/blog/threat-research/2017/09/apt33-insights-into...

https://attack.mitre.org/groups/G0064/

https://www.ts-way.com/it/weekly-threats/2018/12/28/weekly-threats-n-42-...

https://www.symantec.com/blogs/threat-intelligence/shamoon-destructive-t...

https://www.zdnet.com/article/shamoons-data-wiping-malware-believed-to-b...

https://securingtomorrow.mcafee.com/other-blogs/mcafee-labs/shamoon-atta...

https://www.reuters.com/article/iran-cyber/once-kittens-in-cyber-spy-wor...

https://www.cybersecurity360.it/nuove-minacce/saipem-attacco-di-cyber-sa...

www.google.it/amp/s/www.wired.com/story/iran-hacks-nuclear-deal-shamoon -...

www.milanofinanza.it/amp/news/saipem-possibile-commessa-offshore-da-saud ...