היום יש לנו אפשרות לדבר על גניבת אישורים עם אחד ממומחי אבטחת ה- IT המובילים באיטליה, קרלו מאוסלי, קצין הטכנולוגיה הראשי ב- Microsoft איטליה.

אינג 'Mauceli, כיום אנו שומעים יותר ויותר לעתים קרובות לדבר על סייבר הגנה, התקפות סייבר ו סייברספייס, לא תמיד עם ידע מלא של העובדות. אנו שמחים מאוד על ההזדמנות לדבר איתך על אחת הבעיות שנראה תמיד הנוכחי בתחום החדש, את גניבת אישורים. האם אתה יכול לספר לנו, בקיצור, מה היא גניבת אישורים ומה המצב באיטליה?

בהקשר שבו האיומים הקיברנטיים צומחים בתדירות, השפעה ותחכום לאורך זמן, גניבת האישורים מייצגת קטגוריה רלוונטית ומסוכנת ביותר של התקפות, במצב שכיח יותר ויותר שבו משמשים אותם אישורים לגישה מערכות שונות לפי תפקיד וחשיבות ברשת הארגונית על ידי מינוף מנגנוני כניסה בודדים.

הסכנה הקיצונית נעוצה בעובדה כי החל מפשרה של מערכת אחת (אפילו בעלת ערך מועט כמו תחנת העבודה של משתמש קצה) באמצעות טכניקות קלאסיות של הנדסה חברתית או ניצול של נקודות תורפה ידועות, תופס התוקף את האישורים הנוכחים. על המערכת שנפגעה ומשתמש בהם כדי לגשת לכל המערכות שבהן האישורים האלה תקפים (Lateral Movement), וגונבים אישורים הולכים וגדולים יותר עד לקבלת שליטה מוחלטת על התשתית בשלבים הבאים (הסלמת פריבילגיות)1,2. פעילויות אלה הם ברוב המקרים מעיניהם במשך זמן רב בגלל הקושי של זיהוי וזיהוי זה סוג של התקפות כי בדרך כלל לעורר ברשת לפעילויות דומות התנועה האימות הרגיל.

במצב שבו צוות ה- IT הוא מוגבל מבחינה מספרית תחת לחץ לעומת כמות הפעילות הנדרשת על ידי העסק, על פני מאות פעולות הערכה ביטחונית שבוצעו על חברות איטלקיות ב 18 החודשים האחרונים ראינו נוהלי מינהלי ללכת בדיוק בכיוון לעומת מה שהיה נחוץ כדי להשיג, מה שמוביל לתרחיש שבו כל החברות לנתח הוכיח להיות חשוף באופן משמעותי את הסיכון של גניבת אישורים.

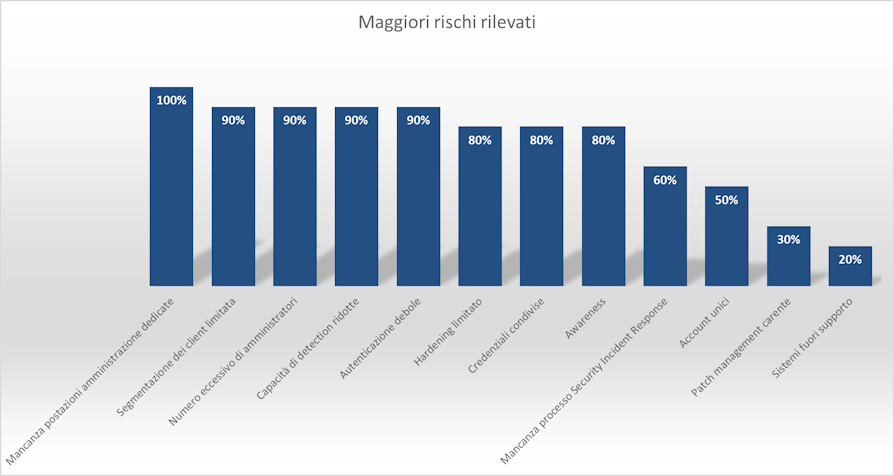

התרשים שלהלן מציג באופן איכותי את אחוז החברות החשופות לגורמי הסיכון השונים.

(חשיפה לסיכון של גניבת אישורים של חברות איטלקיות - מקור: Microsoft Security Security 2014-2015)

העדר תפקידים מינהליים ייעודיים: השימוש של Privileged Admin Workstations הוא כמעט אפסי, המודל השורר הוא זה המשתמש במערכות הגשר, אשר אינו מקטין את הסיכון של גניבת אישורים.

פילוח לקוחות מוגבל: האפשרויות של תנועה לרוחב מוגבלים לעתים נדירות על ידי פילוח רשת הלקוח.

מספר מופרז של מנהלי מערכת: מספר כלי עזר מינהלי הוא גדול מדי לעיתים קרובות (עשרות ומאות במקרים מסוימים) ביחס לצרכים בפועל, ובכך להגדיל חשוף להתקפה משטח דרמטי את הסיכון של גניבת אישורי חסוי.

צמצום יכולת הזיהוי: רוב החברות משתמשות בכלי ביקורת ובגבייה ליעדים התואמים רק את תקנות הערבה. זה נדיר להתקל בחברות המבצעות ניתוח פרואקטיבי ואינטראקטיבי של אירועים שמטרתו לזהות ניסיונות פשרה.

אימות חלש: חולשה בולטת מיוצגת על ידי שימוש בפרוטוקולי אימות חלשים, בשילוב עם שימוש מוגבל מאוד באימות של שני גורמים, לפעמים אפילו עבור גישה מרחוק.

התקשות מוגבלת: מספר הפגיעויות הנובעות מתצורה שגויה של המערכות הוא גבוה מאוד, למרות נוכחות של קווי תצורה ציבוריים מאובטחים מאומתים על ידי מקורות סמכותיים (NIST, CIS).

אישורים משותפים: למערכות לקוח יש אישורים מינהליים, המוגדרים במהלך התקנת המערכת הראשונית, זהים עבור כל הלקוחות: הפשרה של לקוח יחיד חושפת לפשרה של כל אלה שבהם הוגדרה האישור.

מודעות: רמת הידע והרגישות ביחס למעמד זה של התקפות הולכת ומתרחבת, אך המודעות לאמצעים היעילים ביותר למניעה ולזיהוי חסרה, גם משום שחזון ביטחוני מתמקד מאוד בהגנות המערכת וההגנה של הרשת כאשר, במציאות שאנו רואים יום יום את המושג של המערכת הפך יציב: הזהות הפכה את "המערכת" החדשה.

היעדר תהליך של תגובת אירועים ביטחוניים: תהליך ניהול האירועים הביטחוניים נעדר לחלוטין או מוגבל לשחזור השירות, בעוד שההגדרה של תהליכי התקשורת, של צוות ייעודי, וכן ניתוח ההשפעה הפוטנציאלית של האירוע חסר.

חשבונות ייחודייםאין זה נדיר להיתקל מנהלי אשר, עם אותם משתמשים, לנהל את המערכות, לגשת לאינטרנט, לקרוא את הדואר, כלומר, הם גם לבצע את הפעילויות המשותפות למשתמשים סטנדרטיים לחשוף את האישורים שלהם לסיכון של פשרה. בתרחיש שכזה, מספיק כדי לגשת לאתר אינטרנט שנמצא בסיכון או לפתוח את הקובץ המצורף להודעת דואר אלקטרוני כדי לשים את תשתית החברה כולה בסיכון.

ניהול תיקון חסר: עדכונים של רכיבי יישומים, שנעשים לעתים קרובות בלתי אפשריים על ידי אילוצי תאימות עם יישומי קו יישומים עסקיים, כמו גם עדכון של מערכות שרת, אינם תכופים מאוד.

מתוך מערכות תמיכה: במצבים רבים נוכחות של מערכות obsole הוא עדיין רביםאתה, לא עוד Updatable, אשר תכונות החומרה לחסום את האפשרות של המעבר למערכת הפעלה מודרנית ומאובטחת יותר.

לפי מה שהתרשים אומר לנו, המצב לא נראה הכי טוב. אני מניח כי בעקבות פעולות הערכה, החברות נקטו בצעדים המתאימים. אבל, בהקשר זה, מהן הפעילויות היעילות ביותר כדי להפחית את הסיכון של גניבת אישורים? איך אפשר להגביל את ההשפעה של סוג זה של תאונה?

קיים עיקרון, כי אם מכובד בתהליכים המנהליים, מסייע למזער סוג זה של סיכון: "הימנע מחשיפת אישורים חסויים למערכות חסויות ופוטנציאלות פחות".

באופן כללי, כדאי לחשוב על תשתית המחולקת לרמות שונות (Tier) של הרשאות, כאשר הרמה הגבוהה ביותר מתגוררת במשתמשים הקריטיים ביותר או במערכות המכילות מידע עסקי קריטי וברמה הנמוכה ביותר של המשתמשים ומערכות פחות חסויות . במודל זה, משתמש בעל זכויות יתר (רמת 0) לעולם לא אמור לשמש לחיבור למערכות ברמה נמוכה יותר (1 או 2). אם אותו אדם פיזי יש את הצורך לנהל מערכות ברמות שונות, זה חייב להיות מצויד עם מספר משתמשים, כל ספציפי עבור רמת להיות מנוהל.

באופן כללי, כדאי לחשוב על תשתית המחולקת לרמות שונות (Tier) של הרשאות, כאשר הרמה הגבוהה ביותר מתגוררת במשתמשים הקריטיים ביותר או במערכות המכילות מידע עסקי קריטי וברמה הנמוכה ביותר של המשתמשים ומערכות פחות חסויות . במודל זה, משתמש בעל זכויות יתר (רמת 0) לעולם לא אמור לשמש לחיבור למערכות ברמה נמוכה יותר (1 או 2). אם אותו אדם פיזי יש את הצורך לנהל מערכות ברמות שונות, זה חייב להיות מצויד עם מספר משתמשים, כל ספציפי עבור רמת להיות מנוהל.

תוצאה של העיקרון הקודם היא שמשתמש מורשה צריך להימנע מביצוע פעילויות מסוכנות (כגון גישה לאינטרנט או קריאת דואר אלקטרוני) מאותו מיקום בו הוא משתמש לביצוע פעילויות ניהול, שכן פעולה זו חושפת את מערכת הניהול לסיכון של פשרה ואפשרות גניבה של תעודות מיוחס.

לכן, הניהול מתבצע ממכונה מאובטחת ואולי ייעודית (Privileged Admin Workstation - PAW), וכל פעילות מסוכנת מתבצעת במערכת משנית בה נחשפים רק אישורים שאינם מורשים.3.

עיקרון חשוב שני הוא למנוע ממערכות פחות פריבילגיות יכולת לבצע שינויים במערכות פריבילגיות יותר. לדוגמא, אם יש שרת רמה 0 (הרשאה מקסימאלית), עליו פועלים שירותים הקשורים למערכת ניטור ברמה 1, שיכולים לבצע פעילויות ניהול בשרת, אני למעשה מוריד רמת האבטחה של השרת בין 0 ל -1. אם יש לקוחות שמריצים שירותים המשתמשים באישורי רמה 0, רמת האבטחה של כל התשתית שלי מופחתת לאבטחה של המערכת הכי לא בטוחה שאני נמצא בה נחשפים אישורי רמה 0 ולכן חיוני לזהות את הנקודות בהן נחשפים אישורים מיוחסים ולפלג באופן הגיוני מערכות בינם לבין עצמם על סמך רמת הרשאות של האישורים המשמשים בהם.

ביישום ארכיטקטורה חזקה יותר כמתואר לעיל, יש לקחת בחשבון גם את הכלים הבאים ושיטות העבודה המומלצות:

- כלים המאפשרים לך להגדיר סיסמאות אקראיות עבור משתמשים מובנים ומשתמשים (PIM)4;

- פונקציונליות ניהול זמן פשוט בזמן כדי להגביל את תוקף אישורי הניהול לאורך זמן5;

- כלי ניהול מרחוק ופרוטוקולים שאינם חושפים אישורים על המערכת המנוהלת;

- פילוח הרשת והגבלת הגישה בין מערכות בעלות קריטיות שונות, ובכך להגביל את האפשרויות של תנועה לרוחב;

- עדכון שוטף של רכיבי מערכת ההפעלה ויישומיה, במיוחד אלה החשופים ביותר להתקפות;

- צמצום מספר מנהלי המערכת והקצאת הרשאות מינימליות לביצוע משימות ניהוליות;

- את הפרופיל הנכון של היישומים "מורשת" על מנת להגדיר מפת דרכים אבולוציונית המבטלת את האילוצים במערכות החומרה והתוכנה;

- השימוש בתכונות הקיימות בגרסאות העדכניות ביותר של מערכת ההפעלה (כגון בידוד של אישורים בסביבה וירטואלית שבבסיס מערכת ההפעלה, אימות שלמות הקוד, הגנה על מכונות וירטואליות מהמארח) כדי להקטין את הסיכון גניבת אישורים וביצוע קוד עוין;

- שימוש בכלי איתור שנועדו לזהות את גניבת אישורים6;

- שימוש באימות multifactor7: עם זאת, זה טוב לציין כיצד למדוד זה יש יעילות מוגבלת לגבי הגנה מפני גניבת אישורים אם זה לא מלווה בצעדים קודמים ולא צריך להיחשב הפתרון היחיד להיות מאומץ.

כל זה עוזר לנו למנוע את גניבת אישורים, אבל מי לא יישם את שיטות העבודה המומלצות על ידי אתה יכול כבר להיות בצרות, אולי כפוף APT מתוחכם. במקרה כזה החברה צריכה להיות מסוגלת להבין אם היא תחת התקפה. אני תוהה אם אפשר להבין אם את האישורים של משתמשים חסוי נגנבים.

גניבת אישורים היא סוג של התקפה קשה לזהות, כי בשלבים שונים של ההתקפה, נעשה שימוש בכלים לגיטימיים ושיטות גישה שוות ערך לתהליך האימות הרגיל, מה שהופך את שלב איתור ההתקפה למורכב ביותר עצמו.

בעיקרון ניתן לומר כי זיהוי התקפות אלה מחייב ניתוח של ההתנהגויות שאחרי פעילות האימות ושל כל התנהגות חריגה, כגון, למשל, אם נעשה שימוש באישורים חסויים החל ממערכת של משתמש סופי לעשות ניהול מרחוק של שרת רגיש.

לכן, בנוסף לניתוח המסורתי של האירועים הביטחוניים, יש צורך לשלב את ההגדרה של קו הבסיס של ההתנהגות הרגילה, ואת גילוי של סטיות כלשהן באמצעות זיהוי של "נקודות בקרה" מסוימות, אשר ניתן לזהות על ידי האסטרטגיה הבאה :

- לזהות ולתעדף את הנכסים היקרים ביותר

- תחשוב כמו היריב

- באילו מערכות אני רוצה להגיע?

- למי יש גישה ניהולית למערכות אלו?

- באמצעות הפשרה של אילו מערכות אני יכול ללכוד את אישורים אלה?

- לזהות את ההתנהגות הרגילה על נכסים אלה

- להעמיק את הסטיות מההתנהגות הרגילה:

- איפה נעשה שימוש בתעודה

- כאשר נעשה בו שימוש

- יצירת משתמש חדש

- ביצוע של תוכנה לא צפויה

- שימוש של משתמשים חסויים שונים מאותו מיקום, תוך פרק זמן קצר, החל מאותה פעילות באתר

ככל שהפרט של האסטרטגיה המוגדרת גדול יותר, כך מורכבות הזיהוי נמוכה יותר: אירועי הביקורת של מערכת ההפעלה8 לכן ניתן להשתמש בהם ביעילות לזיהוי נוכחות של שחקן זדוני המבצע פעילויות גניבת תעודות, במעקב ספציפי אחר האירועים שתוארו לעיל, גם על ידי שימוש חוזר בכלים הקיימים בחברה, כגון SIEM (אירוע אבטחה ופלטפורמת ניהול אירועים) ו אספן בולי עץ.

ברור שכאשר מגדילים את מורכבות הסביבה, ניתוח מסוג זה דורש כלי אוטומציה מתאימים וקלים לשימוש, הרגישים כמה שפחות לחיובי שווא, ומסוגלים להבליט התנהגויות חריגות באמצעות צבירת נתונים הנוגעים להתנהגות נורמלית ובאמצעות פעילויות למידת מכונה וניתוח, זיהוי חריגות מהנורמליות. באזור זה נוצרו פתרונות המסווגים כניתוח התנהגות משתמשים וגופים (UEBA)9, שמטרתה:

- מזער את הזמן הדרוש כדי לנתח את אירועי האבטחה

- הפחת את עוצמת ההתראה ונותן את ההתראות הנותרות לעדיפות הנכונה

- לזהות שחקנים זדוניים

מטרות אלו מושגות באמצעות:

- מעקב אחר משתמשים וגופים אחרים באמצעות מקורות נתונים שונים

- אפיון וזיהוי של חריגות עם טכניקות למידה של מכונה

- הערכת פעילותם של כלי עזר וגורמים אחרים לזיהוי התקפות מתקדמות

ניתן להבין כיצד הכנסת כלים מסוג זה מגבירה את יכולות הגילוי של חברות על ידי צמצום משמעותי של הזמן בין הפשרה של המערכת הראשונה לבין איתור ההתקפה על ידי החברה; הפעם, על פי מה שדווח במספר מחקרים עצמאיים, הוא סביב הסדר של 250 ימים, בכמה מקרים, הוא בסדר גודל של שנים.

הרעיון של שימוש בבינה מלאכותית כדי לעזור לאיש, למטפל או למומחה הבטחון באותן פעילויות ארוכות יותר, הוא מעניין, גם אם, לדעתי, משתמע מכך שהאנליסט או מומחה האבטחה חייב להיות מוכן יותר מבעבר וזה לא תמיד קורה. מה דעתך על האפשרות להשתמש בענן ככלי לסיכון סיכונים?

הנחה את הצורך לשמור על הנחת יסוד10 יישומים שונים, עבור כל אותם שירותים שהיום מייצגים "סחורה" (SaaS11), ניתן לנצל את ענן כגורם מקטין על ידי הקצאת צד שלישי (ספק השירות) את האחריות לניהול השירות, וכתוצאה מכך, אבטחה.

בהתבסס על תוצאות ההערכות שבוצעו בסצינה האיטלקית, ברור כי אמצעי הביטחון שאומצו בענן יכולים לשפר את רמת האבטחה הממוצעת של רוב החברות האיטלקיות. לעומת גניבת אישורים, את הפונקציונליות של אימות multifactor, איתור התקפות וקורלציה של אירועים באמצעות טכניקות Machine Learning, כמו גם, במקרה של SaaS, את האפשרות של האצלת המשימה לספק יכול להיות שימושי. מערכות עדכון. למעשה, פעילות זו היא הכבדה ביותר דורשת תשומת לב מתמדת ידע כי מנהלי הרשת המקומית לא תמיד להחזיק. באופן כללי, זה גם הבסיס של ריכוז השירותים במרכזי נתונים מרכזיים של ארגונים גדולים, אשר בדרך זו מעסיקה את צוות המומחים ביותר עבור כולם.

ככלל, הצורך בספקיות שירות להבטיח תקני אבטחה גבוהים העומדים בתקנים ובתקנים שונים, מבטיח שהרמה המינימלית של שירותי האבטחה של Cloud תהיה גבוהה בהרבה מהממוצע הניתן לזיהוי בתשתיות IT שונות. של המדינה שלנו. בסופו של דבר, ענן יכול להיות נשק נוסף בארסנל של קצין הביטחון כדי להקל על איומים מסוימים שאינם או לא ניתן להתמודד עם הנחת היסוד, גם מטעמי עלות.

המהנדס מוקלי, אם היינו מסכמים בכמה מלים את הסימנים שנתן לנו, לטובת מנהל מערכות מידע או CISO של ארגון גדול, מה היית אומר?

לסיכום, מניעה והפחתת גניבת אישורים מיוחסים חייבת להיות בין סדרי העדיפויות של קצין הביטחון ושל מנהל המידע הראשי.

יש לפעול כדי למנוע את הפשרה של מערכת חברה בעלת ערך מוגבל, המתרגמת לסיכון של פשרה מלאה בתשתית החברה.

פרסום מחקרים מעמיקים על איך לתקוף הנחיות על הצעדים היעילים ביותר, שינוי הארכיטקטורה ואת המבוא של טכנולוגיות חדשות כדי להפחית את הסיכון ואת הזמינות של פתרונות שמטרתם לשפר את איתור התקפות, אלה גורמים המאפשרים יישום מיידי של אסטרטגיה יעילה להפחתת הסיכון, מה שאומר כי על עובדי הסקטור להיות מעודכנים וכי יש להתאים את ההשקעות לרמת הביטחון שתושג.

* הריאיון מתבסס על הנתונים הזמינים בדוח המעברים, בנוסף לקארלו מאקלי המחברים הם אנדריאה פיאצה ולוקה בקלי

קרלו מאקלי מנהל טכנולוגיה ראשי - מיקרוסופט איטליה

Email:carlomau@microsoft.com

Twitter: @carlo_mauceli

(תמונות ותמונות: Mauceli / אינטרנט)

הערות:

1 מיטיגאטינג Pass-the-Hash וגניבת אישורים אחרים v1 http://download.microsoft.com/download/7/7/a/77abc5bd-8320-41af-863c-6ec...(pth)%20attacks%20and%20other%20credential%20theft%20techniques_english.pdf

2 מיטיגאטינג Pass-the-Hash וגניבת אישורים אחרים v2 http://download.microsoft.com/download/7/7/a/77abc5bd-8320-41af-863c-6ec...

5 http://aka.ms/PAM; http://aka.ms/azurepim; http://aka.ms/jea

8 http://www.nsa.gov/ia/_files/app/Spotting_the_Adversary_with_Windows_Eve...

9 http://www.gartner.com/technology/reprints.do?id=1-2NVC37H&ct=150928&st=sb

10 עבור תוכנה הנחת יסוד אנו מתכוונים ההתקנה וניהול של התוכנה על מכונות בתוך הארגון.

11 ראשי תיבות SaaS פירושו תוכנה כשירות.