האחרון 29 מרץ הרפובליקה פרסם מאמר שההתחלה שלו הייתה: "המשבר הבריאותי והחברתי הנוכחי, שהופעל על ידי COVID-19, הביא לעלייה מעריכית במספר האנשים העובדים מהבית, המאמצים עבודה חכמה לשמירה על בריאות הציבור. יחד עם זאת, יש עלייה בסיכוני אבטחה ברשת. זה נובע בעיקר משני גורמים. מצד אחד, פריסה מחודשת של תחנות עבודה מחוץ למשרד והגידול בשימוש בפלטפורמות שיתוף פעולה וירטואליות מרחיבות מאוד את בסיס ההתקפות הפוטנציאליות. זה עלול לאיים על התשתית הדיגיטלית שאנחנו מסתמכים עליה היום יותר מתמיד למען המשכיות עסקית. אם לא מטפלים בו באופן יזום, הוא עלול אפילו לאיים על תשתית קריטית ועל אספקת שירותים קריטיים. מצד שני, משבר ה- COVID-19 מציע לפושעי רשת הזדמנויות חדשות להתקפות ממוקדות, בין אם מדובר בדוא"ל פישינג או הונאות אחרות. טקטיקות אלה נועדו לנצל את המצב הפגיע ביותר שאנשים נקלעים אליו, מכיוון שהם כמובן מודאגים מבריאותם ובטיחותם שלהם. "

באופן אישי אני מסכים במחצית עם מה שמדווח העיתון הידוע כי ההתקפות שאנו עדים להן משפיעות, ברוב המוחלט, על תשתיות פרטיות אשר, אבוי, סובלות מהחולשות שתמיד סבלו ואשר בתקופה כמו זה, בו הם נתונים למתח מתמשך, מראה את כל חולשתם.

בהקשר זה, למעשה, ברצוני לדבר איתך על אבטחת פלטפורמות וירטואליזציה בשולחן העבודה שהיא אחת הנפוצות ביותר, אשר אם אינן מוגדרות כראוי, מהוות סיכון עצום לכל אלה שאינם אוהבים או אינם רוצים להשתמש בהם. ענן עם כל הכבוד לתיק ההשקעות בחומרה ותוכנה, ממש ממש זרוק.

מדריך אבטחה לאימוץ שולחן עבודה מרוחק

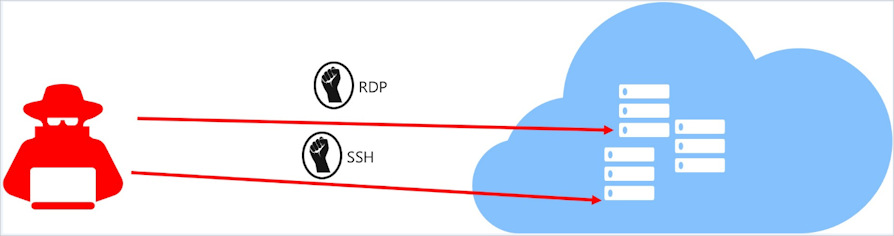

העלייה המהירה ב- עובד חכם במהלך החודשיים-שלושה האחרונים הביא חברות רבות למהר להבין כיצד תשתיות וטכנולוגיות יוכלו להתמודד עם הגידול בחיבורים מרוחקים. חברות רבות נאלצו לשפר את יכולותיהן כדי לאפשר גישה מרחוק למערכות ויישומים ארגוניים, לעיתים קרובות, תוך הסתמכות על גישה מרחוק באמצעות פרוטוקול שולחן העבודה המרוחק, המאפשר לעובדים להתחבר ישירות. לתחנות עבודה ומערכות.

לאחרונה, ג'ון מטרלי, מייסד Shodanמנוע החיפוש הראשון בעולם למכשירים המחוברים לאינטרנט, ערך כמה ניתוחים על היציאות הנגישות דרך האינטרנט שממנו צצו כמה חידושים חשובים. בפרט חלה עלייה במספר המערכות הנגישות דרך היציאה המסורתית הקשורה לשימוש בפרוטוקולים פרוטוקול שולחן עבודה מרוחק (RDP) ודרך נמל "אלטרנטיבי" ידוע המשמש ל RDP. ניתן לומר כי המחקר של ג'ון השפיע על הדגשת שימוש מאסיבי בפרוטוקול RDP וחשיפתו לאינטרנט.

למרות ששירותי שולחן עבודה מרוחק יכולים להיות דרך מהירה לאפשר גישה למערכות, יש לקחת בחשבון מספר חששות אבטחה פוטנציאליים לפני השימוש בשולחן עבודה מרוחק הופך לאסטרטגיית הגישה מרחוק האולטימטיבית. הסיבה לכך היא שכאמור במאמר הקודם שלי (Parinacota eCyber Resilience), התוקפים מנסים לנצל את הפרוטוקול ואת השירות הקשור בו, כדי לפגוע ברשתות ארגוניות, תשתיות, מערכות ונתונים.

לכן, יש לקחת בחשבון כמה שיקולי אבטחה לשימוש בשולחן העבודה המרוחק ולמקד את תשומת הלב בסדרת אלמנטים שחייבים, בהכרח, להיות חלק מהאסטרטגיה להפחתת הסיכונים הנוגעים לשימוש ב- RDP וכי אנו יכולים לסכם ב:

- נגישות ישירה של מערכות באינטרנט הציבורי.

- פגיעות וניהול טלאים של מערכות חשופות.

- תנועה רוחבית פנימית לאחר ליקוי ראשוני.

- אימות רב גורמים (MFA).

- אבטחת מושב.

- בקרת גישה מרחוק ורישום.

ביחס לשיקולים אלה, ניתחתי את השימוש בשירותי שולחן העבודה המרוחק של מיקרוסופט (RDS) כשער כדי להעניק גישה למערכות. השער משתמש בשכבת Secure Sockets Layer (SSL) כדי להצפין תקשורת ולמנוע מהחשף של המערכת המארחת את שירותי פרוטוקול שולחן העבודה המרוחק ישירות לאינטרנט.

כדי לזהות אם חברה משתמשת בשירותים אלה, יש לבצע בדיקת מדיניות על חומת האש ולסרוק את הכתובות שנחשפו באינטרנט ואת השירותים בהם נעשה שימוש, כדי לזהות מערכות חשופות. ניתן לתייג את כללי חומת האש "שולחן עבודה מרוחק" או "שירותי מסוף". יציאת ברירת המחדל עבור שירותי שולחן עבודה מרוחק היא TCP 3389, זו המשמשת את פרוטוקול RDP, אם כי לעיתים ניתן להשתמש ביציאה חלופית כמו TCP 3388 למקרה שתצורת ברירת המחדל תשתנה.

ניתן להשתמש בשירות שולחן העבודה המרוחק לווירטואליזציה מבוססת הפעלות, לתשתית שולחן העבודה הווירטואלי (VDI) או לשילוב של שני שירותים אלה. ניתן להשתמש בשירות שולחן העבודה המרוחק של מיקרוסופט (RDS) כדי להגן על פריסות מקומיות, פריסות ענן ושירותים מרוחקים מצד שותפים שונים של מיקרוסופט כמו Citrix, למשל. השימוש ב- RDS לחיבור למערכות מקומיות משפר את האבטחה על ידי הקטנת החשיפה של מערכות ישירות לאינטרנט.

ניתן להשתמש בשירות שולחן העבודה המרוחק לווירטואליזציה מבוססת הפעלות, לתשתית שולחן העבודה הווירטואלי (VDI) או לשילוב של שני שירותים אלה. ניתן להשתמש בשירות שולחן העבודה המרוחק של מיקרוסופט (RDS) כדי להגן על פריסות מקומיות, פריסות ענן ושירותים מרוחקים מצד שותפים שונים של מיקרוסופט כמו Citrix, למשל. השימוש ב- RDS לחיבור למערכות מקומיות משפר את האבטחה על ידי הקטנת החשיפה של מערכות ישירות לאינטרנט.

התשתית עשויה להיות מקומית, עננית או היברידית, בהתאם לצרכים, לרוחב הפס בזמינות וביצועים.

ניתן לשפר את החוויה הנובעת משימוש בשולחן העבודה הווירטואלי על ידי ניצול השירות של שולחן העבודה הווירטואלי של Windows הזמין ב- Microsoft Azure. הגדרת סביבת ענן מפשטת את הניהול ומציעה יכולת בקנה מידה של שירותי וירטואליזציה עבור אפליקציות ו desktops שולחניים. השימוש בשולחן העבודה הווירטואלי של Windows, לאחר כל בעיות ביצועים הנובעות מחיבורי רשת מקומיים שיש להתייחס אליהם עם העלייה בזמינות רוחב הפס של הרשת, מנצל את תכונות האבטחה והתאימות הטמונות בפלטפורמת Azure.

אבטח גישה למנהל מרחוק

שירותי שולחן עבודה מרוחק משמשים לא רק על ידי עובדים לצורך גישה מרחוק, אלא גם על ידי מפתחי מערכות ומנהלי מערכת רבים לניהול המערכות עצמן ויישומים ענן ומקומיים. מתן גישה ניהולית למערכות שרת וענן ישירות דרך RDP מהווה סיכון מכיוון שלחשבונות המשמשים למטרות אלה יש בדרך כלל הרשאות גישה גבוהות יותר למערכות ותשתיות פיזיות ולוגיות, כולל גישה למנהל מערכת..

במובן זה, השימוש בענן התכלת של מיקרוסופט מסייע למנהלי מערכות לגשת בצורה מאובטחת באמצעות קבוצות אבטחת הרשת ומדיניות התכלת, ומאפשר ניהול מרחוק מאובטח של שירותים הודות ל- JIT (Just-In-Time) ).

גישה ל- JIT משפרת את האבטחה באמצעות האמצעים הבאים:

- זרימת עבודה אישור

- הסרת גישה אוטומטית

- הגבלת כתובת ה- IP המותרת לחיבור

הערכת סיכונים

שיקולים לבחירה ויישום של פיתרון לגישה מרחוק חייבים תמיד לקחת בחשבון את גורם האבטחה ואת תיאבון הסיכון של הארגון. השימוש בשירותי שולחן עבודה מרוחק מציע גמישות רבה המאפשרת לעובדים מרוחקים לקבל חוויה דומה לזו של עבודה במשרד, ומציעה הפרדה מסוימת מאיומים על נקודות קצה (למשל, מכשירי משתמש, מנוהלים ולא מנוהלים על ידי ארגון). יחד עם זאת יש להשוות בין היתרונות הללו לבין האיומים הפוטנציאליים על התשתית הארגונית (רשת, מערכות ולכן נתונים). ללא קשר ליישום גישה מרחוק המשמשת את הארגון, חיוני ליישם שיטות עבודה מומלצות כדי להגן על זהויות ולמזער את משטח ההתקפה כדי להבטיח שלא יוכנסו סיכונים חדשים.

תמונות: המשמר הלאומי האמריקני האווירי / מיקרוסופט