לדבר על אנונימיות ברשת ו - גולש באינטרנט האפל לעתים קרובות מכנים את טור. בדמיון המשותף, נתפס לטור הן כשיטת תקשורת באינטרנט המאפשרת אנונימיות מקוונת והן ככלי לגישה ל"רשת האפלה ". לכן יש צורך להבהיר חלק מהמיתוסים.

ההבדל המהותי הראשון נוגע לעובדה כי גולש באינטרנט האפל שונה לחלוטין מה- ניווט סמוי, המכונה גם "גלישה פרטית", המוצעת כאופציה בכל הדפדפנים. יש להדגיש את ההבדל הזה מכיוון שלעתים קרובות מדי הנושא של כמה אמונות כוזבות: לגלישה בסתר פשוט היתרון בכך שאינו שומר את היסטוריית הגלישה, קובצי ה- cookie, נתוני האתר והמידע שהוזנו במודולי האתר אך הוא רחוק מאוד מלהבטיח אנונימיות אמיתית לגולש..

ספק שירותי האינטרנט עוקב אחר כל הפעילויות בכל מקרה ומקרה, יודע את כתובת ה- IP ויכול לזהות את מיקומו של משתמש האינטרנט.

יתר על כן, גלישה בסתר אינה מאפשרת לנו בשום דרך להיכנס ל אינטרנט אפל המייצג עולם מלבד האינטרנט שכולנו גולשים בו.

רשת עמוקה e אינטרנט אפל הם שני עולמות שונים

אינטרנט אפל e רשת עמוקה הם שני עולמות שונים מאוד ובמובן מסוים אינם מתקשרים זה עם זה. למעשה, טוב להדגיש כיצד כולנו מפליגים בשגרה בשטח רשת עמוקה אשר בהגדרה מציין את קבוצת הדפים באינטרנט שאינם באינדקס על ידי מנועי חיפוש נפוצים כמו גוגל, בינג וכו '. אתרים חדשים, דפי אינטרנט עם תוכן דינמי, תוכנת רשת, אתרים פרטיים של חברות, רשתות peer-to-peer.

ההפך מה- רשת עמוקה נקרא רשת פני השטח שמורכב במקום זאת מדפים שנוספו לאינדקס על ידי מנועי חיפוש. לָכֵן, עָמוֹק e רשת פני השטח הם שני הצדדים של אותו מטבע עם ההבדל שהראשון אינו באינדקס ולכן נוכל להגיע אליו רק אם נדע את כתובת האתר. בואו נשקול רשת עמוקה את דף פרופיל הפייסבוק שלנו, כמו גם את דף האינטרנט של תיבת Hotmail שלנו ואתרי האינטרנט של ספק שירותי ענן שם מאוחסנים הקבצים שלנו כמו גם העמודים הרבים של התאגידים, הממשלה, הפיננסים לשימוש פנימי בלבד, שנמצאים באינטרנט, אך אינם באינדקס. התמונה, שבה הרשת מיוצגת כקרחון, ממחישה למעשה את המושגים המובעים.

Il אינטרנט אפל במקום זאת, זהו חלק קטן מאוד מהאינטרנט. זהו עולם נפרד ובלתי נגיש שנשען עליו כהה שהן רשתות סגורות לגישה הדורשות תצורות מיוחדות. העיקריים שבהם כהה הם:

- פרינט, מעט משומש;

- I2P;

- Tor, נתב הבצל, שהפך כיום למפורסם ביותר והשימוש בקרב רשתות אלה.

חשוב לציין שגלישה ב- אינטרנט אפל זה לא קשור ל ניווט סמוי של דפדפנים. דפדפנים מסורתיים, למעשה, אינם מאפשרים לנו לגשת אל אינטרנט אפל. להיכנס ל אינטרנט אפל אנו זקוקים לכלים מתאימים. הדפדפן הידוע והמשומש ביותר הוא "Tor" אותו אנו מנסים לתאר בכדי להכיר אותו טוב יותר ולהפיג מיתוס כוזב: דפדף ב אינטרנט אפל זה לא חוקי, אלא אם כן הוא משמש לפעולות בלתי חוקיות.

טור

La דארקנט טור הוא קיים מאז 1998, כאשר הצי האמריקני הכין אותו בטכנולוגיית "ניתוב בצל" שפותחה כדי להבטיח אנונימיות. בשנת 2006 הוא פורסם בציבור ובאותה שנה הוא נולד פרויקט טור Inc., ארגון ללא כוונת רווח שממוקם בארצות הברית. זו תשתית חומרה מוקדש ומורכב מ שרת שמארחים אותו. היום עומד בראשותו של טור ברוס שנייר, קריפטוגרף וטכנולוג אבטחה בעל שם עולמי, אשר הבלוג שלו מוקדש לנושאים של אבטחת סייבר, הוא בין הידועים והפופולריים ביותר בעולם. הארגונים שמרכיבים פרויקט טור הם, בין היתר, משרד החוץ האמריקני לשכת הדמוקרטיה, זה זכויות אדם ו עבודה. לכן הייתי אומר שזה ברור איך פרויקט טור זה לא עמותה חשאית או עמותה שמטרתה פשע סייבר. רחוק מזה, כמו, עם זאת, ניתן לקרוא באתר: "הגן על עצמך מפני מעקב ומעקב. צנזורה עוקפת ".

מסיבות אלה, טור היא רשת תקשורת המשמשת בעיקר עיתונאים, פעילים פוליטיים ו שחושף את עוולות מדינות פחות דמוקרטיות שבהן יש צורך לעקוף את הצנזורה והמעקב כדי להביע את דעתו. העובדה שהוא משמש גם את ה"בחורים הרעים "אינה משפיעה על ערכו. זו, ללא ספק, הרשת כהה הפופולרי והידוע ביותר ומשמש ברחבי העולם מעל 750.000 משתמשי אינטרנט מדי יום.

תשתית טור

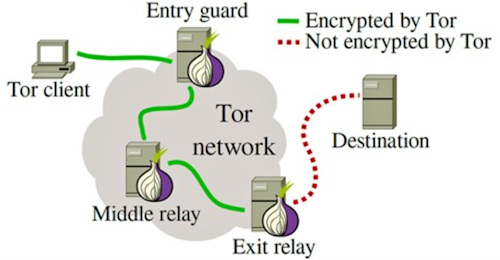

רשת Tor מורכבת מכמה אלפים שרת מפוזרים ברחבי העולם. באופן ספציפי, אנחנו מדברים על מספר שבין 6.000 ל -8.000 "ממסרים" וכמעט 3.000 "גשרים", כמעט כולם מנוהלים על ידי מתנדבים. נתוני גלישה אינם זורמים ישירות מהלקוח אל שרת אבל המעבר עובר דרך i ממסר טור הפועל מ נתב, וכך נוצר מעגל וירטואלי מוצפן בשכבות, בדיוק כמו "בצל", ומכאן השם בצל.

מסיבה זו, כתובות ה- URL של רשת Tor כוללות את ה- TLD, Domain Top Level, שאינו הקלאסי .com או .it אלא .onion. כאשר אתה מתחיל לגלוש על ידי פתיחת דפדפן Tor, שלושה צמתים נבחרים באופן אקראי ליצירת שרשרת ניווט.

בכל שלב, התקשורת מוצפנת וזה קורה לכל צומת. יתר על כן, העובדה שכל צומת ברשת מכיר רק את הקודם ואת הבא מקשה על היכולת להתחקות אחר הלקוח ההתחלתי. ישנם שלושה סוגים של ממסר במערכת הניווט Tor:

- ממסר שומר / אמצע;

- ממסר יציאה;

- גשר

כפי שאמרנו, מטעמי אבטחה, תעבורת Tor עוברת לפחות שלוש ממסר לפני שמגיעים ליעדו. הראשון הוא ה ממסר שומר, השני הוא א ממסר אמצעי שמקבל את התנועה ולבסוף מעביר אותה אלממסר יציאה.

I ממסר ביניים, שומר ואמצעי, גלויים רק ברשת Tor, ובניגוד לממסר הפלט, אל תהפכו את הבעלים של ממסר כמקור התנועה. משמעות הדבר היא כי א ממסר ביניים בדרך כלל בטוחה. ייתכן שיהיה לנו את זה גם ב שרת של הבית שלנו, ובכך להפוך לצומת של תשתית Tor. ה ממסר יציאה היא הצומת האחרון שטורק עוברת בו לפני שהגיעה ליעדה.

השירותים שלקוחות Tor מתחברים אליהם, כמו האתר, שירות הצ'אט, ספק הדוא"ל וכו '. הם יראו את כתובת ה- IP של ממסר היציאה במקום את כתובת ה- IP האמיתית של המשתמש Tor. המשמעות היא שכתובת ה- IP של ממסר היציאה מתפרשת כמקור התנועה.

הטופוגרפיה של רשת Tor הושלמה עם i גשר. חשוב לדעת כי המבנה של רשת Tor מספק כתובות IP של ממסר טור הם ציבוריים. לכן, אם ממשלה או ספק שירותי אינטרנט רוצים לחסום רשתות, הם יכולים לעשות זאת בקלות על ידי רישום שחור של כתובות ה- IP של צמתי Tor ציבוריים אלה. מסיבה זו יש אני גשר בהיותם צמתים שאינם רשומים ברשימה הציבורית כחלק מרשת Tor, קשה יותר על ממשלות וספקי שירותי אינטרנט לחסום את הרשת כולה. ה גשר הם כלים חיוניים לעקיפת צנזורה במדינות החוסמות באופן קבוע את כתובות ה- IP של כולם ממסר טור רשם בפומבי, כמו סין, טורקיה ואיראן.

למעשה, הם משמשים במקום צומת הכניסה, המכונה בדרך כלל שרת של מדינה נתונה, כדי למנוע מספק שירותי האינטרנט לדעת שאתה משתמש ב- Tor.

כדי להשתמש ב- Tor דרך i גשר יש צורך לדעת מראש את כתובתו של לפחות אחת גשר. פרויקט טור מפיץ את כתובות ה- IP של ה- גשר באמצעים שונים, כולל האתר והדוא"ל.

ברור שבדרך זו יתכן שגם יריב משיג מידע זה ומסיבה זו, מעבר לאמצעי ההגנה בהם השתמש פרויקט טורהדבר הטוב ביותר הוא למצוא במדינה אחרת אדם מהימן או ארגון שמקיים, עבור מי שמבקש זאת, א גשר מעונן "פרטי". במקרה הזה, פְּרָטִי פירושו שה גשר מוגדר עם האפשרות PublishServerDescriptor 0. ללא אפשרות זו, פרויקט טור יידע על קיומו של גשר והוא יכול היה להפיץ את כתובתו לאנשים אחרים שבדרך זו עלולים להגיע לידי יריב.

אתה יכול להגדיר את השימוש ב- גשר מתצורת הרשת של דפדפן Tor.

כאשר מופיע חלון קבלת הפנים, לחץ על "+" ובתיבת הדו-שיח, תחת "הגדרות נוספות" בחר "תצורת רשת" ואז בחר באפשרות "הגדר גשר Tor או פרוקסי מקומי".

כאשר מופיע חלון קבלת הפנים, לחץ על "+" ובתיבת הדו-שיח, תחת "הגדרות נוספות" בחר "תצורת רשת" ואז בחר באפשרות "הגדר גשר Tor או פרוקסי מקומי".

I גשר הם פחות יציבים ונוטים לבצע ביצועים נמוכים יותר מאשר צמתים אחרים.

רשת Tor מסתמכת על מתנדבים המציעים את השרתים ורוחב הפס שלהם. אם כן כל אחד יכול להעמיד לרשותו מחשב משלו כדי ליצור ממסר של רשת Tor. רשת Tor הנוכחית היא תחת שליטה במספר האנשים שמשתמשים בה, מה שאומר שטור זקוקה ליותר מתנדבים כדי להגדיל את מספר הממסרים. ניהול א ממסר טור, כפי שהוסבר בעמוד הייעודי של האתר פרויקט טור, אתה יכול לעזור בשיפור רשת Tor על ידי הפיכתה:

- מהיר יותר, וכתוצאה מכך, שמיש יותר;

- חזק יותר נגד התקפות;

- יציב יותר במקרה של הפסקות;

- בטוח יותר עבור המשתמשים שלה מכיוון שריגול במספר ממסרים קשה יותר מאשר ריגול על כמה.

ישנו היבט אחרון שיש לקחת בחשבון, ויתר על כן משונה ואשר מייצג בעיה לא מבוטלת: בטיחות באה על חשבון מהירות. "הסיור העולמי" שזרימת הנתונים תצטרך לבצע, כפי שהסברנו, יהפוך את הניווט לאיטי. אז אל תחשוב על השימוש ב- Tor להזרמה, שיתוף קבצים או פעילויות הדורשות זרמי נתונים גדולים.

עד כמה טור מאובטח ואנונימי?

בתיאוריה זה צריך להיות בטוח ולהבטיח את האנונימיות של המשתמשים בו. בפועל יש ספקות - אפילו מבוססים היטב - בנוגע לבטיחותו האמיתית. באותו אתר Tor Project, בדף התמיכה, לשאלה: "האם אני אנונימי לחלוטין אם אני משתמש ב- Tor?", ניתנת התשובה הבאה: "באופן כללי, אי אפשר להיות אנונימית מוחלטת, אפילו עם Tor. אמנם יש כמה שיטות לנקוט כדי להגביר את האנונימיות שלך, תוך שימוש ב- Tor, אך גם במצב לא מקוון. Tor אינו מגן על כל תעבורת האינטרנט של המחשב שלך בעת השימוש בו. Tor מגן רק על יישומים שהוגדרו כהלכה, כך שהם יכולים להעביר את התנועה שלהם דרך Tor ".

עם זאת, בעוד שטור הוא אנונימי בתיאוריה, בפועל ניתן לקבוע את "צמתי היציאה", שם התנועה עוזבת את פרוטוקול "הבצל" המאובטח ומפוענח, כולל סוכנויות ממשלתיות. כל מי שמנהל צומת יציאה יכול לקרוא את התנועה העוברת בו.

ולמעשה, למרבה הצער, במשך יותר מ -16 חודשים, ראינו את התוספת של שרת לרשת Tor על מנת ליירט תנועה ולבצע התקפות על הפשטת SSL למשתמשים שניגשים לאתרים שבהם מופעלים מטבעות קריפטוגרפיים.

ההתקפות, שהחלו בינואר 2020, כללו הוספה שרת לרשת Tor וסמן אותם כ"ממסרי פלט ", שהם, כפי שהוסבר לעיל, שרת דרכה התנועה עוזבת את רשת Tor ונכנסת מחדש לאינטרנט הציבורי לאחר אנונימיזם.

אלה שרת הם שימשו לזיהוי תנועה לאתרי מטבעות קריפטו ולבצע הפשטת SSL, שהוא סוג של התקפה שנועדה להוריד לאחור תנועה מחיבור HTTPS מוצפן ל- HTTP רגיל.

ההשערה הסבירה ביותר היא שהתוקף שדרג לאחור את התעבורה ל- HTTP על מנת להחליף את כתובות ה- IP של שרת מטבעות קריפטוגרפיים עם משלהם ובכך לחטוף עסקאות לרווח אישי.

ההתקפות אינן חדשות והן היו מְתוֹעָד ונחשף לראשונה בשנה שעברה, באוגוסט, על ידי חוקר אבטחה ומפעיל צומת Tor המכונה נוסנו.

באותו זמן אמר החוקר כי התוקף הצליח להציף את רשת Tor בממסרי פלט Tor זדוניים, מה שהביא את שיא תשתית ההתקפה שלהם לכ- 23% מקיבולת הפלט של רשת Tor כולה. מאז צוות טור.

אבל באחד מחקר חדש פורסם לאחרונה ושיתף אותו עם התקליט, אמר נוסנו כי למרות שפעולותיהם נחשפו בפומבי, האיומים נמשכים ועדיין נמשכים.

על פי נוסנו, ההתקפות הגיעו לרבע מכל קיבולת התפוקה של רשת Tor והעלו עליה בשתי מקורות בתחילת 2021, והגיעו לשיא של 27% בפברואר 2021.

גל ההתקפות השני אותר, ממש כמו הראשון, וממסרי היציאה הזדוניים של Tor הוסרו מרשת Tor, אך לא לפני שתשתית ההתקפה הייתה חיה ויירטה את תנועת Tor במשך שבועות או חודשים.

הסיבה העיקרית לכך שההתקפות עבדו במשך יותר משנה הייתה מכיוון שהשחקן הזדוני הוסיף ממסרי תפוקה זדונית "במינונים קטנים" ובכך הצליח להסתתר בתוך הרשת ולבנות את התשתית הזדונית לאורך זמן.

ההתקפה האחרונה זוהתה, עם זאת, בזכות העובדה שיכולת הפלט של רשת Tor עברה מכ -1.500 ממסרי פלט ביום ליותר מ -2.500, ערך שאיש לא יכול היה להתעלם ממנו.

למרות שיותר מ -1.000 הוסרו שרת, אמר נוסנו גם כי החל מה -5 במאי 2021, התוקף עדיין שולט בין 4% ל -6% מכל יכולת התפוקה של רשת Tor, עם התקפות של הפשטת SSL עדיין בתהליך.

באוגוסט 2020, פרויקט טור הוציאה מספר המלצות כיצד פעולות אתרים ומשתמשי דפדפן Tor יכולים להגן על עצמם מפני מתקפות מסוג זה. למשתמשים המשתמשים בדפדפן Tor כדי לגשת לקריפטוגרפיה או לאתרים פיננסיים אחרים מומלץ לעקוב אחר העצות הניתנות באתר.

ברור כי אין תשתית שלא ניתן לתקוף וכי ההתקפות מכוונות, יותר ויותר, לפגיעה באזורים בעלי עניין גובר כמו, כפי שפורסם במאמר, שוק המטבעות.

בקיצור, אף אחד לא יכול להיחשב בטוח. אפילו לא עם ניווט סמוי.