בדמיון הקולקטיבי, הרי געש קשורים לרוב לדימוי הכוח וההרס. במיתולוגיה הרומית, למשל, הרי הגעש הם האלוהות המסמלת את כוח הטבע הבלתי ניתן לעצירה, ובאוסטיה למשל, כומר וולקן מילא תפקיד מהותי בחיי העיר.

גם כיום הר הגעש מרתק אך יחד עם זאת הוא מעורר פחד. לפעמים זה יכול להפוך לסמל של אומה, כמו במקרה של הר פוג'י, אייקון שאי אפשר לטעות בו של יפן. אולם פעמים אחרות הוא הופך לחלק מרומנים או מסרטים כפי שקורה בספר הרי הגעש של איסלנד1 או בסרט חלומות סודיים מאת וולטר מיטי2 היכן שיש חשיבות מרכזית להתפרצות ההר, עם שם שאינו ניתן לביטוי, Eyjafjallajökull.

יתכן שאתה תוהה מה הרי הגעש קשור לביטחון הסייבר. איך ההקדמה הזו? אם אתה רוצה לגלות זאת, נסה לקרוא את המאמר הזה.

מה שנקרא התקפות של תוכנות רנסומטר המופעלות על ידי בני אדם3”מייצגים איום משמעותי וגובר על חברות ומייצגים את אחת המגמות המשפיעות ביותר על מתקפות סייבר כיום. בהתקפות ממוקדות אלה, השונות מתוכנות כופר המופצות עצמית כמו WannaCry4 o NotPetya5, המתנגדים משתמשים בשיטות גניבה ובתנועה תנועתית כקריטריונים לתקיפה.

ידוע כי התקפות אלו מנצלות את נקודות התורפה בתצורת הרשת, כמו גם כל פגיעויות של שירותים או מערכות הפעלה, כדי להפיץ עומסים.6 תוכנות כופר זדוניות. ובעוד ש- ransomware היא פעולה נראית לעין, ישנם גורמים נוספים כמו עומסי זדון, גניבה של אישורים וגישה בלתי מורשית הפועלים בשקט וגונבים נתונים מרשתות, ובשלב זה התפשרו.

ידוע כי התקפות אלו מנצלות את נקודות התורפה בתצורת הרשת, כמו גם כל פגיעויות של שירותים או מערכות הפעלה, כדי להפיץ עומסים.6 תוכנות כופר זדוניות. ובעוד ש- ransomware היא פעולה נראית לעין, ישנם גורמים נוספים כמו עומסי זדון, גניבה של אישורים וגישה בלתי מורשית הפועלים בשקט וגונבים נתונים מרשתות, ובשלב זה התפשרו.

באשר להרי געש, החדשות מכוונות מאוד לספר את ההשפעות שפריצה גורמת, ולהיפך, הן מספרות מעט מאוד על הנעשה על מנת למנוע אותן, כך שמידע על התקפות של תוכנות רנסום, לעתים קרובות מדי, מתמקד בזמני השבתה המעוררים, על תשלומי הפדיונות ועל הפרטים הנוגעים לעומסי המשא הזדוניים, אולם לא לוקחים בחשבון את הקביעות של קמפיין מסוג זה ולא להפך, את הידע, הרגישות והיכולת למנוע אותם.

עבודה במגע עם צוות המודיעין האיומי של מיקרוסופט7, על סמך החקירות שלנו, קמפיינים אלה הראו שהם מסוגלים לפעול גם בנוכחות הגבלות והגנות רשת. הפשרות, למעשה, מתרחשות החל מגניבת זהות של אישורים הנוגעים למשתמשים עם הרשאות מינימליות ואז כדי לתפוס את האישורים, במקום זאת, למשתמשים עם הרשאות גבוהות יותר בזכות השימוש בטכניקות השלכה של האישורים איתם. יש לך גישה לתשתית הרשת כדי להישאר שם זמן רב ככל האפשר.

התקפות כופר המופעלות על ידי בני אדם מתחילות לרוב בתוכנות זדוניות כגון סוסים טרויאניים בנקאיים או וקטורי התקפה לא מתוחכמים אשר בדרך כלל מפעילים אזעקות שלצערנו נוטות להתייחס אליהן כלא רלוונטיות ולכן אינן נחקרות ומתוקנות בקפידה. אשר נקשרים בשלב מאוחר יותר למטענים זדוניים החוסמים גם מערכות אנטי-וירוס ותוכנות כופר כגון Revil8, סאמאס9, ביטפיימר10 וריוק11.

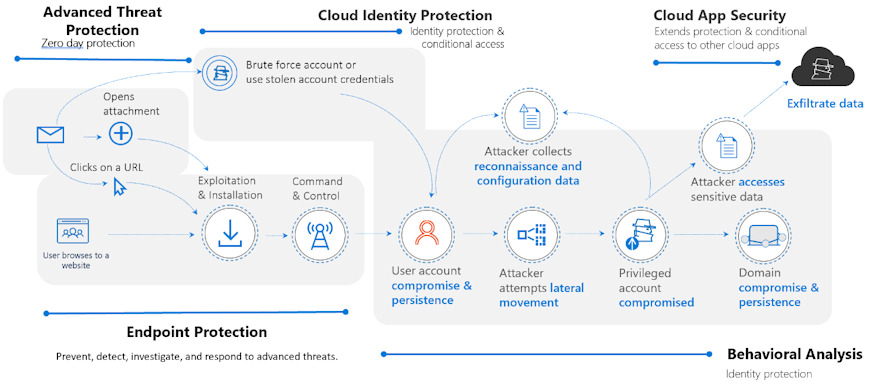

לחימה ומניעה של התקפות מסוג זה דורשות שינוי הלך הרוח המתמקד בהגנה מוחלטת על שרשרת ההתקפה, הנדרשת כדי להאט ולהפסיק את התוקפים לפני שהם יכולים להצליח.

וכאן, סוף סוף, אנו מגיעים להר הגעש. שחקן אחד שהתגלה באופן מוחלט כאחראי על מסעות התקפה אלה הוא קבוצה פעילה, מסתגלת ביותר, שמשתמשת לעתים קרובות בתוכנת כופר Wadhrama12. כמו מיקרוסופט אנו מתייחסים לקבוצות על פי מוסכמת שמות ספציפית ובמקרה זה, זו המשמשת מתייחסת לשמות הרי הגעש. לכן, באופן ספציפי, הקבוצה המדוברת קיבלה את השם PARINACOTA.

PARINACOTA היא קבוצה, כאמור, פעילה במיוחד, הפועלת בתדירות של שלוש או ארבע תקיפות בשבוע לארגונים שונים. במהלך 18 החודשים שעברו פיקוח, נצפו טקטיקות פשרה משתנות למטרות שונות, כולל כריית מטבעות קריפטוגרפיים, שליחת דוא"ל דואר זבל או פרוקסי התקפה אחרים. היעדים והשימוש במטענים השתנו עם הזמן, והושפעו מסוג התשתית שעליו תיפגע, למרות שבחודשים האחרונים הם התמקדו בהפצת תוכנת הכופר Wadhrama.

הקבוצה משתמשת יותר ויותר בשיטה שנקראת "לרסק ולתפוס". בשיטה זו הקבוצה מנסה להסתנן למכונה ואז להמשיך בתנועה רוחבית להשתלט על המספר הגדול ביותר של מכונות אשר הדיסקים שלה מוצפנים, ולבקש את הכופר; הכל בפחות משעה.

ההתקפות של PARINACOTA, באופן כללי, הן מסוג הכוח הגס13 ולנסות לנצל את הכבישים שנפתחים בסופו של דבר בשרתים המשתמשים בשירות Desktop Desktop Protocol (RDP) שנחשפים באינטרנט, תמיד, כאמור, במטרה לנוע לרוחב בתוך רשת או לבצע ביצועים נוספים פעילויות מחוץ לרשת עצמה בזכות הפרוטוקול המדובר אם אינו מכוסה כראוי על ידי טלאים.

ההתקפות של PARINACOTA, באופן כללי, הן מסוג הכוח הגס13 ולנסות לנצל את הכבישים שנפתחים בסופו של דבר בשרתים המשתמשים בשירות Desktop Desktop Protocol (RDP) שנחשפים באינטרנט, תמיד, כאמור, במטרה לנוע לרוחב בתוך רשת או לבצע ביצועים נוספים פעילויות מחוץ לרשת עצמה בזכות הפרוטוקול המדובר אם אינו מכוסה כראוי על ידי טלאים.

התקפות, ברוב המקרים, מכוונות לפגוע בחשבונות הקשורים למנהלים מקומיים של שרתים או לקוחות. עם זאת, במקרים אחרים ההתקפות מופנות לחשבונות Active Directory (AD) המשתמשים בסיסמאות פשוטות אשר לעולם לא יפוגו, כגון חשבונות שירות, או שאינם בשימוש עוד אך עדיין פעילים.

בפירוט, כדי למצוא את היעדים, הקבוצה מנתחת את האינטרנט ומחפש מכונות המקשיבות ביציאת RDP 3389, הודות לכלים כגון Msscan.exe.14 מסוגלים למצוא מכונות פגיעות באינטרנט תוך פחות משש דקות.

לאחר שנמצא יעד פגיע, הקבוצה ממשיכה במתקפת כוח אנושי באמצעות כלים כמו NLbrute.exe15 או ForcerX16, החל משמות משתמש נפוצים כגון "admin", "administrator", "אורח" או "test". לאחר קבלת גישה לרשת בהצלחה, הצוות מנתח את המכונה שנפגעה כדי לאמת את חיבור האינטרנט ויכולת העיבוד שלה. לאחר מכן היא בודקת אם המכונה עומדת בדרישות מסוימות לפני שהיא משתמשת בה לביצוע התקפות RDP עוקבות כנגד מטרות אחרות. טקטיקה זו, שלא נצפתה בקבוצות דומות, מעניקה להם גישה לתשתיות נוספות אשר פחות נוטות לחסום אותן כדי שיהיה להן משחק טוב להשאיר את הכלים שלהן פועלים על מכונות שנמצאות בסכנה במשך חודשים וחודשים על ידי הקמת ערוצי פיקוד ובקרה.17 (C2C) איתו ניתן לבדוק את התשתית.

לאחר השבתת פתרונות האבטחה, הצוות מוריד ארכיון zip המכיל עשרות כלי התקפה ידועים וקבצי אצווה לצורך גניבת אישורים, התמדה וסיור. בעזרת כלים וקבצי אצווה אלה הצוות מנקה יומני אירועים באמצעות wevutil.exe ומבצע סיור נרחב של מכונות ורשת ומחפש דרכים חדשות לנוע לצדדים באמצעות כלי סריקת רשת נפוצים. במידת הצורך, הקבוצה מעלה הרשאות מנהל מקומיות ל- SYSTEM תוך שימוש בתכונות נגישות בשילוב עם קובץ אצווה או קבצים עמוסי ניצול ששמם על פי המפרט הנפוץ לפגיעויות וחשיפה18 (CVE) נמצא.

הקבוצה זורקת את תעודות התהליך של LSASS תוך שימוש בכלים כמו Mimikatz19 ו- ProcDump20, כדי לקבל גישה לסיסמאות מנהל מקומיות או לחשבונות שירות בעלי הרשאות גבוהות וניתן להשתמש בהם להפעלת משימות הן באופן אינטראקטיבי והן על בסיס מתוזמן. PARINACOTA משתמשת באותה הפעלת שולחן עבודה מרוחקת כדי לסנן את האישורים שנרכשו. הקבוצה גם מנסה להשיג אישורים עבור אתרים בנקאיים או פיננסיים ספציפיים, באמצעות findstr.exe21 כדי לבדוק אם קובצי Cookie קשורים לאתרים אלה.

לאור כל זאת, מודעות לא יכולה להיכשל בצמיחה, כמו שעדיף להתרחק ממדרונות הר געש ולהימנע מבניית בתים שעלולים להיהרס בקלות, באותה דרך, בעולם מחובר, בתרחיש מידע. טכנולוגיה ותפעול טכנולוגיה, שונתה בצורה עמוקה. מודל הבטיחות החדש צריך להיות מבוסס על המטאפורה של מערכת החיסון הפעם, גם בהתחשב בחוויה שחווינו בחודשים האחרונים בגלל קוביד -19, ולא זו של תעלה, החל מההנחה "מניחה כבר פשרה".

לכן אנו מדברים על פיתוח כל אותם יוזמות ממשל, ניתוח סיכונים וניהול, שיתוף מודיעין וניהול אירועים שיכולים לתרום להעלאת החוסן הסייבר של ארגונים באופן משמעותי, כלומר יכולתם לתפקד גם אם ברציפות בהתקף, לעיתים קרובות כבר נפגעים הרבה לפני שמתגלים סימפטומים ניכרים של התקף מתמשך, באותה צורה כמו מערכת החיסון, שאינה מתעקשת לשמור על איומים מחוץ לגוף, אלא צריך לשרוד סביבה מורכבת ודינמית ביותר, היא מזהה אותם בזמן אמת, מסווגת אותם ומרחיקה אותם בזכות ניטור מתמשך, מקדישה משאבים יקרים רק לפתוגנים מסוכנים באמת, ומתעלמת מכל מה שאינו רלוונטי.

איך מכינים מודל כזה?

ראשית, על ידי הפסקת "התבוננות בטבור" ובמקום זאת תצפית על 360 מעלות שאינה טובעת ביומניה המזוהמת בגלל רעשי הרקע של רשתותיה ומערכותיה, אך מנתחת את התנהגות המשתמשים בתוך ו מחוץ לרשת שלך על ידי יישום מודיעין איומים ותהליכי ניטור מעמיקים.

שנית, להקים תהליך רציף לניהול סיכוני סייבר, המעריך את כל המשתנים המעורבים 24 שעות ביממה, כולל אלה שמחוץ להיקף, כגון Social, shadow IT, IoT, ונותן אינדיקציות להנהלה להגדיר. אסטרטגיות הגנתי שיכולות להשתנות במהירות לנוכח האיומים המשתנים ללא הרף. זה שונה לחלוטין מהמשך ביצוע פעולות שאינן מיושנות כעת, כגון ביקורת שנתית, שתאפשר לנו להקצות משאבים ביעילות.

לבסוף, להקצות את המשאבים הדרושים לפעילויות אבטחה אלה מכיוון שבשום תחום כיום הקשר בין הוצאות הבטיחות לערך הנכס שיש להגן עליו נמוך כמו בטכנולוגיית המידע (ICT).

חוסן הסייבר חייב להיות לא רק אחד מעמודי התווך בפעילות הארגון, אלא לאותו גורם המאפשר את כל האחרים ומאפשר אותם, בהתחשב מצד אחד בפריצות הגוברת של התקשוב בחברה של היום ומצד שני התואמות צמיחת איומים. כפי שמלמדים אותנו הדיווחים החדשים האחרונים, יש למצוא ולהשתמש במשאבים אלה בהקדם האפשרי, ושינוי המודל העסקי, מהמצודה למערכת החיסונית, צריך להתבצע בדחיפות, או באופן בלתי נמנע, על התוקפים על העליונה, מה שגורם לקהילה נזק יקר יותר ויותר.

1 https://iperborea.com/titolo/513/

2 https://it.wikipedia.org/wiki/I_sogni_segreti_di_Walter_Mitty

3 https://www.microsoft.com/security/blog/2020/03/05/human-operated-ransom...

4 https://www.certnazionale.it/news/2017/05/15/come-funziona-il-ransomware...

5 https://www.certnazionale.it/tag/petya/

6 https://www.cybersecurityintelligence.com/payload-security-2648.html

7https://www.microsoft.com/en-us/itshowcase/microsoft-uses-threat-intelli...

8 https://www.secureworks.com/research/revil-sodinokibi-ransomware

9 https://www.securityweek.com/samas-ransomware-uses-active-directory-infe...

10https://www.coveware.com/bitpaymer-ransomware-payment

11https://www.certnazionale.it/news/2018/08/23/il-nuovo-ransomware-ryuk-di...

12https://www.zdnet.com/article/ransomware-these-sophisticated-attacks-are...

13https://www.certnazionale.it/glossario/brute-force-attack-attacco-a-forz...

14https://docs.microsoft.com/it-it/windows/security/threat-protection/inte...

15https://www.hybrid-analysis.com/sample/ffa28db79daca3b93a283ce2a6ff24791...

16https://www.mcafee.com/blogs/other-blogs/mcafee-labs/rdp-security-explai...

17https://www.paloaltonetworks.com/cyberpedia/command-and-control-explained

18https://en.wikipedia.org/wiki/Common_Vulnerabilities_and_Exposures

19https://www.ilsoftware.it/articoli.asp?tag=Mimikatz-il-programma-per-rec...

20https://docs.microsoft.com/en-us/sysinternals/downloads/procdump

21https://en.wikipedia.org/wiki/Findstr