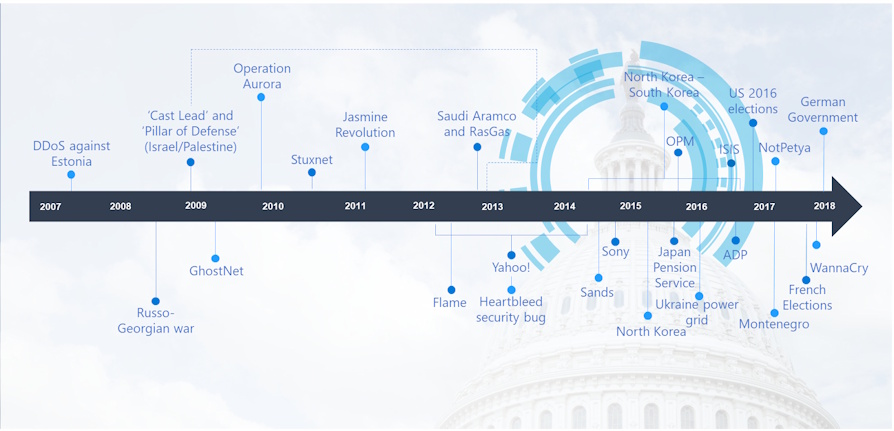

"יש מלחמה שקטה. כלי הנשק אינם נראים, הפריסה נוזלית וקשה לזיהוי. זה אולי נראה כמו סיפור מרגל חדשני ובכל זאת אירועים כמו אירועי פיגועי הסייבר שהתרחשו במהלך הבחירות האחרונות בארצות הברית הם רק כמה מהפרקים הבולטים ביותר של מלחמת סייבר, מציאות באמצע הדרך בין ריגול למעשה מלחמה. סין, צפון קוריאה, ארצות הברית, רוסיה, כלבים משוחררים, שכירי חרב ברשת. התרחיש עצום ומורכב ". זהו תיאור הספר "מלחמת סייבר, המלחמה הקרובה" מאת אלדו ג'יאנולי ואלסנדרו קוריוני והוא מייצג היטב את התרחיש שאנו עדים לו משנת 2007 ועד היום.

בתרחיש זה מורכבים מה שאנחנו עדים בימים אלה בין ארה"ב לאיראן. זה מה שאנחנו יכולים להגדיר קונפליקט היברידי חדש שיש בו מטריצה פוליטית ברורה. אז מעקב אחרי מה שנכתב לפני מספר ימים על ידי אלסנדרו רוגולו (v.articolo), בואו ננסה לחקור, גם מבחינה טכנית, את המתרחש בימים אלה.

ממשלת ארצות הברית פרסמה אזהרה ביטחונית בתחילת סוף השבוע, אזהרה מפני מעשי טרור והתקפות סייבר שיכולה לבצע על ידי איראן בעקבות הריגתו של הגנרל קאסים סולימאני, שהתרחש. בשדה התעופה בבגדאד על ידי צבא ארה"ב ביום שישי 3 בינואר. התקיפה האווירית שהביאה למותו של הגנרל סולימאני התרחשה לאחר מחאות אלימות והתקפות על שגרירויות איראניות מצד תומכי איראן.

לאחר הריגתו של הגנרל סולימאני הצהירו ההנהגה האיראנית וכמה ארגונים קיצוניים המזוהים עם הממשלה בפומבי כי הם מתכוונים לנקום בארצות הברית עד כדי כך ש- DHS (המחלקה לביטחון פנים) אמרו כי "איראן ושותפיה, כמו חיזבאללה, יש להם את כל הכישורים לביצוע פעולות סייבר נגד ארצות הברית. "

ללא צל של ספק, תשתיות קריטיות הן יעד עיקרי, ושוב על פי DHS, תרחישים תקיפים אפשריים יכולים לכלול "צופיות ותכנון נגד התקפות תשתית ומיקוד בסייבר נגד מספר יעדים מבוססי ארה"ב."

"איראן מחזיקה בתוכנת מחשב איתנה והיא יכולה לבצע פיגועי סייבר נגד ארצות הברית", אמר DHS. "איראן מסוגלת, לכל הפחות, לבצע פיגועים עם השפעות משבשות זמניות על תשתיות קריטיות בארצות הברית."

אף כי מזכיר ארצות הברית לביטחון פנים צ'אד פ. וולף אמר כי "אין איום ספציפי ואמין למדינה", אזעקת הוועדה מערכת הייעוץ הלאומי לטרור (NTAS) גם מזהיר כי "התקפה בארה"ב יכולה להתרחש עם מעט אזהרה או ללא אזהרה".

חברות אבטחת סייבר, כמו Crowdstrike ו- FireEye, מאמינות כי מתקפות סייבר עתידיות עשויות לפגוע בתשתיות קריטיות בארה"ב, ככל הנראה באמצעות תוכנות זדוניות הרסניות ומחיקות נתונים, כמו קבוצות האקרים בחסות איראן. הם היו עושים בעבר נגד יעדים אחרים במזרח התיכון.

מה שאולי לא כל כך ידוע זו העובדה שקבוצות פריצה איראניות תקפו שוב ושוב יעדים אמריקאיים במהלך השנה האחרונה, למרות שריגול הסייבר היו שתי הסיבות העיקריות לכך (ספרן שקט) ובמניעים פיננסיים אחרים באמצעות קבוצות עברייניות (קבוצת ransomware של SamSam).

ג'ו סלואיק, צייד תוכנות זדוניות של ICS עבור Dragos, מציע שארצות הברית צריכה לנקוט גישה פרואקטיבית ולמנוע התקפות סייבר מסוימות.

"ארצות הברית או גורמים הקשורים לארצות הברית יכלו להשתמש בתקופה זו של אי וודאות איראנית כדי לשבש או להשמיד את צומת הפיקוד והבקרה או התשתית המשמשים לפיקוח והפעלה של מתקפות סייבר תגמול, וביטול יכולת זו לפני שתוכל לפעול," אמר. אמר סלוגיק בפוסט ב בלוג פורסם בשבת האחרונה.

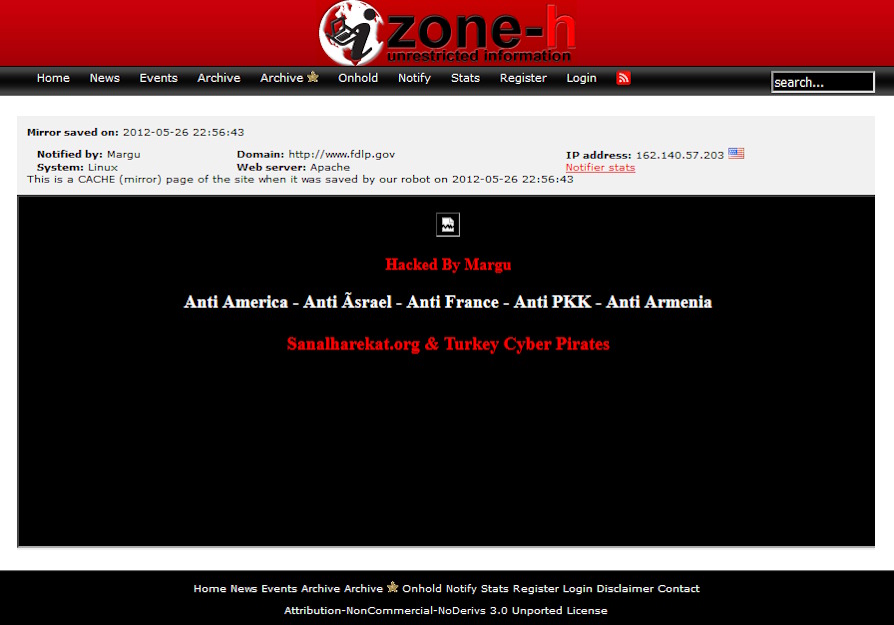

בהמשך למאמר זה, לא היו תשובות מקבוצות האקרים שהתייחסו לממשלת איראן, למרות שראינו כמה מתקפות סייבר ברמה נמוכה שהתרחשו בסוף השבוע האחרון בצורה של השחתת אתרים מסוימים.

בין אלה, המשמעותי ביותר הוא פורטל הממשלה הרשמי, תוכנית ספריית הפיקדון הפדרלית (FDLP). על פי ניתוח שנערך להלן תיארה התקנה מיושנת של ג'ומלה בפורטל FDLP והיה, ככל הנראה, ניצול הפגיעויות שהוכתבו על ידי חוסר העדכון של ג'ומלה עצמה שההאקרים ביצעו את ההתרחשות.

בכל מקרה, ראוי לציין כי נראה כי ההתקפות הללו בוצעו על ידי שחקנים שאינם קשורים למשטר טהרן, אך עם היסטוריה ארוכה של פעולות השבתה לא מתוחכמות במיוחד משנים קודמות. נראה כי התקפות אופורטוניסטיות ואינן קשורות לפעולות המתוכננות.

נכון לעכשיו, נראה כי מרבית הנשירה הקשורה להרגו של הגנרל סולימאני מוגבלת לחזית הפוליטית. כדוגמא, ממשלת איראן הודיעה ביום שלישי, 7 בינואר, כי היא כבר לא תכבד את המגבלות הכלולות בהסכם הגרעין איראן-ארה"ב לשנת 2015, אולם ארה"ב כבר פרשה ממנו באופן חד צדדי. בנוסף, הפרלמנט העירקי גם הצביע להוציא כוחות אמריקאים אל מחוץ למדינה.

בתוך כך, מחלקת המדינה האמריקאית הפצירה באזרחי ארה"ב לעזוב את עירק באופן מיידי מכיוון שחייהם עלולים להיות בסכנה ונלכדו בעיצומה של מזימות וחטיפות טרור. מה שקרה אחר כך, עם שיגור הטילים האיראניים, הוא, אולי, רק ההתחלה של משהו שכולנו היינו רוצים לסיים אותו מייד.

ניתוח קצר של השחתת FDLP.gov

עם זאת אנו מעוניינים להבין מה קרה במונחים סייברנטיים ומה היו הגורמים שהובילו להריסותם של אתרים אמריקאים רבים. בזמן כתיבת מאמר זה כבר היו 150. לשם כך, כצפוי, בואו נתמקד באתר http://fdlp.gov/. הרשו לי, אפוא, להתחיל לומר כי השבתה זו אינה הפתעה, ולא בהכרח, היא ראויה לתשומת לב רבה אך זהו תרגיל ממנו תוכלו ללמוד דברים רבים על תרבות ההשחתה וממנה תוכלו לשאוב רעיונות מעניינים. מחקר עתידי.

ההשחתה היא של פשטות קיצונית. התוקפים העלו שתי תמונות והעלו את שארית העמוד. הם הוסיפו את הסיבית הסטנדרטית "lol u get Owned" בתחתית העמוד, וברגע שהעמוד באתר השתנה, הם הקדישו את עצמם להשקת השבתה אוטומטית כלפי אתרים אחרים בזכות טכניקות הזרקת SQL.

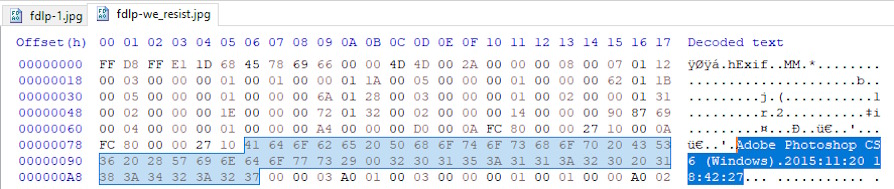

מה שהתברר כמעניין באמת זו העובדה שהיו נתונים מסוג EXIF ב- "we_resist.jpg" המצביעים על כך שהם נוצרו בשנת 2015 עם Adobe Photoshop CS6. עם זאת, לתמונה שמיד למטה, זו עם דונלד טראמפ (1.jpg), לא היו נתונים מסוג זה. מכיוון שכמעט כל אתרי אירוח התמונות הגדולים ואתרי המדיה החברתית מסירים נתונים אלה, עובדה זו בפני עצמה. זה מייצג אנומליה מעניינת.

על ידי ביצוע מעט מחקר ביחס לשם התמונה, עלה אתר "izumino.jp". אתר זה מתמקד באיסוף מטא נתונים רלוונטיים ביותר לפעולות השבתה, ולכן איפשר לנו לגלות כי שם התמונה היה קיים בקוד המקור של השבתה קודמת.

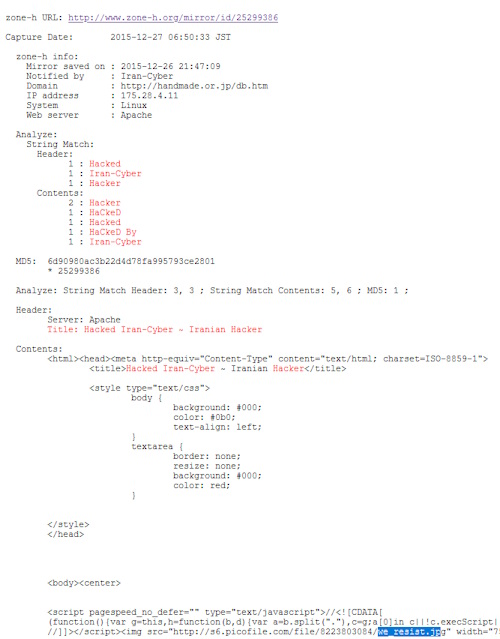

התמונה הועלתה במקור לאתר אירוח תמונות בשפה הפרסית שבה היא עדיין זמינה (http://s6.picofile.com/file/8223803084/we_resist.jpg). התמונה שימשה לראשונה בשנת 2015 בהפרה של אתר supersexshop.com.br ובהמשך באתרים אחרים. דיווחים אלה דיווחו בדירוג ההריסות המכונה "Zone-H" על ידי "IRAN-CYBER" המכיל כ -2.447 "התראות" על השמצה המתוארכת לסוף שנת 2015. ראוי לציין שאיש לא טען את ההשמדה של ה- FDLP באזור -H.

מאז שנת הקמתה בשנת 2008, FDLP.gov תמיד היה אתר מבוסס ג'ומלה. הקוד שונה במהלך השנים עם שינוי מודל בשנת 2014 ותוספות שונות אשר יושמו במהלך השנים. עם זאת, כשמסתכלים על קוד המקור האחרון, לפני ההחלפה, נראה כי יישומי פלאגין רבים, כמו MooTools ותלות חיצוניות, כמו Bootstrap, לא עודכנו מאז 2012.

כעת, לאחר שקבענו שחלק גדול מהקוד לא עודכן מאז 2012, בואו נסתכל על התוספים והרכיבים השונים. בניווט בין שני העמודים אנו מדגישים את הדברים הבאים:

מדיה / com_rsform

מדיה / com_hikashop

מדיה / mod_rsseventspro_upcoming

מודולים / mod_djmegamenu

תוספים / מערכת / maximenuckmobile

הדבר המזעזע הוא שאחד מהמחרוזות הללו נעשה ללא קריטריוני אבטחה, ולפיכך, עם היכולת לקבל ולפרסם כל שינוי שנעשה על ידי כל משתמש, ללא שום הרשאה ניהולית.

אם נסתכל על ה- RSForm מה שניכר הוא שהדבר היה קיים מאז 2014 בדף fdlp.gov/collection-tools/claims וכי בגירסאות הנוכחיות היו נקודות תורפה הידועות במשך למעלה משנה וחצי כפי שדווח על ידי קינגקרופלוס.

בקיצור, לסיום, למרבה הצער, כל העולם הוא מדינה.

הערה:

הִטַשׁטְשׁוּת - מונח אנגלי שכמו השמצה המילה נרדפת, יש לו את המשמעות המילולית של "לצלקת, להיסחף", באיטלקית לעתים נדירות נוצר כדי להמציא תחום) בתחום אבטחת המידע, יש לו בדרך כלל משמעות של שינוי לא חוקי של דף הבית של אתר ( "הפנים") או לשנות, להחליף אותם, עמוד אחד או יותר פנימיים. תרגול אשר נערך על ידי אנשים לא מורשים ולא ידוע על מי שמנהל את האתר אינו חוקי בכל מדינות העולם.

לאתר שעבר סוג זה של חילוף מוחלף העמוד הראשי שלו, לרוב יחד עם כל העמודים הפנימיים, במסך המציין את הפעולה שביצעה קרקר אחד או יותר. הסיבות לוונדליזם זה יכולות להיות מסוגים שונים, החל מהפגנת יכולת וכלה בסיבות אידיאולוגיות. הטכניקות המשמשות לקבלת הרשאות גישה לכתיבה לאתר מנצלות בדרך כלל את הבאגים הקיימים בתוכנת ניהול האתר או במערכות ההפעלה הבסיסיות; המקרה של שימוש בטכניקות הנדסיות חברתיות הוא נדיר יותר.

מקורות:

https://www.zdnet.com/article/dhs-iran-maintains-a-robust-cyber-program-...

https://www.proofpoint.com/us/threat-insight/post/threat-actor-profile-t...

https://www.justice.gov/opa/pr/two-iranian-men-indicted-deploying-ransom...

https://pylos.co/2020/01/04/assassination-retaliation-and-implications/

https://medium.com/@ Sshell_ / קצר-ניתוח-of-the-החזית הדמוקרטית לשחרור פלסטין-gov-להשחית-980caba9c786