לאחר היעדרות של שנתיים, תוכנה זדונית הרסני שמעון (W32, Distortack B) עלה מחדש בדצמבר 10 בגל חדש של התקפות על מטרות במזרח התיכון. אלה התקפות Shamoon האחרונה היו הרסנית כפול שכן הם מעורבים "מגב" חדש (טרויאני. Filerase) שאחראית למחיקת קבצים ממחשבים נגועים לפני תוכנה זדונית שמעון שנה את רשומת האתחול הראשית.

הידיעה על הפיגועים עלתה לראשונה ב -10 בדצמבר, כאשר כמה חברות נפט וגז אמרו כי נפגעו מהתקפת סייבר על התשתית שלהן במזרח התיכון.

שלא כמו התקפות קודמות שמעון, אלה ההתקפות האחרונות כרוך חדש, השני חתיכת לנגב תוכנות זדוניות (סוס טרויאני. Filerase). תוכנה זדונית זו, כאמור, מוחקת ומחליפה את הקבצים במחשב הנגוע. בינתיים, שמעון למחוק את רשומת האתחול הראשי של המחשב, מה שהופך אותו שמיש.

תוספת המגב Filerase עושה את ההתקפות האלה יותר הרסני מאשר באמצעות תוכנות זדוניות לבד שמעון. בעוד המחשב נגוע על ידי שמעון זה עלול להיות שמיש, קבצים בכונן הקשיח שלך ניתן לשחזר. עם זאת, אם הקבצים נמחקים תחילה על ידי תוכנה זדונית Filerase, התאוששות הופך בלתי אפשרי.

Filerase הוא מתפשט דרך הרשת של הקורבן ממחשב ראשוני באמצעות רשימה של מחשבים מרוחקים. רשימה זו נמצאת בצורת קובץ טקסט והיא ייחודית לכל קורבן, כלומר התוקפים מסוגלים לאסוף את המידע הזה במהלך שלב סיור לפני החדירה. רשימה זו מועתקת תחילה מתוך רכיב הנקרא OCLC.exe ולאחר מכן מועברת לכלי אחר הנקרא spreader.exe.

אסור לשכוח כי שיטת ההתקפה באה, עם זאת, תמיד שרשרת הקלאסית של התקפה.

היסטוריה:

שמעון (W32.Disttrack) עלה לראשונה בשנת 2012 כאשר נעשה בו שימוש בסדרה של התקפות משבשות על משק האנרגיה הסעודי.

מאחורי התקפות אלה, מיקרוסופט איום המודיעין זיהה קבוצה המכונה TERBIUM, השם שהוקצה על ידי מיקרוסופט עצמה על פי קריטריון שבו המינוח המשמש מתייחס שמות של יסודות כימיים.

Microsoft Threat Intelligence הצביע על כך שתוכנות זדוניות המשמשות את TERBIUM, המכונה "Depriz", משתמשות במרכיבים וטכניקות שכבר נראו במתקני 2012 והתאימו אישית לכל ארגון.

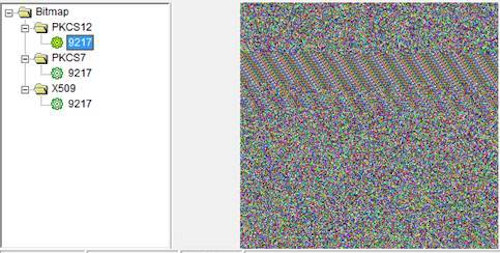

בכל מקרה, רכיבי תוכנה זדונית הם 3 ו כבר פענוח כדלקמן:

PKCS12 - רכיב המגב הדיסק הרסני

PKCS7 - מודול תקשורת

509 - גרסה 64-bit של טרויאני / שתל

מאז אישורים שולבו לתוך תוכנות זדוניות, כמובן, הוא חשד כי אישורים עצמם נגנבו בעבר.

לאחר TERBIUM יש גישה לארגון, שרשרת ההדבקה מתחיל על ידי כתיבת קובץ הפעלה דיסק המכיל את כל הרכיבים הדרושים כדי לבצע את פעולת למחוק נתונים. רכיבים אלה מקודדים ב הרצה בצורת תמונות שווא.

לאחר TERBIUM יש גישה לארגון, שרשרת ההדבקה מתחיל על ידי כתיבת קובץ הפעלה דיסק המכיל את כל הרכיבים הדרושים כדי לבצע את פעולת למחוק נתונים. רכיבים אלה מקודדים ב הרצה בצורת תמונות שווא.

גם אם היקף הנזק שנגרם כתוצאה מהתקפה זו, בכל העולם, עדיין אינו ידוע, כמו במקרים רבים אחרים ניתן להקטין את הסיכון להתקפה במערכות, תהליכים ופתרונות המנצלים טכנולוגיות חדשות ומבטיחים להעלות את רמת ולדעת בזמן אמת מה קורה במערכות.

לכן יש להגדיר אסטרטגיית אבטחה שתכסה כל אחד מהתחומים של תקיפת שרשרת ההרג, ומעל לכל, לא לחשוב על הגנה על עצמה במערכות שאינן מנצלות פתרונות של אינטליגנציה מלאכותית המבוססת על בינה מלאכותית ועל למידה ממוחשבת. בתרחיש המשתנה במידה רבה, שבו התוקפים מנצלים טכנולוגיות חדשות ומתקדמות, כבר לא ניתן להגן על עצמם באמצעות מערכות בעלות עוצמה דומה.

מאז ההתקפות בוצעו על ארכיטקטורות מבוססות מיקרוסופט, אני מרגיש צורך לספק את הפתרונות שמיקרוסופט מציעה במקרים אלה. ברור, כל אחד יכול להשתמש בפתרונות דומים של ספקים אחרים. אבל הדבר החשוב הוא לזכור תמיד

- להגן על הזהות על ידי מתן אפשרות לפחות לאימות גורמים מרובים;

- להגן על שירותי אימות באמצעות מערכות ניתוח התנהגותיות;

- להגן על נקודות קצה במערכות המסוגלות לשלוט בתנועה לרוחב, הסלמה בזכויות, זהות וניסיונות גניבת כרטיסים;

- לעדכן את מערכות ההפעלה לגירסה העדכנית ביותר של המודל Enterprise, המאפשר את כל תכונות האבטחה;

- להגן על הדואר באמצעות פתרונות אנטי פישינג מבוסס על הרעיון של sandboxing;

- שבו יש ארכיטקטורות היברידיות, להשתמש CASB (ענן Access Broker) מערכות.

עדיין ברור כי פתרונות ומוצרים אינם מספיקים, אך גם משרתים, ומעל לכל, הכשרה, רגישות לנושא שלצערנו קיים בחיי היומיום ונכונות לשנות גישה לבעיה המתאימה ביותר לתרחיש הנוכחי.