ג'ון המרטש, לא להתבלבל עם "ג'ק המרטש" (ג'ק המרטשכביכול) הוא כלי קוד פתוח בשביל הבדיקה (שליטה) של אבטחת סיסמאות ולשחזור סיסמאות, זמין עבור מערכות הפעלה רבות ופותח על ידי קיר פתוח1. כלי זה פותח למטרות "קונסטרוקטיביות", אך לפעמים, אנשים זדוניים יכולים להשתמש בו בצורה "הרסנית".

איך משתמשים בזה?

סיסמאות הן קו ההגנה הראשון עבור רוב מערכות המחשב והחשבונות המקוונים. סיסמה חזקה ומורכבת יכולה לעזור לסכל האקרים וגישה לא מורשית. עם זאת, משתמשים רבים בוחרים בסיסמאות קצרות, פשוטות ולכן קלות לניחוש, מה שפוגע באבטחה שלהם ולעיתים קרובות גם באבטחה של אחרים. כלי פיצוח כמו ג'ון המרטש נועדו לפצח סיסמאות חלשות (תווים מעטים, ביטויים ידועים ונפוצים), תוך שימוש בטכניקות כגון:

◄ התקפות למילון, סוג של התקפה המנצלת את החיפוש אחר מילים הקיימות במילונים או בביטויי שפה נפוצים.

◄ התקפות בכוח גס, המשתמשים בשיטת "ניסוי וטעייה" כדי לנחש את פרטי הכניסה: אתה מנסה את כל השילובים האפשריים, אלפביתי ומספרי, בתקווה לנחש את הסיסמה בצורה נכונה.

► פענוח hash. Hash הוא מחרוזת תווים שנוצרת על ידי "אלגוריתם גיבוב", אשר לוקח קלט (כגון סיסמה) ומייצר רצף ייחודי של תווים. המטרה העיקרית היא לייצג באופן ייחודי את הנתונים המקוריים. Hash משמשים בדרך כלל כדי להגן על סיסמאות, להצפין נתונים ולהבטיח שלמות הקבצים. תהליך זה הוא לרוב בלתי הפיך, אם כי בשיטת "כוח אכזרי" (עם יכולות מחשוב גדולות) ניתן היה להתחקות אחר הקלט המקורי.

ג'ון נוצר בתחילה עבור מערכות יוניקס וכעת נעשה בו שימוש במספר פלטפורמות. הוא תומך במספר מצבי פיצוח, כולל מצב "Single Crack" להתמקדות ב-hash סיסמה אחת בכל פעם, מצב "Wordlist" לשימוש ברשימת מילים מוגדרת מראש ועוד. זה מותקן מראש במערכות לינוקס. תכונה בולטת של ג'ון היא שהוא יכול לזהות אוטומטית את סוג הפענוח עבור פורמטים נפוצים. זה חוסך זמן רב במחקר פורמטי hash ומציאת הכלי הנכון לפענוחם.

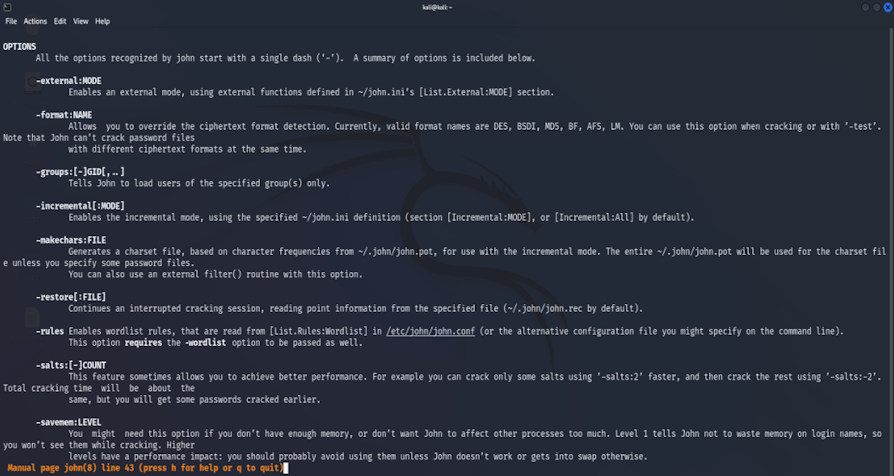

לג'ון יש אפשרויות רבות; אתה יכול לקבל גם תיאור מעמיק שלהם על ידי הקלדת "man john" וגם תקציר על ידי הקלדת "john" בטרמינל.

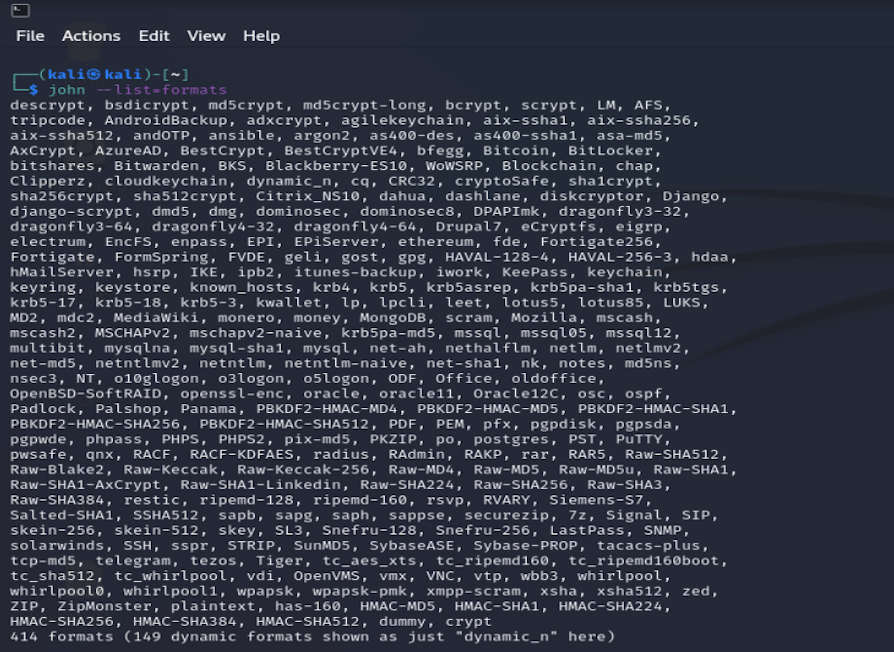

זה יכול להתמודד עם מספר רב של תבניות hash או קבצים. "john --list=formats" מציג את כל האפשרויות הנתמכות על ידי הכלי.

דוגמה מעשית להתקפה

כעת ננסה להשתמש בג'ון בקובץ pdf מוגן בסיסמה, "prova.pdf". הקובץ מוגן בסיסמה "פשוטה", עם 5 תווים ו-2 מספרים.

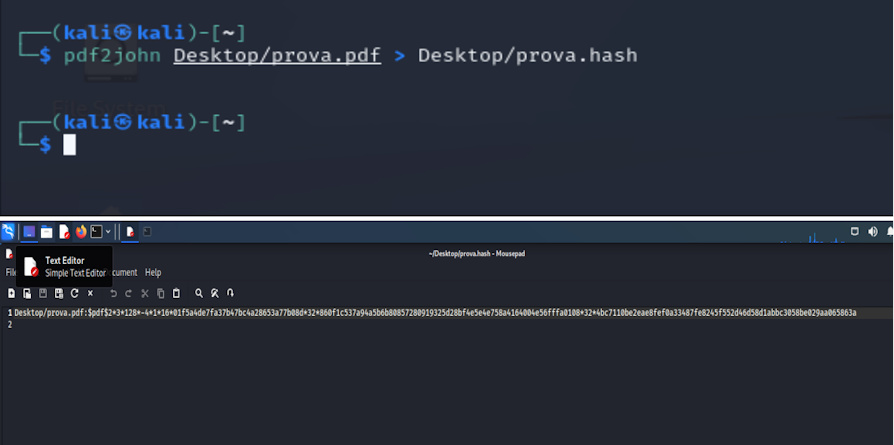

1) אנו מחשבים את ה-hash של הקובץ

תוכן הקובץ "pdf.hash".

ראינו בעבר שאנחנו יכולים לבצע מתקפת כוח אכזרי ומתקפת מילון, בואו ננסה לבדוק את שניהם.

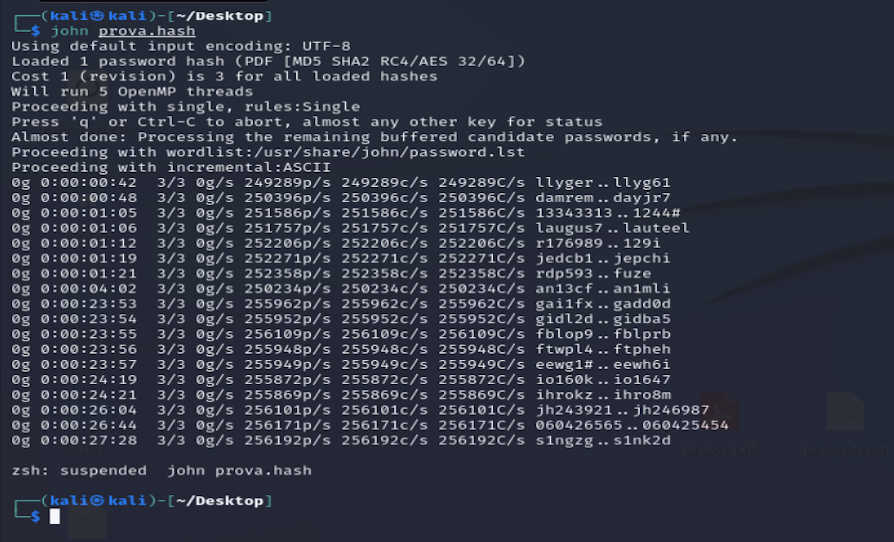

2) התקפת כוח אכזרי

ג'ון ניסה כל שילוב אפשרי במשך כמעט 30 דקות, ולא הצליח למצוא את הסיסמה. הוא יכול היה להמשיך הרבה יותר זמן ולבסוף למצוא אותה, אבל זו לא הנקודה של הדוגמה הזו.

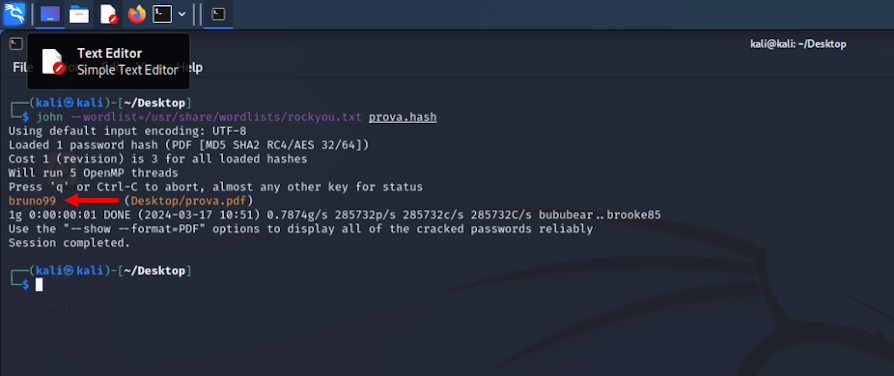

3) התקפת מילון

בהתקפת מילון, באמצעות קובץ טקסט קוד פתוח (https://github.com/zacheller/rockyou), ג'ון פענח את ה-hash פנימה שניה אחת.

זה גורם לנו להבין עד כמה חשוב למשתמש זדוני לא רק שיהיה לו כלים מתאימים לתקוף, אלא גם לקבל מידע על הקורבן, כדי לבנות מילון "אד הוק". בניגוד למתקפת הכוח הגס, שמחפשת את כל השילובים האפשריים של דמויות, התקפת המילון מנצלת ידע ספציפי על הקורבן. מידע זה עשוי לכלול שמות, תאריכים חשובים, מילות מפתח או מידע אישי אחר שיכול לשמש כסיסמאות (שמות של קרובי משפחה, חיות מחמד וכו')

לכן, הבנת התקפת המילון ונקיטת צעדים כדי למתן את השפעותיה חיוניים להגנה על מידע אישי ועסקי.

עצות אחרונות לבריחה מהתקפות כאלה

הגדלת כוח המחשוב דורשת סיסמאות ארוכות ומורכבות יותר. כמה טיפים מרכזיים לבחירת סיסמה חזקה הם:

• השתמש ב-8-12 תווים או יותר לפחות: ככל שיותר זמן יותר טוב;

• להשתמש בשילוב של אותיות, מספרים וסמלים;

• אל תשתמש במילים נפוצות במילון או במידע אישי;

• אין לעשות שימוש חוזר באותה סיסמה באתרים או יישומים שונים;

• לשנות סיסמאות באופן קבוע;

• אם אפשר, הטמע אימות דו-גורמי.

אבטחת סיסמה חזקה היא היבט בסיסי בחיי היומיום של כל אחד מאיתנו. יישום אמצעי אבטחה אחרים, כגון שימוש בתוכנת אנטי וירוס, ישפר עוד יותר את ההגנה מפני איומי סייבר; עם זאת, אסור לשכוח שאויב הסייבר הגרוע ביותר של האדם הוא האדם עצמו, ולכן עלינו קודם כל לעבוד על עצמנו ולאחר מכן על מכשירי ה-IT שלנו.

1 (מקור: https://www.openwall.com/john/)