התנתקות בין המוצרים לאבטחת סייבר, השוואתם ואז בחירתם אינה פשוטה כלל, אפילו לא למומחים. יש לשקול מספר רב של גורמים שונים הקשורים לאיומי סייבר ולהקשרם בתוך המודל העסקי הספציפי של החברה, כדי לתת עדיפות לפעולות הפחתה בעלות ערך מוסף גבוה ביותר.

כל מי שמציע שירותי אינטרנט, ואנחנו מדברים על כמעט כל ארגון שמציע שירותים מקוונים, ישאל את השאלה לפחות פעם אחת: כיצד להגן עליהם?

חומות אש, בפרט מה שמכונה "הדור האחרון" - הדור הבא יש להן אפשרות לבדוק ולסנן תעבורה מהרמה הנמוכה ביותר (הפיזית) לרמה הגבוהה ביותר (היישום) של ערימת ISO / OSI.1. עם זאת, כשזה מגיע ל יישומי אינטרנט (התוכנות / תוכנות העומדות בבסיס כל השירותים המקוונים), יש להם פונקציונליות מוגבלת במקצת. לדוגמה, ייתכן שהם לא יוכלו לפעול כ"מסיים הפעלה ", כלומר הם יכולים לבדוק את תעבורת HTTPS, לפענח אותה באופן זמני ולאחר מכן להצפין אותה בחזרה למכונה שבה יישום האינטרנט פועל בפועל. או שלא יתמודדו כראוי עם פרוטוקולי הצפנה מסוימים (למשל TLSv.32), פרוטוקולי HTTP (למשל גירסה 2) או ניתוח שדות בקשת / תגובה HTTP וגוף הבקשות / תגובות כאלה. במקרים אלה, ניתוח תעבורת האינטרנט הופך להיות מוגבל מאוד, אם לא בלתי אפשרי.

במילים פשוטות, חומות האש (הדור הבא) אינן "מבינות" באופן מלא את המידע שהחליפו יישומי אינטרנט ולכן אינן יכולות להגן עליהן כראוי מפני התקפות, במיוחד "זריקה אחת" הכוללת גם בקשה אחת זדונית, ואשר הסינון ברמה הנמוכה ביותר (למשל על סמך כתובת ה- IP של המקור) אינו מספיק.

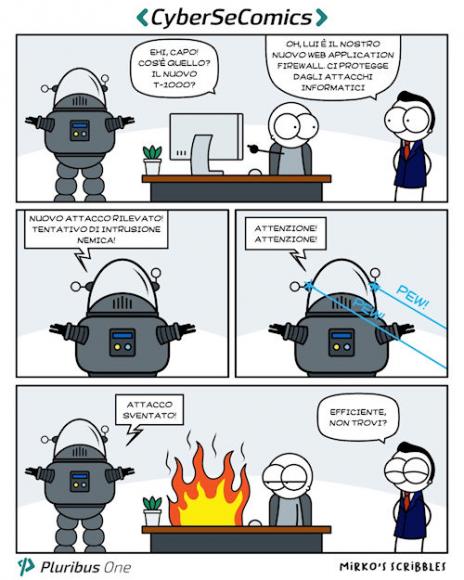

בשביל זה אתה צריך את חומת אש של יישום אינטרנט (WAF), המספקים פונקציונליות שלמה ככל האפשר להבנת / ניהול תעבורת HTTP (S), התומכת בפרוטוקולים העדכניים ביותר ובתוכן המידע שניתן לשייך לרמה זו.

הבעיה נפתרה? לצערי לא.

הבנת התפקוד והכניסות / תפוקות המותרות ו / או הלגיטימיות של אפליקציית אינטרנט היא דבר סתמי, אפילו למפתחים, שיודעים יותר ויותר רק חלקים מסוימים של המערכת. אנו יכולים לומר ש- WAF מגיעים לאן שהם יכולים, באמצעות שימוש אופייני בחתימות התקפה ידועות (הגדרות) (תשומות בלתי חוקיות אופייניות) כגון אלו המסופקות ללא תשלום על ידי OWASP3 עבור קוד פתוח WAF הפופולרי ביותר, Modsecurity4.

אבל השטן נמצא בפרטים הקטנים. חתימות כאלה הן בהכרח "גנריות" ודורשות לפחות מאמץ חשוב של "התאמה אישית" בשלב הייצור. יתר על כן, הם יכולים להגן רק מפני מקרים מסוימים של התקפות ידועות (שעל בסיסם הופקו חתימות אלה), בעוד שיישומי אינטרנט הם תוכניות אד-הוק, כל אחת שונה בדרכה שלה, ולכל אחת מהן בסיס המשתמשים שלה שמתנהג בדרך מסוימת.

ביסודו של דבר, אנו זקוקים למערכת המסוגלת לנתח אירועים ברמת הפשטה גבוהה בהרבה מזו שמציעים חתימות מוגדרות מראש, רמה שבה ניכרות הזכות של היישומים המנוטרים ולכן ניתן לזהות אותן. סטיות מסוכנות לעסק הבסיסי לעצור אותם לפני שיהיה מאוחר מדי.