עדיפות היא אמנות לענות על השאלות "מאיפה אני מתחיל?" ו"עם מה אני ממשיך? "

במאמר זה אנו מנתחים כיצד להשוות בין תיאוריה ופרקטיקה בכדי לפתור בצורה היעילה ביותר בעיית אבטחה הפוגעת בחברות בכל הגדלים, ההזמנות והרמות: תרופת המשטח הפגיע.

בעיה זו מתעוררת בדרך כלל בהתפתחות הבגרות בניהול מחזור החיים של נקודות התורפה בנוף ה- IT שלך. כאשר חברה מחליטה לבנות תוכנית לאומדן, ניתוח והבנת המשטח הפגיע שלה, נקודת המוצא היא להשתמש במערכות מסחריות פחות או יותר לצורך בדיקת מערכות פנימיות וחיצוניות, תשתיתיות ויישומיות, על מנת להבין את מידת עמידותן. ביחס לפגיעות הידועות.

תהליך זה מתחיל בדרך כלל בסריקות עם מחזוריות משתנה, המייצרות דוחות על נקודות תורפה מזוהות. רחוק מלהיות נקודת הגעה, ההתחלה הזו מבליטה בדרך כלל מספר עצום של נושאים, שהפוטנציאל שלהם הוא מעבר ליכולות החברה.

מכאן הצורך לנהל את מחזור החיים של משטח פגיע זה, לבחון אלמנטים שונים על מנת להבין כיצד להשתמש בצורה הטובה ביותר ביכולות ההפחתה על ידי מזעור הסיכון השיורי.

עד לשימוש בהקשרים מורחבים, כגון מידע על פגיעות או באופן כללי יותר, מודיעין איומי סייבר. כאן מוגדרת האבולוציה מ הערכת פגיעות, ניהול פגיעות ולבסוף ל ניהול איומים ופגיעויות.

אז בואו נראה בתיאוריה כמה שיטות לקביעת עדיפות הפעולה הנכונה.

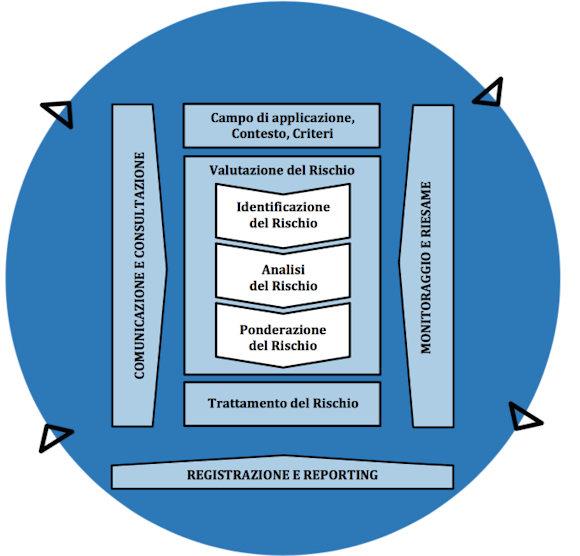

לפני שנכנס לתאוריה, כדאי להניח הנחה: חישוב העדיפות הוא חלק מתכנית גדולה יותר שהיא הערכת סיכונים. בעניין זה, אנא עיין בתקן ISO 31010: 2019 [1] ובמסמכי NIST SP-800-37 [2] ו- SP-800-30 [3], ובמיוחד באלמנטים המרכיבים את ההערכה: זיהוי, ניתוח ושקלול סיכון כמוצג להלן.

נקודת מפתח בקיום תוכנית תיקון יעילה היא לתעדף כראוי. לאחר מכן אנו מציגים את גישת ניתוח הסיכונים ואת השיטה בה משתמשים. NIST מחלק את הגישה ל: מונחה איום, מכוונת השפעה ומכוונת פגיעות.

לשם קיצור המודל, מונח האיום נלקח כמודל הסיכון, שבו עדיפות הסיכון פירושה הערכת האיומים - ולאחר חישוב מטריצת סיכון - השגת ערך מספרי: ככל שהערך גבוה יותר, כך הסיכון גבוה יותר.

באשר לשיטות הערכת הסיכון, הן מחולקות בעיקר לשיטות איכותיות, כמותיות וכמות כמותיות.

הספרות מלמדת אותנו כי בשיטה האיכותנית על מנת לתעדף את הסיכון עלי לחשב ציון לכל איום, מה שמכונה ציון סיכון, ניתן על ידי הסתברות x השפעה על פי הנוסחה R = P x I.

La הִזדַמְנוּת מציין את האפשרות שאירוע בלתי צפוי שיכול לגרום לנזק - במקרה זה האיום - יתרחש; ל 'פְּגִיעָה מציין את הנזק שעלול להיגרם בגלל האיום.

באמצעות מטריצת סיכון 5x5, לכל איום מוקצית הסתברות והשפעה, עם רמות איכותיות שונות כפי שמוצג באיור להלן.

היתרון של גישה זו הוא בדירוג הסיכונים, תוך התמקדות בעדיפות הגבוהה ביותר.

מאידך, הניתוח האיכותני הוא סובייקטיבי ומבוסס על התפיסה שיש לבעלי העניין כלפי האיומים שניתחו, בשילוב עם חוויותיהם וכישוריהם.

השיטה הכמותית יש גישה מובנית יותר.

היכולת לסמוך על זמן ומשאבים להקדיש, יש לנו אפשרות לקבל נתונים סטטיסטיים - למשל. כמה פעמים התרחש אירוע בשנה - בנוסף לניתוח השפעה מדויק - למשל. אם שירות "X" אינו פעיל, הדבר גורם לך להפסיד 1000 יורו לשעה.

לכן ניתן "לתרגם" את הסיכון למספרים משמעותיים כדי לתמוך בהחלטות אסטרטגיות.

השיטה הכמותית משתמש בפרמטרים EF (פקטור חשיפה), SLE (תוחלת הפסד בודדת), ARO (שיעור המופע שנתי) ו- ALE (תוחלת הפסד שנתית).

ההפסד הצפוי עבור הנכס הבודד שווה ל:

SLE = ערך נכס x EF

SLE מודד עד כמה האיום משפיע על נכס מסוים, כגון שרת, מסגרת או אפילו שירות המורכב מתוכנה וחומרה.

ARO, לעומת זאת, מודדת את תדירות האיום הזה על פני תקופה של שנה. הצפי להפסד כלכלי לנכס נתון במהלך השנה ניתן על ידי:

ALE = SLE x ARO

אם ניקח דוגמה מספרית, נניח שלחברה יש שירות מסחר אלקטרוני המחשב מיליון יורו בשנה; לכן שירות המכירות נלקח בחשבון, המורכב ממערך החומרה, התוכנה ואנשים העובדים.

נניח שלמתקפת DDoS החוסמת מכירות ופעילות של אנשים מפעילים יש גורם חשיפה של 5%.

לבסוף, נניח שסוג זה של התקפה הושג 6 פעמים בשלוש השנים האחרונות, כלומר יש לו ARO = 3/6 => ARO = 3.

SLE = € 1.000.000 x 0.05 = € 50.000

ALE = 50.000 € x 2 = 100.000 €

על פי מודל הסיכון המתואר, החברה מפסידה בממוצע 100.000 אירו לשנה.

כדי לפשט את הדוגמה, תוכנית תיקון יכולה להיות התקנת חומת אש מהדור הבא עם IDS / IPS כדי לחסום התקפות DDoS אלה בעלות של 50.000 € + 5.000 € לשנה של תחזוקה.

באמצעות השיטה הכמותית למחצה, ההערכות נעשות על פי שיטות איכותיות על מנת לתעדף מיידי של הסיכון ולהפעיל תוכנית פעולה, ואז לפרט מחדש את הנתונים ולהפוך את המונחים האיכותיים למספרים כדי לספק אומדן כלכלי מדויק יותר.

לאחר החלק התיאורטי הראשון הזה, ניתוח התרגול בניהול משטח פגיע בסביבות IT מורכבות אנו רואים שרמת הקושי עולה: בכדי לתעדף את פעולות התיקון יש לפעול על ידי שילוב של כמה מהשיטות המוצגות, על מנת להשיג תפיסה תיאורית יותר מסיכון ואיום אנליטי, הממופה על פני השטח הדיגיטלי שלה.

כפי שניתן לראות, הסיכון מורכב לחישוב, במיוחד סיכון סייבר.

שונה מאוד מסוגים אחרים של סיכון (פיננסי, יזמי), הוא רב פנים ומבוסס על ראיות ותפיסות מודיעיניות מסוימות. חשוב להיות לא לסמוך רק על ייצוג מספרי של חומרה, ביקורתיות, לטובת תפיסה תיאורית של סיכון.

בעיקרון אני צריך להיות מסוגל לתאר מה מדאיג אותי, לסמוך על מערכת הממירה את התפיסות האלה שלי לגורמי עדיפות.

דוגמאות לתיאור:

- היקף, כלומר היכולת להתאים את המערכת עליה מתגלה הפגיעות להיקף אליו היא שייכת, להגדיל (או להקטין) את הקריטיות האובייקטיבית של המשאב.

- גיל הפגיעות, בהתחשב הן מתי הופיעו בציבור והן מתי זוהו בסביבה הדיגיטלית שלך.

- השפעה עסקית: למשל, קחו בחשבון את כל הפגיעות שאם נפגעות יכולות להקל על התקפת DDoS, או על זיהום שמתפשט דרך תולעים, או אפילו התפרצות של תוכנת כופר.

- סבירות שהאיום הופך להתקפה: למשל אם פגיעות כבר חמושת בנצל, אולי כבר חלק מ- Exploit Kit שקל למצוא (אפילו להשכרה) לתוקף עם מוטיבציה; למעשה, ההסתברות שהיא תנוצל להתקפה היא בהחלט גבוהה יותר מאשר לפגיעות לא ידועה או שעדיין טרם פותחה את טכניקת הפשרה.

- משטח התקפה משלו. סון צו נהג לומר "דע את עצמך והכיר את אויבך ותשרוד מאה קרבות". הכרת הנוף הדיגיטלי שלך עוזרת לתעדף את התרופה על סמך הקשר הרשת עליו אתה צריך לפעול.

- לדוגמא, התמקדות בתיקון פגיעויות הקיימות רק בהפעלת גרעינים או שירותים. או בעיקר במערכות שנחשפות לאינטרנט.

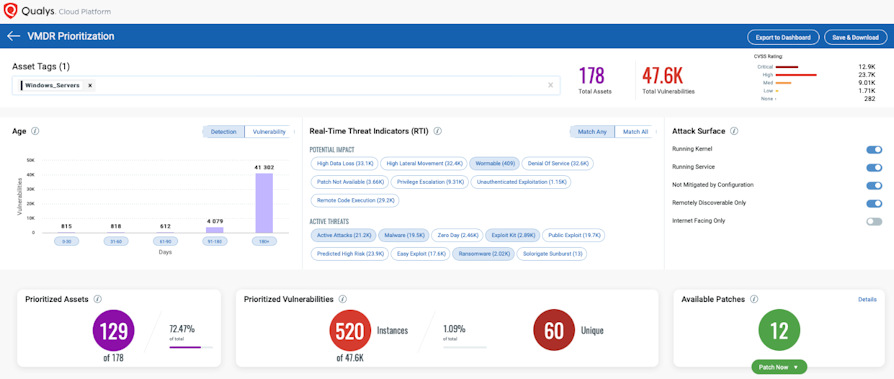

דוגמה לאופן שבו פלטפורמה טכנולוגית תומכת בתיאור תפיסתי זה של סיכון מוצגת להלן, בהתבסס על פתרון Qualys:

לאחר שתארה את תפיסת האיום, חשוב שיהיה הקשר נוסף לגבי התיקונים: הן אלה הקיימים והן אלה שהותקנו במערכות, כדי לבצע בדיקת התיישנות על אלה האחרונים.

חשוב גם לנתח את הפגיעויות הנובעות מתצורות שגויות - במיוחד בסביבות דומות לענן בהן האחריות משותפת: אם אני מיידית אחסון ב- AWS או Azure ושוכח להגביל את רשימת ה- IP שיכולים לגשת אליו, אני מסתכן דליפת נתונים חמורה מאוד; אם אשכח לאפשר אימות מולטיפקטורי במופע, ההשלכות עלולות להיות חמורות עוד יותר.

לעיתים קרובות הפעילות המתקנת (תיקון, שינוי תצורה, יישום בקרות מפצה) מבוצעת על ידי צוותי חברות שאינם זהים לאחראים לגילוי וסיווג של נקודות תורפה ... לכן יש צורך בדבק בין-מחלקתי המאפשר שילוב ואוטומציה ל הימנע מסכסוכים וחוסר יעילות מבצעית. זה יכול לגרום לניצול ממשקי תכנות יישומים (API) שניתן להפעיל כדי להפוך את המידע של כל פלטפורמה / יישום בודדים לזרימות מידע מוצפנות ומאובטחות, שהופכות לגורמים מאפשרים לזרימות תפעוליות בין-מחלקתיות.

הנושא האחרון הוא מעקב אחר הסטטוס קוו, המכונה אחרת תצפיות.

זה מתורגם למחקר של צורות צבירה של נתונים גולמיים למידע שקל יותר להבין; זה יכול להתקיים עם ייצוג דינמי - כמו לוחות מחוונים - או סטטי - כמו דוחות PDF או פורמטים אחרים - המסייעים לעקוב אחר ההתקדמות, החריגות שזוהו וחוסר יעילות בתהליך לאורך זמן.

לדוגמא, נקודות תורפה מצטברות שנמצאו ב- 30 הימים האחרונים, בין 30 ל- 60, מ- 60 ל- 90.

ואז עבור כל קטגוריה ממפה את קיומו של תיקון לתיקון, ומדגיש את הזמינות של מעללים לאותם נקודות תורפה.

לסיום, הפוך מידע זה לדינמי, המתעדכן כל הזמן על מנת לספק לכל אחד מהמתעניינים תמונה של המצב הקיים ויעילותו של תהליך התיקון.

תיקון אפילו משטח פגיע גדול מאוד ומבוטח הוא בהחלט לא קל; עם זאת, ארגון מחזור חיים מפוקח ומתועדף באופן הוליסטי ויעיל מאפשר להגביל את הסיכון הנותר לרמה מקובלת, תוך הימנעות מהפיכה מסוכנת למשטח התקפה.

הפניות:

[1] https://www.iso.org/standard/72140.html - IEC 31010: 2019 ניהול סיכונים - טכניקות הערכת סיכונים

[2] https://csrc.nist.gov/publications/detail/sp/800-37/rev-2/final - מסגרת לניהול סיכונים למערכות מידע וארגונים: גישה למחזור חיי המערכת לאבטחה ופרטיות

[3] https://csrc.nist.gov/publications/detail/sp/800-30/rev-1/final - מדריך לעריכת הערכות סיכונים