המאמר שלהלן מיועד למטרות הסברה, המחשה ולימוד בלבד. ה"בדיקות "שבוצעו במאמר אינן בדיקות אמיתיות בתשתיות או ברשתות של אחרים, אלא מחקר וניתוח פשוט של נתונים ציבוריים, שנמצאו דרך פלטפורמות שלישיות.

כל בדיקה אמיתית חייבת להתבצע לאחר הסכמת ה- WRITTEN של בעל הרשת או התשתית המנותחת.

כל בדיקה המתבצעת ללא הסכמה מפורשת בכתב היא בלתי חוקית.

Jet F-35 Lightning II הוא לוחם מהדור החמישי, שפותח על ידי לוקהיד מרטין האמריקני, שנולד כמטוס התגנבות רב-תפקידי, לעליונות אווירית.

שלושה דגמים שונים עוצבו:

- דגם ה- F-35A CTOL - המראה ונחתת קונבנציונאלי, או דגם עם המראה ונחיתה קונבנציונליים

- דגם ה- F-35B STOVL - הנחה קצרה ונחיתה אנכית, דגם נחיתה קצר והמראה אנכית

- דגם ה- F-35C CATOBAR - המראה בסיוע מעוט, אך דגם עם ההמראה בסיוע מעוט וכיבוי בסיוע כבלים.

מודל זה בפרט, בהתחשב במערכת ההמראה והנחיתה, מיועד למובילי מטוסים.

מודל זה בפרט, בהתחשב במערכת ההמראה והנחיתה, מיועד למובילי מטוסים.

מכיוון שעל המטוס להיות מסוגל לפעול בכל מצב ויש לו מערכות המראה ונחיתה שונות בהתאם לדגם, הכל הופך, מבחינה טכנולוגית, למערכת מורכבת מאוד, המורכבת ממספר מערכות משנה עם רכיבים חומרה ותוכנה קשורים זה בזה.

המטוס נועד להשיג עליונות אווירית בזכות חימושו ושיתוף המידע, לצורך זה נוצרה רשת אמיתית, עם שתי מערכות תמיכה לטייסים ומפעילים אליהם לוחם כל הזמן הודות לשניים מערכות תוכנה המיועדות למטרה, מערכת ALIS ומערכת JRE.

מערכת ה- ALIS (מערכת מידע לוגיסטיקה אוטונומית) תומכת בפעולות תחזוקת מטוסים, ומאפשרת למפעילים להחליף רכיב או פשוט לשלוט במצב המטוס באופן ריכוזי, מה שמגדיל את זמינות המטוסים עצמם.

יתרה מזאת, באמצעות ALIS ניתן ליצור ולתחזק תכנון פעולות באופן משותף.

יתרה מזאת, באמצעות ALIS ניתן ליצור ולתחזק תכנון פעולות באופן משותף.

ניתוח מעמיק של מערכת זו זמין, ישירות באתר חברת הציד (קישור).

מערכת JRE (Joint Reprogramming Enterprise) היא בסיס נתונים משותף, המאפשר חילופי מידע בין בעלי ברית של פעולה.

כדוגמה, אם F-35 יגלה מכ"ם אויב, מידע זה ישותף ובני ברית יידעו על קיומו של אותו מכ"ם, מה שמקל על יישום אסטרטגיה אפשרית או פשוט הימנעות שעל כל בעלות הברית להיות בעלות מצא את המידע בתורו.

שיתוף מידע מסוג זה הוא גורם מפתח להצלחת משימה, אך מכיוון שמערכת המטוסים מחוברת לרשת להחלפתם, הדבר יכול להסתיר בעיות אבטחת IT משמעותיות שיכולות לפגוע בתוצאה שעבורם נוצר הלוחם הזה.

בכדי להיות מסוגלים להבין את הסיכונים הנובעים ממערכות אלו אנו מנתחים הן את המערכות שעל לוחם והן את הרשת אליה היא מתחברת, באמצעות ניתוח של נתונים ציבוריים, זמין בפלטפורמות של צד שלישי וזמין באופן מקוון.

ל- F-35 מערכת עיבוד מורכבת, ולכל מערכת עיבוד מערכת הפעלה משלה.

מערכת הפעלה (מערכת הפעלה - מערכת הפעלה) היא תוכנה המנהלת את רכיבי החומרה וגם את תוכנת המחשב.

מערכת ההפעלה המצוידת על ידי ה- F-35 היא מסוג "בזמן אמת", זהו סוג מסוים של מערכת הפעלה שחייבת להגיב להרחבה בזמן קבוע מראש שנקבע, בדיוק בתוך זמן אמת.

מערכת ההפעלה המצוידת על ידי ה- F-35 היא מסוג "בזמן אמת", זהו סוג מסוים של מערכת הפעלה שחייבת להגיב להרחבה בזמן קבוע מראש שנקבע, בדיוק בתוך זמן אמת.

מערכת ההפעלה המדוברת היא INTEGRITY RTOS (קיצור של "מערכת הפעלה בזמן אמת"), שפותחה על ידי גרין הילס.

נכון לעכשיו, מערכת הפעלה זו קיימת, כמו גם ב- F-35, גם במפציץ התגנבות B-2, בלוחמת F-16, בלוחמת F-22 רפטור ובמטוס האזרחי איירבוס A380.

על מנת לנהל מערכות בעלות חשיבות קריטית, מערכת ההפעלה מוגנת על ידי מערכת אחת ארגז חול, או אזור מוגן מבודד משאר רכיבי החומרה והתוכנה.

כדי להיות מסוגל להסביר טוב יותר את מושג מערכת ההפעלה באחת ארגז חול, תוכלו לדמיין חדר (מערכת), עם כספת במרכז (ארגז חול), מוגן עם שילוב חזק (סיסמא) ואולי עם אזעקה (חומת אש).

בתוך הכספת (ולכן בתוך ארגז החול) יש את "לבה" של המערכת, שיש לה את הערך הרב ביותר המבצע את הפעולות הקריטיות ביותר.

הגן על מערכת ההפעלה על ידי סגירתו באחת ארגז חול לכן היא מאפשרת להעלות את רמת האבטחה הכוללת של המערכת כולה.

מַעֲשִׂיָה ארגז חול מורכב מרכיבים שונים, כגון Interpeak IPShell, Interpeak IPWEBS ו- Interpeak IPCOMShell.

הסיכון החמור הראשון קשור לכמה פגיעויות המסוגלות לעקוף את ארגז חול, לתקשר ישירות למערכת ההפעלה ולהיות מסוגלים לבצע פקודות:

https://github.com/bl4ckic3/GHS-Bugs

הפגיעויות הוכרו ומסומנות ב- CVE (פגיעויות וחשיפות נפוצות), או ליתר דיוק קודי הכרה ייחודיים של פגיעויות:

CVE-2019-7711 - https://nvd.nist.gov/vuln/detail/CVE-2019-7711

CVE-2019-7712 - https://nvd.nist.gov/vuln/detail/CVE-2019-7712

CVE-2019-7713 - https://nvd.nist.gov/vuln/detail/CVE-2019-7713

CVE-2019-7714 - https://nvd.nist.gov/vuln/detail/CVE-2019-7714

CVE-2019-7715 - https://nvd.nist.gov/vuln/detail/CVE-2019-7715

הפגיעויות שנמצאו קשורות לגירסת Integrity RTOS 5.0.4

הסיכון השני נובע מהאופי המחובר זה לזה של מערכות המשנה של המטוסים, זאת מכיוון שאם תוקף יכול לחדור למערכת עזר, למשל ה- GPS, הוא גם יכול היה לקבל גישה למערכת המרכזית, תוך פגיעה בכלי הטיס כולו.

אפשרות זו, בשילוב עם הפגיעויות שתוארו לעיל, עלולה להוות איום רציני על בטיחות הטייסים והמשימות שהם מבצעים.

כאמור, אופיו האמיתי של לוחם ה- F-35 אינו זה של היותו כלי טיס "עצמאי", אך אבולוציה אמיתית היא רשת התמיכה והחלפת הנתונים עם מטוסים אחרים.

חוזק רב זה יכול בקלות להפוך לפגיעות, מכיוון שהוא מחובר לרשת חיצונית, הדבר עלול להיות ניתן לתקיפה.

חוזק רב זה יכול בקלות להפוך לפגיעות, מכיוון שהוא מחובר לרשת חיצונית, הדבר עלול להיות ניתן לתקיפה.

רשת התמיכה בציד מורכבת ממספר "רכזות" לאומיות, או צמתים מקשרים, אשר בכל זאת מתייחסים לשני צמתים מרכזיים, המנוהלים על ידי לוקהיד מרטין בפורט וורת ', טקסס ואורלנדו, פלורידה.

בשני הצמתים הללו מועבר כל המידע הקיים בצמתים ההיקפיים.

ישנם מומחים שהעלו ספקות ומחלוקות רבים לגבי כמות המידע המועבר ללוקהיד מרטין וטוענים כי הם נדרשים יותר.

רשת מסוג זה יכולה להוות סיכון רציני, למרות שלמרות שמרכזי נתונים אלה (כלומר סדרת שרתים המעבדים מידע שהתקבל מצמתים חיצוניים) מכילים אמצעי אבטחה גבוהים במיוחד, אם היו נעשות פשרות, כל הסיוע של לוחמים מחוברים היה מתפשר, וגורם במקרה הגרוע לחוסר היכולת הקרבית של כל צי ה- F-35.

ההשערה הזו, מדהימה ככל שתהיה, אינה נחשבת למרוחקת, מכיוון שישנם מפעילים במרכז הנתונים שיכולים לבצע את הפעולות השונות ביותר בטעות (או במקרה הגרוע ביותר, להזיק במכוון) על ידי ניצול עמדתם.

איום מסוג זה נקרא "איום פנימי" (או "איום פנימי").

כתוצאה מכך, אפשרות זו של איום פנימי, מביאה את המומחים לתהות אם הנתונים והרשת כולה הנוגעים למשימות מנוהלת על ידי לוקהיד מרטין בצורה המתאימה ביותר.

בעניין זה, אנו יכולים לנסות למצוא אינדיקטורים של ליקוי, או "רמזים" שניתן לאתרם לפשרה אפשרית ברשת של לוקהיד מרטין.

ברור שניתוח זה צריך להיחשב כדוגמא בלבד, והנתונים שהושגו עשויים להוכיח כתפקידי כוזב, שכן הם יכלו להיווצר על ידי חלת דבש (מערכות הפעלה המותקנות במיוחד כדי להסיט יריב ממערכות אמיתיות) או ממערכות אזעקה אחרות שכבר נטרלו איום אפשרי.

יתר על כן, הניתוח מתבצע אך ורק באמצעות נתונים ממקורות ציבוריים, ולא ישירות ברשת הנוגעת בדבר, מה שמגדיל את האפשרות לחיובי כוזב.

הפלטפורמה עליה נבצע את הניתוח היא ThreatCrowd, פלטפורמה חינמית, השואבת את הנתונים של פלטפורמות אחרות כמו VirusTotal, ומציירת גרף המייצג את החיבורים שנעשו ברשת.

התוצאות שהוחזרו על ידי הפלטפורמה יכולות להיות מארבעה סוגים:

- IP - כתובות IP המחוברות לתחום הנבדק, לאו דווקא זדוניות

- דואר אלקטרוני - כתובות שרת או דואר אלקטרוני המחוברים לתחום

- תחומי משנה - תחומי משנה המחוברים ישירות לדומיין הנבדק

- Hash - מחרוזות אלפאנומריות המייצגות קבצים שאותרו על ידי הפלטפורמות השונות המחוברות ל- ThreatCrowd, לאו דווקא זדוניות.

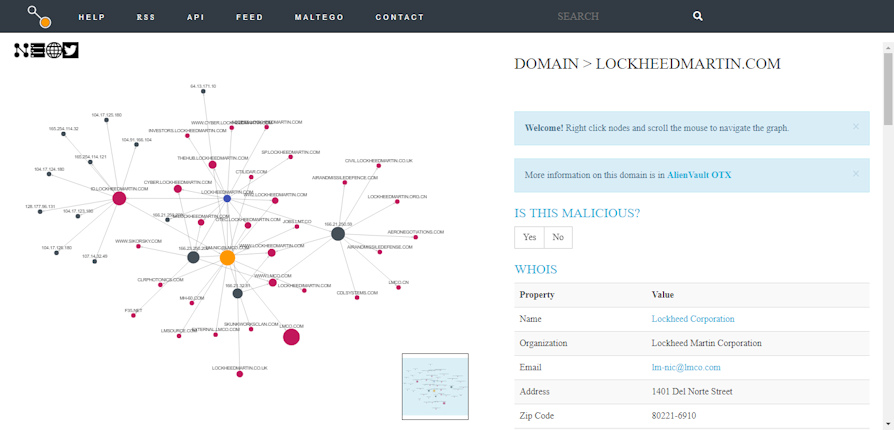

להלן פלטפורמת ThreatCrowd:

מקור: https://www.threatcrowd.org/

בתיבת החיפוש, אנו נכנסים לתחום "lockheedmartin.com".

מקור: https://www.threatcrowd.org/

הפלטפורמה מחזירה גרף של החיבורים המתרחשים ברשת הפנימית ובתת-התחומים השונים:

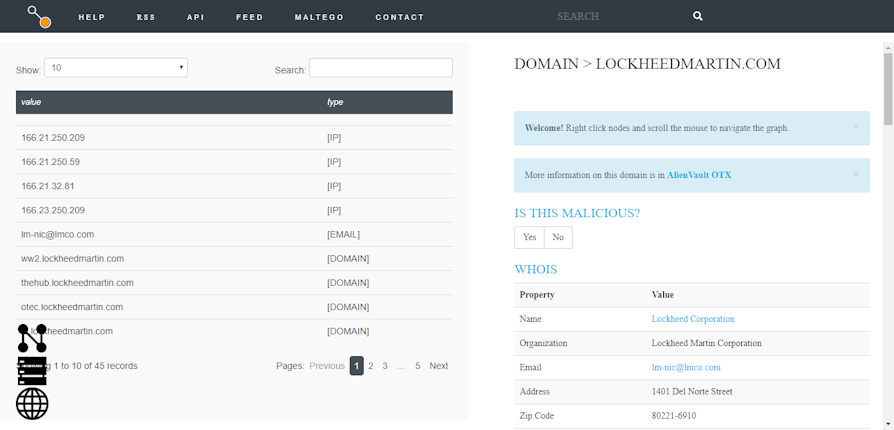

על ידי לחיצה על הכפתור המתאים בפינה השמאלית העליונה, אנו יכולים לנתח את התוצאה בצורה בטבלה:

מקור: https://www.threatcrowd.org/

בניתוח התוצאה ניתן לראות כי אין חיפזורים, אלא רק תחומי משנה, כתובות IP ודואר אלקטרוני.

נוכחותו של חשיש בפלטפורמה היא אינדיקציה לכך שלאורך זמן הפלטפורמות השונות שמהן ThrehCrowd מאחזר נתונים סימנו את נוכחותם של קבצים זדוניים, במקרה זה ניתן לפרש את החשיש כ"חתימות "על וירוסים.

אף על פי שהדבר אינו מצביע על פשרה ישירה, שכן התראות אלו יכולות להיווצר גם על ידי מערכות נגד חדירה המותקנות כדי להגן על הדומיין, אינדיקציה זו היא ללא ספק אינדיקטור חשוב, מכיוון שהיא יכולה להדגיש אירוע אבטחה בעבר.

לכן לא נראה שיש שום אינדיקטור מסוים לפשרה, לפחות על פני השטח.

כדי להעמיק מעט, עלינו לנתח באופן נפרד את התוצאות שהוחזרו על ידי ThreatCrowd.

התוצאה הראשונה שמועילה לניתוח היא כתובת הדואר האלקטרוני. lm-nic@lmco.com מתוכם מחזירה הפלטפורמה חמישה hashes מועילים:

e21b3469b4fc1efddf76d8c89f1ebb2a

709622547c3e4b44144047282940995b

11769c481554f793ec20fe2b0189a751

4ca7d150cc798011d5cb7d4c5be89f41

9844a1b8a10ed4568240ae7a528bef5d

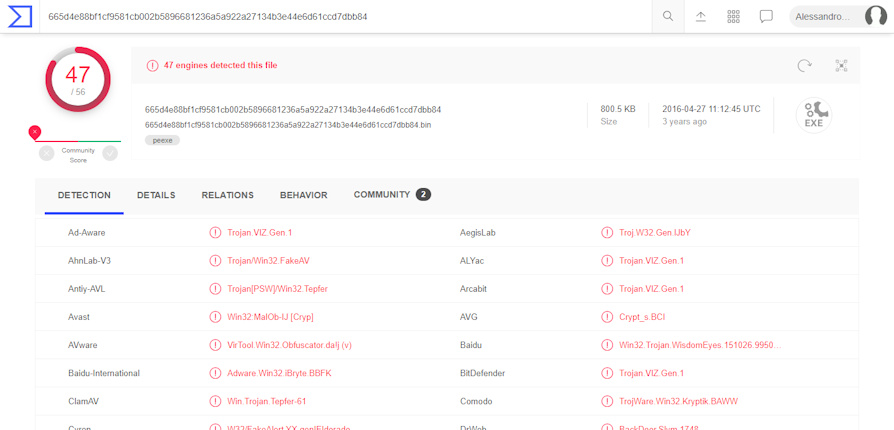

כדי לוודא כי חשיש זה מתייחס לקבצים זדוניים, אנו מכניסים ערכים אלה ל- VirusTotal כדי לבדוק את התוצאות.

VirusTotal היא פלטפורמה מסוימת עליה המשתמש יכול להעלות כל סוג של קובץ, על מנת שניתחו אותם באופן אוטומטי על ידי מספר מנועי אנטי-וירוס.

התוצאות של סריקות הנגיף משותפות לאחר מכן על הפלטפורמה, שבודקת את הקשרים שביצעה קבצים אלה באחד ארגז חולכדי להפוך את הניתוח למושלם יותר.

מכיוון שהפלטפורמה יכולה לנתח קבצים ואתרי אינטרנט, נראה שהיא כלי חשוב בחיפוש אחר אינדיקטורים לפשרה ברשתות חיצוניות, מבלי לבצע ניתוח פולשני.

זו תוצאה של VirusTotal של החשיש הראשון:

מקור: https://www.virustotal.com

כפי שאתה יכול לראות, קובץ זה מתברר כזדוני, אך כדי לבדוק אם הוא יכול להוות אינדיקטור אמיתי לפשרה, עלינו לנתח אם לגבי הדוא"ל שהתגלה יש דיווחים אחרונים על זיהום לכאורה.

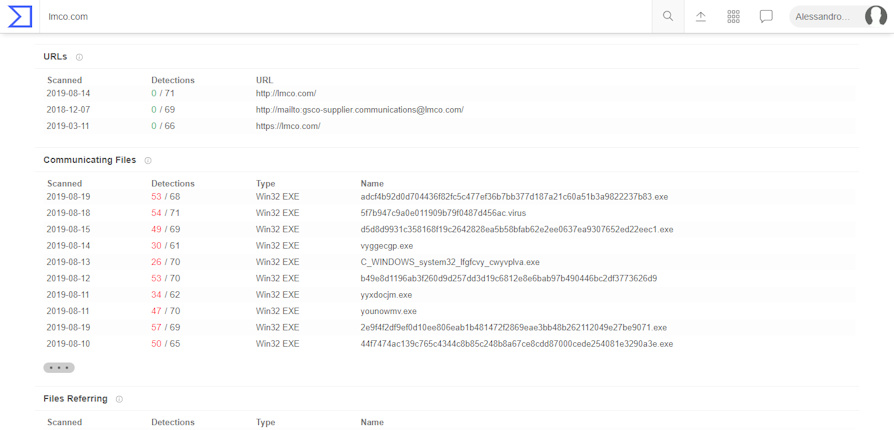

איננו יכולים לחפש ישירות את כתובת הדואר האלקטרוני, אך אנו יכולים לחפש ב- VirusTotal את התחום "lmco.com".

מקור: https://www.virustotal.com

כפי שאתה יכול לראות, הפלטפורמה מגלה שיש יותר מ- 10 חשודים שקשורים לתקשורת עם הדומיין שמנותח.

לצפייה בקבצים חשודים, לחץ על "יחסים"

מקור: https://www.virustotal.com

כפי שאנחנו יכולים לראות, ישנם קבצים זדוניים רבים שמתקשרים עם הדומיין "lmco.com", המחוברים לתחום "lockheedmartin.com", שהתאריך שלהם (19 / 08 / 2019) קרוב מאוד לתאריך כתיבת המאמר ( 20 / 08 / 2019).

זה יכול לייצג התקפה מתמשכת, אך מכיוון שגם זה יכול לנבוע חלת דבש, מערכות מניעת חדירות (כלומר מערכות שנוצרו כדי לעצור איומים לפני שהן מגיעות לשרתים המעורבים), אנטי-וירוס או מערכות ניתוח אחרות, שוב איננו בטוחים שבאמת יש התקפה (אך זה עדיין יכול להיחשב כמדד לפשרה) .

אינדיקטור נוסף ניתן לראות על ידי ניתוח התחום "lockheedmartin.com"

מקור: https://www.virustotal.com

במקרה זה ישנם שני קבצים מזוהים שמתקשרים עם הדומיין, עם תאריכים קרובים מאוד לניתוח.

ישנם גם כמה קבצים שבהם קיים הדומיין המנותח (הקטע "קבצים מפנים")

VirusTotal, למעשה, לא רק מנתח את החיבורים שנוצרים על ידי קבצים זדוניים, אלא מנתח את תוכן הקבצים (body), ומנתח אותו בחיפוש אחר תחומים, כתובות IP ומיתרי טקסט שיכולים להועיל לניתוח עתידי.

כדי לקבל תצוגה רחבה יותר של המערכות שמנותחות, בוא ננסה למצוא בשודן (מנוע חיפוש שנוצר כדי לחפש מכשירים המחוברים לרשת) את המחרוזת "lockheed martin":

מקור: https://www.shodan.io/

כפי שמוצג בתצלום המסך, אנו יכולים לראות שיש שרתים, הנגישים לציבור, עם הפעלת ה- RDP (פרוטוקול שולחן עבודה מרוחק - שולחן עבודה מרוחק).

זה כמובן לא יכול להיחשב אינדיקטור לפשרה, אך הוא בהחלט מהווה סיכון, בשל ריבוי הפגיעויות המשפיעות על פרוטוקול זה.

עם זאת אנו רוצים להדגיש, שוב, אין זה אומר שהשרתים המזוהים הם פגיעים, אך בניתוח יש לקחת בחשבון סיכון אפשרי..

ניתוח מסוג זה מועיל מכיוון שהרשת הפנימית אינה ידועה, בהתחשב במקרה הגרוע ביותר, ניתן לחבר מערכת פנימית לרכזות המחלף המרכזיות עמן מערכות ALIS ו- JRE מתקשרות.

אף על פי שהניתוח הוא חיצוני וכל מגבלות המקרה נלקחו בחשבון, לפני פרסום מאמר זה החברה כבר יצרה קשר עם אינדיקטורים אלה, מכיוון שהיא מנהלת מערכת קריטית.

תוך הגבלת עצמנו לניתוח סיכוני הסייבר F-35, אני זוכר שהמטוס יכול לצייד פצצות B-61, או ראשי נפץ גרעיניים מימן (מערכות לוקהיד מרטין ו- F-35 עצמן, לכן, נחשבות למערכות קריטיות) .

תוך הגבלת עצמנו לניתוח סיכוני הסייבר F-35, אני זוכר שהמטוס יכול לצייד פצצות B-61, או ראשי נפץ גרעיניים מימן (מערכות לוקהיד מרטין ו- F-35 עצמן, לכן, נחשבות למערכות קריטיות) .

ברור ש- F-35 לא מושפע רק מבעיות סייבר, ביוני 2019 רק 8,7% מצי הבדיקה הגיעו ליכולת לחימה מלאה, לעומת הערך המתוקצב של 80%.

התוכנית עצמה יקרה מאוד, ההערכה היא שרק איטליה הוציאה עד כה 4 מיליארד דולר למימון הפרויקט, וכרגע באיטליה יש קו ייצור שלם, שמנוהל על ידי לאונרדו, בקאמרי (v.articolo)

הסיכון הגדול ביותר מבחינה זו הוא תעשייתי גרידא ומיוצג על ידי האפשרות שמפעל הקאמרי יכול להיות ללא מטוסים שיוקם על ידי ה- 2023.

מבחינת איטליה, זה יכול להיות נושא שיש להתייחס אליו במהירות, מכיוון שסיכון זה יכול בקלות להפוך להזדמנות נהדרת למדינה.

בנוסף לסיכוני הסייבר שמנותחים כאן ולחסרי היעילות המדווחים על ידי הבדיקות, יש להוסיף כי לוחמים מהדור השישי החדשים נבדקים ומתוכננים, אולם מכיוון שהתפתחותם של לוחמים אלה נמצאת בשלב מוקדם היא אינה מייצגת סיכון ישיר ל- F-35.

להעמיק:

https://it.wikipedia.org/wiki/Lockheed_Martin_F-35_Lightning_II

https://www.lockheedmartin.com/en-us/products/autonomic-logistics-information-system-alis.html

https://www.theregister.co.uk/2019/03/28/f35_software_fail/

https://www.documentcloud.org/documents/5000528-GAO-Cybersecurity-Report-2018.html

https://www.documentcloud.org/documents/5736009-FY2018-DOT-E-F35-Report.html#document/p8/a483617

https://www.theregister.co.uk/2018/01/30/f35_dote_report_software_snafus/

https://www.ghs.com/products/safety_critical/integrity-do-178b.html

https://www.pogo.org/investigation/2019/03/f-35-far-from-ready-to-face-current-or-future-threats/

https://www.dote.osd.mil/pub/reports/FY2018/pdf/dod/2018f35jsf.pdf

https://www.airforce-technology.com/features/future-fighter-aircraft-sixth-generation/

https://www.defenseindustrydaily.com/you-can-track-your-f-35s-at-alis-maintenance-hub-04368/

צילום: חיל האוויר האמריקני / חיל הים האמריקני / לוקהיד מרטין