ב מאמר ראשון הצגנו מהן הבעיות העיקריות של הצפנה מודרנית, או ליתר דיוק, מה המגבלות המתמטיות שנחשפות על ידי העולם של מחשוב קוונטי. הבעיה מורכבת ובשנים האחרונות מחקרים ניסו לפתור את הדילמה על ידי הגדרת שיטות קריפטוגרפיות המציעות איזשהו כוח קוונטי.

חלק שני זה בוחן בדיוק היבטים אלה, תוך הצגת נושא הקריפטוגרפיה הקוונטית והפוסט-קוונטית ובמיוחד הטכנולוגיה של חלוקת מפתח קוונטית (QKD) המייצגת טכנולוגיה מסוימת בהקשר זה, המסוגלת להציע את מה שמכונה סודיות מושלמת.

הצפנה קוונטית

קריפטוגרפיה קוונטית עובדת על מחשבים קוונטיים והיא "בטוחה" כנגד התקפות קלאסיות וגם התקפות קוונטיות, במובן של התקפות הנערכות באמצעות מחשבים קוונטיים. צורת הצפנה זו מאובטחת על בסיס חוקי הפיזיקה הקוונטית. המשמעות היא שמחשבים קוונטיים הם גם הבעיה (כלומר ניתן להשתמש בהם כדי "לשבור" קריפטוגרפיה) והן הפיתרון (כלומר, בעזרתם ניתן לעשות "קריפטוגרפיה"). עם זאת, ישנם כמה היבטים בעייתיים בשימוש בקריפטוגרפיה קוונטית בהשוואה לקריפטוגרפיה של מפתח ציבורי "קלאסי". קריפטוגרפיה קוונטית מחייבת את שני הצדדים גישה למחשב קוונטי ויכולה להיות יקרה מאוד, לא מעשית ולכן לא יעילה כרגע.

קריפטוגרפיה קוונטית כבר בפיתוח ושימוש, אולם בהתחשב בעלויות הנוכחיות, אין זה סביר להחליף את כל מקרי השימוש הקריפטוגרפיים הנוכחיים, במיוחד בעתיד הקרוב.

הצפנה לאחר הקוונטים

קריפטוגרפיה פוסט-קוונטית היא סוג של קריפטוגרפיה קלאסית (כלומר היא אינה דורשת מחשבים קוונטיים) המבוססת על יסודות מתמטיים של חוזק קוונטי ופועלת על מחשבים עכשוויים. בתמצית, הצפנה לאחר הקוונטים היא מערכת שמבוססת על מחשבים שאינם קוונטיים, ממש כמו ההצפנה הנוכחית של המפתח הציבורי, אך על עקרונות מתמטיים שונים, שלא נפתרים בקלות אפילו על ידי מחשב קוונטי. חשוב לציין את ההבחנה מכיוון שמרבים להשתמש במונח "פוסט-קוונטי", כלומר "קוונטי" ולהיפך. ההבדל הוא שקריפטוגרפיה קוונטית משתמשת במחשב קוונטי, ובקריפטוגרפיה שלאחר הקוונטים. עם זאת, למרות שהחוקרים פיתחו צפנים העמידים בפני האלגוריתם של שור, הצפנה לאחר הקוונטים אינה חזקה כמו הצפנה קוונטית (אין לה את התכונה של אבטחה חישובית ללא תנאי): לא ניתן להוכיח שהאלגוריתמים המפותחים אינם ניתנים לתקיפה בזמן הפולינום. המשמעות היא שעדיין אין הוכחה רשמית לביטחונם האמיתי של שיטות אלה, בדומה למה שקורה בקריפטוגרפיה של המפתח הציבורי הנוכחי.

בהתחשב במורכבות הקריפטוגרפיה הקוונטית, אולם יש עניין רב ללמוד פתרונות אחרים, שאינם מבוססים על טכנולוגיות קוונטיות, המגדילים את מידת האבטחה בהשוואה לקריפטוגרפיה של המפתח הציבורי הנוכחי. זה מחייב שיהיו מערכות הצפנה עמידות להתקפה, המנוהלות על ידי מחשבים קוונטיים, שיכולות לפעול במחשבים שאינם קוונטיים (כלומר, המקרה הגרוע ביותר שבו לרשות התוקף מחשב קוונטי הוא התוקף לא).

מחשוב קוונטי ויישומים לקריפטוגרפיה סימטרית

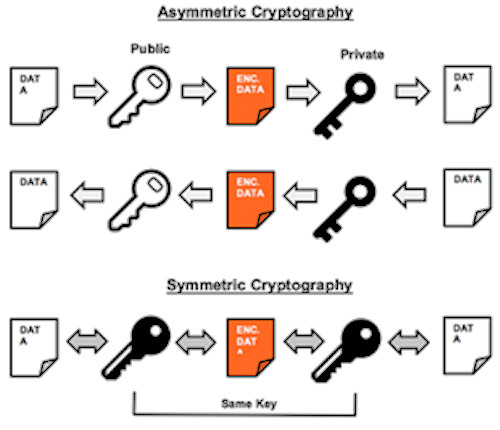

חיוני להדגיש כי מה שנאמר עד כה, אם מדברים על התקפות על צורות אסימטריות של הצפנת מפתח ציבורי ופרטי, אינו חל על הצפנה סימטרית (המשתמשת באותו מפתח המשותף בין הצדדים המתקשרים). שאנון בשנת 1949 הוכיח שעם הצפנה סימטרית התנאים קיימים להשגת ביטחון מושלם (סודיות מושלמת) או ללא תנאי.

קודם כל סיכום קצר. הצפנת מפתח ציבורי, או קריפטוגרפיה אסימטרית, מבטיחה סודיות. נניח שצד אחד (אליס) רוצה לשלוח למסיבה אחרת (בוב) הודעה סודית. אליס מצפנת את המסר שלה במפתח הציבורי של בוב, ויוצרת טקסט צופן בלתי מובן אותו היא שולחת לבוב. בוב מפענח את טקסט הצופן כדי לברר את המסר המקורי. שים לב שהתקשורת היא חד כיוונית או "אסימטרית"; אליס לא יכולה לפענח את ההודעות של בוב מכיוון שאין לה את המפתח הפרטי. הצפנת המפתח הציבורי היא אסימטרית והיא בדרך כלל איטית יותר מתוכניות הצפנה סימטריות כגון AES. מסיבה זו, הצפנת המפתח הציבורי משמשת בעיקר להקמת מפתח סודי המשותף בין הצדדים. כלומר, ההודעה הסודית שנשלחה על ידי אליס לבוב היא מפתח סודי, ואז מפתח סודי זה משמש להצפנה ופענוח של הנתונים ביעילות באמצעות הצפנה סימטרית.

אליס ובוב זקוקים לשיטה מאובטחת כדי לשתף את המפתח הסימטרי שלהם, נקרא שלב זה מנגנון הקמת מפתח (KEM). לאחר מכן נעשה שימוש בהצפנת מפתח אסימטרית בשלב האתחול של ערוץ התקשורת, כדי לאפשר לאליס ולבוב לשתף מפתח סימטרי ללא הפרעה (תוכנית זו, שהוצעה בתחילה על ידי דיפי-הלמן, הפכה אז לבסיס פרוטוקול התקשורת SSL).

מהי חלוקת מפתח קוונטי?

כאמור בפסקה הקודמת, קיימים התנאים להפוך את ההצפנה הסימטרית לשיטת הצפנה מאובטחת ללא תנאי, תמיד בהנחה שתוקף אינו יודע את המפתח. הבעיה היא אפוא של חלוקת המפתחות מבלי שיירטו אותם. בעיה זו מובילה להולדת ה חלוקת מפתח קוונטית (QKD), שהיא מערכת המבוססת על "ערוץ קוונטי" (סיבים אופטיים או מיתרים "מקום פנוי" לוויין) כדי להפיץ מפתחות סימטריים בצורה לא יירוטה. כפי שכבר הוזכר בתחילת המאמר, QKD היא טכנולוגיה שקשורה למחשוב קוונטי בשל העובדה שהיא משתמשת באותה "טרמינולוגיה" מתמטית: ניתן לומר שבמקרה זה אנו מדברים על "קוונטים" ללא "המחשוב". "תכונה.

QKD בפרט משתמש בתכונות הקוואנטיות של פוטונים (כלומר, אינטראקציה לקויה עם חומר ויכולת לשמור על מצב הקוונטים שלהם במדיום מתאים, כגון סיב אופטי, למשך כמה מיקרו שניות, בצורה של מומנט פאזה או זוויתי) עד להחליף מפתח הצפנה סימטרי, שיכול לשמש להצפנת הודעות אשר לאחר מכן מוחלפות דרך ערוץ "מסורתי". האבטחה של QKD מבוססת על חוקי טבע בסיסיים, שאינם רגישים להגברת כוח המחשוב, אלגוריתמי התקפה חדשים או מחשבים קוונטיים.

הבטיחות של QKD מבוססת על מאפיין מהותי של מכניקת הקוונטים: עקב עקרון אי הוודאות של הייזנברג, שבעקבותיו לא ניתן למדוד כמות פיזית מבלי להפריע לה, פעולת מדידת מצב קוונטית של אור הורסת אותו. עם מערכות מסוג זה, האבטחה נובעת בדיוק מכך שכל שחקן זדוני שמנסה ליירט חילופי מידע ישאיר בהכרח עקבות הניתנים לזיהוי בצורת שגיאות במפתח המשודר. בשלב זה שני הצדדים אליס ובוב יכולים להחליט להשתמש במפתח סימטרי חדש או לעצור את השידור.

באופן רשמי ל- QKD יש גם יתרון שני, ניתן להוכיח זאת זו מערכת בטוחה מנקודת מבטה של תורת המידע (מידע-תיאורטית מאובטח). האבטחה שלה נובעת אך ורק מתורת המידע, כלומר, היא אינה מבוססת על הקושי לכאורה של הבעיות המתמטיות בהן נעשה שימוש, ולכן היא בטוחה גם כאשר ליריב יש כוח מחשוב בלתי מוגבל.

תכונה תפעולית חשובה נוספת של QKD, כאשר משתמשים בה ברצף לייצור מפתחות הצפנה עוקבים, היא המאפיין הנקרא "סודיות קדימה" של המפתחות: המפתחות שהוחלפו לאחר מכן בקישור QKD אינם תלויים זה בזה. לכן, הפשרה הפוטנציאלית של אחד מהם אינה יכולה להוביל לפשרה של האחרים. זוהי תכונה חשובה במיוחד הן עבור רשתות בעלות אבטחה גבוהה והן עבור אחסון נתונים לטווח ארוך (אבטחה נצחית).

יישום QKD כולל בדרך כלל את המרכיבים הבאים:

איור - אליס ובוב מחוברים באמצעות קישור QKD (המורכב מצמד חיבורי אתרנט וסיבים אופטיים) ומחליפים מפתחות הצפנה סימטריים, כדי ליצור חיבור מאובטח מוצפן סימטרי. חוה מקשיבה בקישור QKD ומנסה ליירט את המפתח או הזרם המוצפנים

ערוץ שידור סיבים אופטיים לשליחת קובצי מידע (קווביטים) בין המשדר (אליס) למקלט (בוב).

קישור תקשורת מסורתי וציבורי אך מאומת בין שני הצדדים לביצוע שלבי המפתח לאחר החלפה

פרוטוקול מפתח להחלפה המנצל מאפיינים קוונטיים כדי להבטיח אבטחה, איתור האזנות סתר או שגיאות, וחישוב כמות המידע שיורט או אבד.

אנריקו חיטה*, נדיה פבריציו*, פאולו מריה קומי+

* CEFRIEL Polytechnic of Milan, Viale Sarca 226 - 20126 Milan

+ Italtel, Via Reiss Romoli - loc. קסטלטו - 20019 סטימו מילאנוזה (מי)

להעמיק:

מקורבים ל- CSO, "מהי הצפנה קוונטית? זה לא כדור כסף, אבל יכול לשפר את הביטחון, ”12 3 2019. [באינטרנט]. זמין: https://www.csoonline.com/article/3235970/what-is-quantum-cryptography-i....

T. Laarhoven, M. Mosca ו- J. vd Pol, "פתרון הבעיה הווקטורית הקצרה ביותר בסריגים באמצעות חיפוש קוונטי", קריפטוגרפיה פוסט-קוונטית, עמ ' 83-101, 2013.

או. רגב, "בעיות חישוב קוונטי וסריג", כתב העת SIAM on Computing, כרך. 33, לא. 3, עמ ' 738-760, 2004.

מכון מחקר, "מדריך לקריפטוגרפיה פוסט-קוונטית", 16 5 2019. [באינטרנט]. זמין: https://medium.com/hackernoon/a-guide-to-post-quantum-cryptography-d785a....

C. שאנון, "תורת התקשורת של מערכות סודיות", כתב העת הטכני של בל סיסטם, כרך. 28, לא. 4, עמ ' 656-715, 1949.

וו. דיפי ומ 'הלמן, "כיוונים חדשים בקריפטוגרפיה", עסקאות IEEE בנושא תיאוריית מידע, כרך א'. 22, עמ ' 644-654, 1976.

Akamai, "אבטחת ארגונים - SSL / TLS פריימר חלק 1 - הצפנת נתונים", 2016. [מקוון]. זמין: https://blogs.akamai.com/2016/03/enterprise-security---ssltls-primer-par....

R. Alléaume, C. Branciard, J. Bouda, T. Debuisschert, M. Dianati, N. Gisin, M. Godfrey, P. Grangier, T. Länger, N. Lütkenhaus, C. Monyk, P. Painchault, M. Peev, A. Poppe, T. Pornin, J. Rarity, R. Renner, G. Ribordy, M. Riguidel, L. Salvail, A. Shields, H. Weinfurter and A. Zeilinger, "שימוש בהפצת מפתח קוונטי למטרות הצפנה : סקר, "מדעי המחשב התיאורטיים, כרך א '. 560, עמ ' 62-81, 2014.

W. Diffie, P. v. אורשוט ומ 'ווינר, "אימות והחלפות מפתח מאומתות", בעיצובים, קודים וקריפטוגרפיה 2, אקדמאי קלואר, 1992, עמ' 107-125.

CSA Cloud Security Alliance, "מהי חלוקת מפתח קוונטית?", בקבוצת עבודה אבטחה קוונטית.

פרויקט הרשת הקוונטית-מאובטחת (חלק 1/3): האיום הקוונטי על ההצפנה המודרנית

פרויקט נטו-מאובטח (חלק 3/3): תוצר אירופי של חלוקת מפתח QUANTUM