(לפעמים הם חוזרים ...) לפני כמה חודשים עצרנו לנתח את סיכוני הסייבר הקשורים ל- F-35, זה כלל ניתוח של הרשת (ברור של מה שנראה לעין) של היצרנית, חברת לוקהיד מרטין (ראה מאמר).

המאמר של היום מתעורר לחיים מתוך צורך שצריך להיות ראשוני לכל מי שרוצה להתמודד עם האתגרים היומיומיים הקשורים לאבטחת מידע, או שינויים ב"שדה הקרב "והאיומים הכרוכים בו.

כדי להבין טוב יותר את "שינוי" התרחיש, רעיון טוב למי שמגן על מעת לעת לנתח את נכסיו, שכן התוקף מנסה תמיד לגלות חולשות חדשות במבנה.

השארת יותר מדי זמן פירושה הגדלת הסיכון באופן משמעותי.

במאמר זה נראה בדיוק את השינוי הזה ונוכל לנתח מקרוב כיצד המצב שונה באופן קיצוני עבור אותו תחום.

כמו תמיד, הצעד הראשון שמתבצע הוא מה שמכונה "איסוף מידע", כלומר אוסף המידע הדרוש לנו כדי לבצע את הניתוח בפועל.

במקרה זה, אנו בודקים האם קיימים אינדיקטורים תקפים לפשרה עבור התחום "lockheedmartin.com".

כדי לפשט את העבודה שלנו, אנו יכולים להשתמש בממשק ה- API של VirusTotal (ממשק תכנות יישומים - סדרה של פונקציות שניתן לזכור לביצוע סדרת פעולות אפילו עם שפות תכנות שונות ותוכניות צד ג '), כדי לבדוק אם קובץ מסוים (או תחום, במקרה שלנו ...) יש להעמיק.

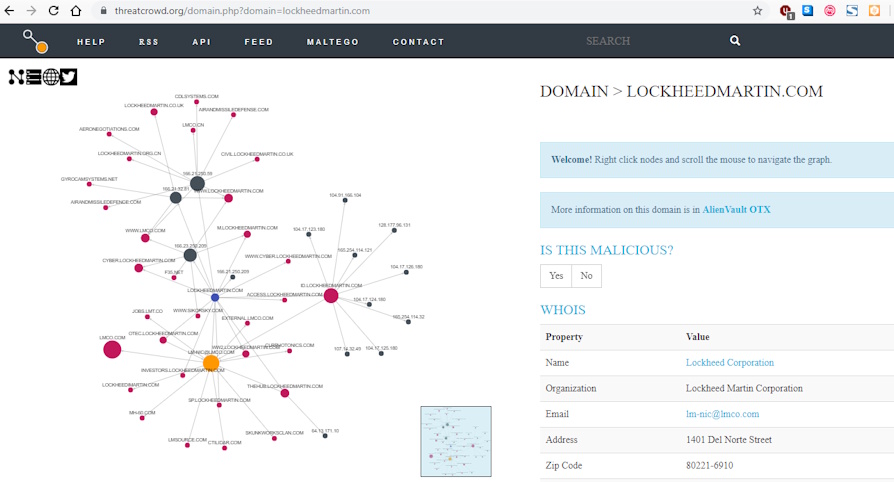

כפי שניתן לראות, אין קבצים שיכולים להיחשב כחשודים, כך שנוכל לבצע חיפוש חדש דרך פלטפורמת "ThreatCrowd" כדי לחפש אלמנטים אחרים שיכולים להיות קשורים לדומיין ולתת-הדומיינים שלו:

מקור: ThreatCrowd

מקור: ThreatCrowd

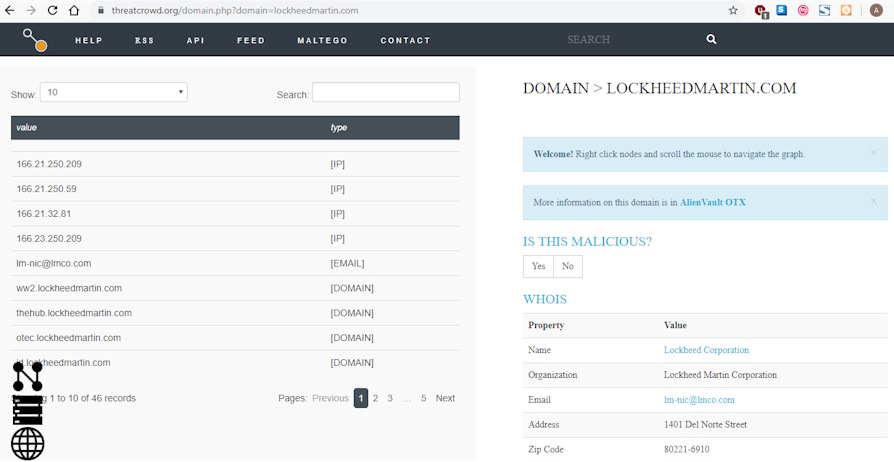

לאחר מכן נוכל להציג את הנתונים מהפלטפורמה בפורמט טבלאי: מקור: ThreatCrowd

מקור: ThreatCrowd

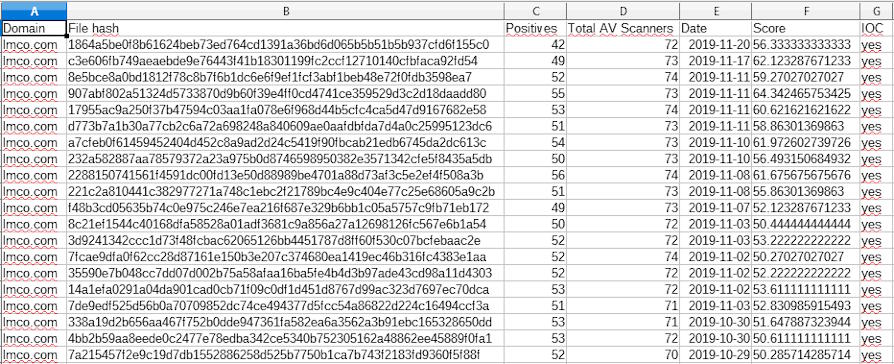

בין המידע שנמסר, הפלטפורמה מחזירה את הדוא"ל "lm-nic@lmco.com". בשלב זה אנו יכולים לנתח מחדש את התחום "lmco.com" ובכך לבחון את ההבדל עם הניתוח הקודם. הפעם נפעיל חיפוש זה באמצעות ממשק ה- API של VirusTotal כדי להקל עלינו:

אנו יכולים לראות מיד כי המצב השתנה מאז הניתוח הקודם, כלומר אותו חשיש של הניתוח הקודם אינו קיים.

בניתוח אמיתי, עלינו לנתח את כל החיפזות שנמצאו, כדי לקבל למעשה סקירה טובה.

במקרה זה ניקח התייחסות לשני חיפורים במיוחד, הראשון:

1864a5be0f8b61624beb73ed764cd1391a36bd6d065b5b51b5b937cfd6f155c0

והחשיש השני:

907abf802a51324d5733870d9b60f39e4ff0cd4741ce359529d3c2d18daadd80

כדי ללמוד את אופיו של החשיש הראשון, אנו תמיד יכולים לסמוך על פלטפורמת ה- "VirusTotal", שבזכות ניתוח התנהגות הזדונית יכולה לספק לנו תובנה מצוינת לגבי הדומיינים, ה- IP שאליו התקשרו והשינויים השונים ברישום המערכת ומערכת הקבצים ש הם יכולים לעזור לנו להבין אם מערכת נפגעת או לא.

אתה יכול לראות את ההתנהגות של התוכנה הזדונית הראשונה על ידי לחיצה על זה פשוט קישור.

כפי שניתן לראות, יש לנו ניתוח התנהגותי.

על ידי לחיצה על כפתור "דוח מלא" בפינה השמאלית העליונה, באפשרותך להציג את דוח ארגז החול.

ארגז החול מאפשר לך להפעיל תוכנות זדוניות במרחב מבודד ומאובטח, ולנתח את פעולותיו לנקוט בפעולות הדרושות, כגון חסימת כתובות IP או תחומים זדוניים.

אנא שימו לב:

ביצוע פעולות מסוג זה עלולות להזיק, מכיוון שאתה מפעיל ממש תוכנה זדונית במחשב שלך.

בצע ניתוח מסוג זה בלבד ורק אם אתה מודע לחלוטין לסיכונים ויכול באופן מושלם לעשות זאת בבטיחות מוחלטת!

מקור: DrWeb vxCube

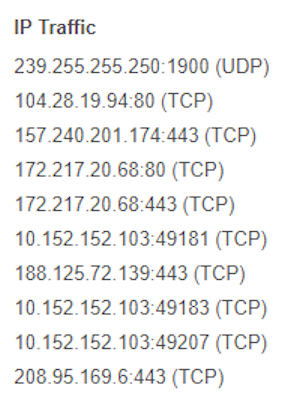

בניתוח במקום זאת של התוכנה הזדונית השנייה, ניתן לשים לב למשהו שונה:

מניתוח ההתנהגות ניתן לציין כי התוכנה הזדונית, בנוסף לניסיון ליצור קשר עם הדומיין של מחוז מילאנו, יש התנהגות של היחיד, המובן מניתוח ה- IP שנעשה קשר.

להלן הרשימה החלקית של כתובות ה- IP שאליהן פנה:

מקור: VirusTotal

יתכן שתבחין כי כתובות ה- IP אליהן פונה התוכנה הזדונית פועלת לפי "תבנית" מסוימת.

התבנית המעניינת היא "10.152.152.x"

דפוס זה עולה בקנה אחד עם רשת של פיתרון אנונימי נרחב, דהיינו Whonix.

Whonix היא מכונה וירטואלית, שה Gateway שלה מפנה מחדש באופן אוטומטי ו"שקוף "(כלומר אין צורך באינטראקציה או בידע על הפעולה על ידי המשתמש) את כל החיבור ברשת Tor (פתרון האנינימציה הנפוץ ביותר. באינטרנט).

כפי שדווח בעמוד הפרויקט הרשמי (ניתן להשיג ב קישור) בכדי להיות מסוגלים להפנות מחדש את כל התעבורה של לקוח לטור, דרך שער Whonix מספיק להגדיר את הפרמטרים הבאים:

## תוספת שמינייה של כתובת ה- IP האחרונה בתחנות עבודה נוספות

כתובת IP 10.152.152.50

מסכת רשת משנה 255.255.192.0

שער ברירת מחדל של 10.152.152.10

שרת DNS מועדף 10.152.152.10

מעניין, התוכנה הזדונית מנסה ליצור קשר עם סוג זה של רשת.

מכאן ניתן לומר כי מדובר בצירוף מקרים, או שאנו עומדים בפני מקרה אפשרי של דליפת נתונים.

ברור כי גם ה- CERT הלאומי וגם ה- CERT האמריקני קיבלו הודעה מיידית.

אני זוכר שכל הניתוח מבוסס על נתונים נגישים לציבור שיכולים להתייעץ על ידי כל אחד.

כפי שנעשה במאמר הקודם עלינו להזהיר אותך כי מכיוון שאין לך תצוגה של הרשת הפנימית, המצב יכול להיות תוצאה של אנטי-וירוס, IPS, Honeypot, Sandbox או מערכות הגנה אחרות.

כפי שמוצג, המצב בין שני ניתוחים יכול להשתנות באופן קיצוני, לכן אני ממליץ על סריקה רגילה של הרשת והמערכות שלך.

העצה תמיד זהה: אסור לנו לראות באבטחה "מוצר", אלא כתהליך.

המחקר והניתוח היחסי של הנכסים עוזרים לנו לשמור על שליטת האיומים, המשתנים לאורך זמן ומתפתחים עם ההגנה שלנו.

חיוני לעקוב אחר שינויים והתפתחות האיומים כדי לא להיתפס לא מוכן.

תמונות: לוקהיד מרטין / רשת