ורקאדה, טריטון, צינור קולוניאלי... הן אינן מילים מסתוריות של משחק חידון, אלא פשוט המראה של המציאות שאנו מתמודדים בה, בה הן הגבול בין דיגיטלי לאמיתי והן ההגנה מפני איומים של אנשים זדוניים מטושטשים יותר ויותר.

תרחישים של התקפות דיגיטליות על מכשירים תעשייתיים, הנקראים גם OT או IoT, נפוצים יותר ויותר; עם השפעה חשובה על הפרטיות שלנו, על העסקים שלנו או אפילו גרוע מזה על החיים של כל אחד מאיתנו אם אנחנו מדברים על תשתיות קריטיות כמו צינורות נפט, בתי חולים וכו'.

ורקאדה - מרץ 2021 - "קבוצה של האקרים טוענת כי פרצה כמות עצומה של נתוני מצלמות אבטחה שנאספו על ידי הסטארט-אפ Verkada Inc. בעמק הסיליקון, והשיגה גישה לעדכונים חיים מ-150.000 מצלמות מעקב בתוך בתי חולים, חברות, מחלקות משטרה, בתי סוהר ובתי ספר."

טריטון - 2017 ו-2019 - "האקרים משתמשים בתוכנה זדונית של Triton כדי לחסום מפעלים ומערכות תעשייתיות. תוכנות זדוניות מיועדות למקד מערכות תעשייתיות ותשתיות קריטיות".

צינור קולוניאלי - יוני 2021 - "הפריצה שחסמה את צינור הגז הגדול ביותר בארה"ב והובילה למחסור ברחבי החוף המזרחי הייתה תוצאה של סיסמה אחת שנפרצה. האקרים נכנסו לרשתות של Colonial Pipeline Co. דרך חשבון רשת פרטית וירטואלית, שאפשרה לעובדים לגשת מרחוק לרשת המחשבים של החברה. החשבון כבר לא היה בשימוש בזמן ההתקפה, אך עדיין ניתן היה להשתמש בו כדי לגשת לרשת של קולוניאל".

בהקשר זה, בתקווה גדולה אנו רואים מושגים כמו "אפס אמון", "המשכיות תפעולית", "הגנה על התקנים תעשייתיים" וכו' מתבססים יותר ויותר בעולם ה-IT והסייבר. עם זאת, להסביר לחברות כיצד להגן על מכשירים תעשייתיים, שלרוב יש להם ממוצע של 30/40 שנות שירות, בבניין מבודד פיזית ודיגיטלית, לא תמיד קל..

מאמר זה רוצה לנסות לפתוח תובנה לגבי התרחיש הזה ולעזור להבין כיצד לוגיקת ההגנה של מכשירים תעשייתיים (המכונים לעתים קרובות ברצון התקנים טכנולוגיית הפעלה - OT, או המכשירים העדכניים ביותר אינטרנט של דברים - IoT) יכול להצטלב עם ההיגיון הקלאסי של מכשירים השייכים לעולם ה-IT שרובנו מכירים, ולהדגיש כיצד ניתן ליישם מושגים כגון אפס אמון אפילו לעולם מורשה כמו התעשייתי.

איזה מכשירים?

ראשית בואו נגדיר למה אנחנו מתכוונים התקני OT / IoT, באמצעות המינוח הבא לשם הפשטות:

מובן מאליו שבמציאות הפועלת למשל בעולם הייצור, שבה אולי יש לנו שכיחות של מכשירים בתחום התעשייתי (OT), ניתן למצוא שלוש מערכות אקולוגיות מאוד ספציפיות:

- סביבת IT עם חומרה בין 5 ל-10 שנים, המשתמשת בפרוטוקולים כגון TCP/IP, HTTPS ושבה מיושמים (או לפחות יש ליישם) מושגי הגנת זהות בסיסיים כגון Multi Factor Authenthication (MFA), דואר זבל/דיוג הגנה, הגנה נגד תוכנות זדוניות וכו';

- סביבת OT, עם חומרה מתוארכת כרצונה, המשתמשת בפרוטוקולים ספציפיים לחלוטין, וכלוגיקה אבטחה - משתמשת אך ורק בקריטריון "בידוד";

- סביבת ענן, המשמשת בשתיהן כדי להרחיב את הקיבולת שלך מרכז נתונים מקומי (קבוצת שרתים מוחזקת ונשלטת באתר, אד) הן עבור יישומים/שירותים והן מסיבות של מדרגיות, זמן או פשוט עלויות, יותר יעיל להתחיל מ ענן.

מכשירי OT

בואו נמקד את תשומת הלב של מאמר זה בנקודה השנייה: סביבות OT. בדרך כלל אנו מוצאים התקני OT עתיקים (ישנים יותר) ו-IoT תעשייתי, התקני טביעת רגל חדשים יותר: אלה שולטים בציוד פיזי - ומכאן טכנולוגיה נפוצה כמו מערכות חימום, אוורור ומיזוג אוויר (HVAC) - כמו גם ציוד ספציפי של המגזר לייצור - ש הוא, מתקני נפט וגז, שירותים, תחבורה, תשתיות אזרחיות ועוד.

מערכות OT אלה מנוטרות לעתים קרובות על ידי סביבת ה-IT כדי לספק ניתוח עסק ותובנות אחרות לגבי פעולות עסקיות פיזיות. למרות שפלטפורמות IT ורשתות IP דומות ל-IT, סביבות OT שונות מכמה בחינות:

- מכלול האמצעים והכלים שנועדו למנוע או לצמצם אירועים מקריים הוא פריט הבטיחות העיקרי OT (Safety); זאת בניגוד מוחלט לעולם ה-IT המתמקד במכלול הפעולות והכלים בתגובה לאיום מתמשך, המאורגן בדיוק במטרה לגרום נזק למערכות IT (Security). הבדל זה נובע מכך שכשל במערכת ה-OT עלול לגרום ישירות לנזק גופני או למוות: למשל, לעובדים העובדים על או ליד מכונות כבדות; לקוחות המשתמשים / צורכים מוצר, אזרחים המתגוררים / עובדים ליד מתקן פיזי וכו'.

- כפי שכבר צפינו לחומרה/תוכנה OT ישנים בהרבה ממערכות IT מכיוון שלציוד פיזי יש מחזורי חיים תפעוליים ארוכים בהרבה ממערכות IT טיפוסיות (במקרים רבים עד פי 10). לא נדיר למצוא ציוד בן 50 שנה שעבר מודרניזציה למערכות בקרה אלקטרוניות.

- גישת האבטחה של מערכות OT שונה מעולם ה-IT מכיוון שמערכות אלו לרוב לא נבנו תוך מחשבה על איומים ופרוטוקולים מודרניים (ולרוב מסתמכות על מחזורי תוכנה ל"סוף החיים"). שיטות עבודה מומלצות רבות של אבטחת IT, כגון תיקון תוכנה, אינן מעשיות או לא יעילות לחלוטין בסביבת OT, וגם אם הן יושמו באופן סלקטיבי, עדיין תהיה להן אפקט אבטחה מוגבל.

הזכרנו את קריטריון ה"בידוד" של מכשירי OT, כדי ליישם את ההגיונות השונים שניתן ליישם:

- גבול קשה: ניתוק מוחלט של התעבורה, לעתים קרובות מכשירים מנותקים פיזית ("פער אוויר");

- Soft Boundary - מבוסס על חומת אש או מסנן תעבורת רשת אחר, כמו כל גבול אבטחה, גבול רך דורש ניטור ותחזוקה כדי להישאר יעיל לאורך זמן. למרבה הצער, אנו רואים מקרים רבים בהם ארגונים קובעים חוקים של חומת אש כדי לחסום תעבורה, ללא גישה מקיפה של אנשים/תהליכים/טכנולוגיות לשילוב אבטחה בניהול שינויים, מעקב צמוד אחר חריגות, בדיקה מתמדת של שינויים, בדיקת הגבול עם סימולציות תקיפה וכו'.

- פילוח פנימי: בידוד קבוצות של מערכות OT זו מזו כמכשול נוסף להתקפות. תרגול זה מחייב שמודלי התקשורת/תעבורה יהיו תואמים לגישה זו ותחזוקה רציפה כלפי בקרה וניהול חריגים כאחד.

נוהלי אבטחה אלה מיישמים היטב עקרונות אפס אמון, למרות שהם מוגבלים על ידי תצורות סטטיות ובקרות רשת עקב גילן של מערכות ה-OT.

הסביבה התעשייתית ו"העולם החיצון"

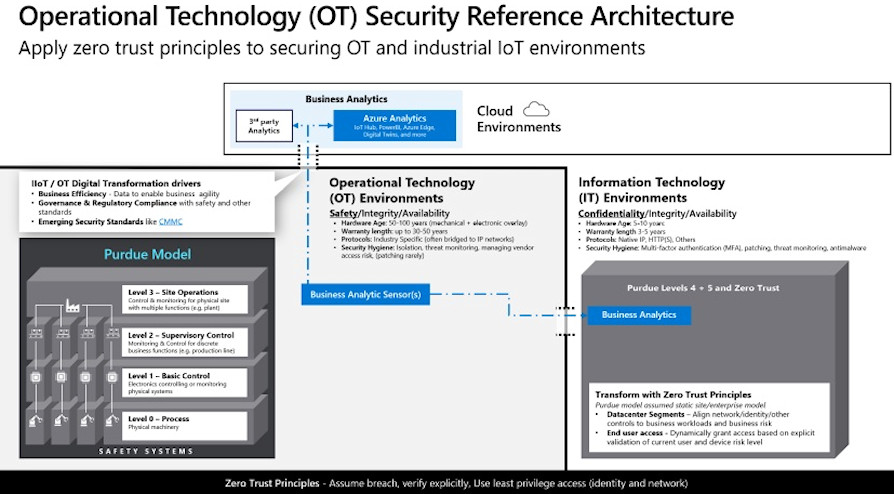

מאז 1990, Purdue Enterprise Reference Architecture (PERA), הידוע גם בשם Purdue Model, הוא המודל הסטנדרטי לארגון והפרדה של אמצעי אבטחה ופונקציות רשת של מערכת הבקרה העסקית והתעשייתית (ICS), המציינת את רמות התפעול הבאות:

- רמה 0 - התהליך הפיזי - מגדיר את התהליכים הפיזיים בפועל.

- רמה 1 - מכשירים חכמים - איתור ומניפולציה של תהליכים פיזיים (חיישני תהליכים, מנתחים, מפעילים ומכשור נלווה)

- רמה 2 - מערכות בקרה - פיקוח, ניטור ובקרה של תהליכים פיזיים (בקרות ותוכנה בזמן אמת; DCS, ממשק אדם-מכונה (HMI); תוכנת פיקוח ורכישת נתונים (SCADA)).

- רמה 3 - מערכות הפעלה ייצור - ניהול זרימת העבודה בייצור להפקת המוצרים הרצויים. ניהול אצווה; מערכות ביצוע ייצור וניהול תפעול (MES / MOMS); מערכות מעבדה, תחזוקה וניהול ביצועי מתקנים; נתונים היסטוריים ותוכנות ביניים קשורות.

- רמה 4 - מערכות לוגיסטיות של החברה - ניהול פעילויות הקשורות בתפעול הייצור. לדוגמה, ה-ERP הוא המערכת הראשית; קובע את לוח הזמנים הבסיסי של הייצור, שימוש בחומרים, משלוח ורמות מלאי.

מאז הגדרת מודל PURDUE, רמות 0-3 (OT Environment) השתנו מעט בהשוואה לארכיטקטורה הנותרת, כלומר רמה 4, המשקפת גישה מודרנית יותר הודות לעקרונות של אפס אמון והופעת טכנולוגיית המובייל והענן .

הופעת הטרנספורמציה הדיגיטלית, מה שנקרא Industry 4.0, דרשה ניתוחים שמטרתם להפוך את ההיבטים העסקיים ליעילים יותר: הגדלת המתאם של נפח נתוני הייצור ההולך וגדל עם עולם IT ועולם ענן. הודות לאיסוף הנתונים ממכשירי OT/IoT עם שירותים ייעודיים וכוח המחשוב הזמין, גישת הענן אפשרה יישום של לוגיקה של ניתוח חזוי ו-prescriptive.

אבל, כפי שראינו בתחילה, אנו יודעים שהתקפות אבטחת סייבר מתרחבות יותר ויותר לסביבות IT, IoT, OT הדורשות תהליכי תגובה לאירועים (ואסטרטגיות מניעה) להתכנס לקראת גישה מאוחדת, המתרחבת לסביבות אלו תוך צורך להתאים אותם ל- היכולות והגבולות של כל אחד.

לכן, נשק שימושי להתמודדות עם התקפות מגוונות יותר ויותר מורכב מאימוץ פתרונות הגנת OT / IoT.

ישנם מספר פתרונות הגנה בעולם התעשייתי, כלומר של מכשירי OT / IoT, שחלקם מבוססים על גישה ברמת הרשת הנקראת ניטור פסיבי או Network Detection and Response (NDR) - אשר לה השפעה אפסית על רשתות תעשייתיות: זה מיושם חיישן רשת מקומי (מכשיר פיזי או וירטואלי), המתחבר ליציאת SPAN של מתג. חיישן זה מזהה פעילות חריגה או לא מורשית באמצעות ניתוח התנהגותי ומודיעין איומים ספציפי ל-IoT/OT, ללא השפעה על ביצועי המכשיר.

ללא קשר לפונקציות האישיות של הפתרונות, אלו הם ארבעת המאפיינים הבסיסיים:

- אפשרות לניהול נכסים של מכשירי OT / IoT: לעתים קרובות חברה לא מודעת לכל המכשירים שבתוכה. המטרה הראשונה של פתרונות אלו היא ליצור מלאי מלא של כל נכסי ה-IoT / OT, לנתח פרוטוקולים תעשייתיים קנייניים, לצפות בטופולוגיית רשת ובנתיבי תקשורת, לזהות פרטי ציוד (יצרן, סוג התקן, מספר סידורי, רמת קושחה ופריסה של הלוח האחורי);

- זיהוי נקודות תורפה במכשיר: טלאים חסרים, יציאות פתוחות, יישומים לא מורשים וחיבורים לא מורשים; לזהות שינויים בתצורות המכשיר, לוגיקה של הבקר וקושחה;

- זיהוי פעילות חריגה או בלתי מורשית באמצעות ניתוח התנהגותי ובינה מלאכותית על איומים תואמים IoT / OT, למשל על ידי זיהוי מיידי של גישה מרחוק בלתי מורשית ומכשירים לא מורשים או שנפגעו. נתח את התעבורה באופן כרונולוגי ותפוס איומים כגון תוכנות זדוניות ביום אפס או חקור לכידת מנות (PCAP) לניתוח מעמיק יותר;

- כדי להגיע לחזון הוליסטי יש צורך להיות מסוגל לדווח על התראות ואיומים אלו ל-SIEM / SOAR המפוקח על ידי מרכז המבצעים האבטחה (SOC); הבטחת הן יכולת פעולה הדדית גבוהה יותר עם כלי כרטוס שירות אחרים והן הפחתה בזמן הזיהוי והתיקון (MTTA, MTTR) של מנתחי אבטחה לקראת איום פוטנציאלי.

האם ניתן ליישם לוגיקה של Zero Trust על סביבות OT / IoT? בהחלט כן וזוהי נקודה בסיסית בחזון ההוליסטי של הגנה שאנו מספקים:

הסיבה לכך היא שגם בסביבה תעשייתית חיוני לשמור על הנחיות מוצקות:

על זהות חזקה לאימות מכשירים - רשום מכשירים ארגוניים מכל סוג, הערכת נקודות תורפה וסיסמאות לא מאובטחות, השתמש באימות ללא סיסמה במידת האפשר, ספק גישה פחות מיוחסת כדי לצמצם את משטח ההשפעה של התקפה אפשרית והנזק הנלווה שהיא יכולה לגרום.

תקינות המכשיר - לחסום גישה לא מורשית או לזהות מכשירים הזקוקים לתיקון מסיבות שונות, תוך ניטור יזום של איומים לזיהוי התנהגות חריגה.

השתמש בתצורה מרכזית ובמנגנון עדכון חזק - כדי להבטיח שהמכשירים מעודכנים ותקינים.

לפעמים חשיבה על התקפות בתחום מכשירי ה-IoT נראית כמו מדע בדיוני או רחוקה מאוד מחיי היומיום שלנו, אבל ההתקפות שהוזכרו בתחילה הן נקודת התחלה טובה כדי לגרום לנו לשנות את דעתנו, בנוסף להלן, אני רוצה לגרום לך להרהר בדבר אחר דוגמה לא רחוקה ממה שזה יכול לקרות בכל הקשר של עבודה:

מסקנה

חיוני לחברות להעריך את האבטחה של מערכות ה-IoT וה-OT שלהן באותה הקפדה על מערכות IT: בעוד שלמחשבים אישיים, למשל, נדרשים בדרך כלל תעודות מעודכנות, מכשירי IoT מופצים לרוב עם סיסמאות מוגדרות מראש של היצרן ונשמרים בתצורה הזו במשך עשרות שנים.

אם זה נכון שבשרשרת תקיפה החוליה האנושית היא ללא ספק החוליה החלשה, וכאן "הדרכה/חינוך" היא הפעילות האמיתית הראשונה שצריך להתחיל, נכון גם שבטיחות השרשרת מנקודה מסוימת. נקודת המבט הטכנית תלויה באלמנט החלש ביותר שלמרבה הצער, בעולם ה-OT, קיים כמעט תמיד.

הטכנולוגיה כאן כדי לעזור ולתמוך בנו אך מעל הכל עליה להיות מסוגלת להתמודד עם האיומים הנ"ל כדי לצמצם את ההשפעה האפשרית ולאפשר חידוש מהיר של הייצור ו/או המשכיות עסקית, לאחר התקפה פוטנציאלית.

לשם כך, יותר מהפונקציונליות הבודדת, הרלוונטית ככל שתהיה, האינטגרציה שניתן להשיג עם פתרונות אלו חשובה מכיוון שהתוקפים פועלים ללא חוקים וללא גבולות של מכשירים, זהויות, רשתות וכו'.

הדרך היחידה להגן על עצמך היא להעדיף "סקירה כללית" על מנת לבצע את הניתוח, האיתור ו תיקון.

ריפרימינטי

-

הפרת Verkada מדגימה סכנה של משתמשים בעלי זכויות יתר (darkreading.com)

-

טסלה (TSLA), Cloudfare (NET) פרצה בפריצת מצלמת אבטחה של Verkada - בלומברג

-

האקרים משתמשים בתוכנה זדונית של Triton כדי לסגור מערכות תעשייתיות במפעל | ZDNet

-

האקרים של טריטון חוזרים עם מתקפה תעשייתית חדשה וסמויה | ZDNet

-

סיסמה אחת אפשרה להאקרים לשבש צינור קולוניאלי, אמר המנכ"ל לסנטורים | רויטרס

-

ארכיטקטורות עזר לאבטחת סייבר של מיקרוסופט - תיעוד אבטחה | Microsoft Docs

-

כיצד ליישם גישת Zero Trust על פתרונות ה-IoT שלך - Microsoft Security Blog

-

אבטחת IoT: כיצד להגן על מכשירי ה-IoT שלך במערכות OT (trendmicro.com)

-

למד כיצד מיקרוסופט מחזקת את אבטחת IoT ו-OT עם Zero Trust - Microsoft Security Blog