"אבטחת סייבר קשה (אולי אפילו בלתי אפשרי), אך דמיין לרגע שהצלחת. הצפנה חזקה מיושמת במידת הצורך, פרוטוקולי אבטחה מבצעים את תפקידיהם ללא רבב. לרשותנו חומרה אמינה ותוכנה אמינה. גם הרשת בה אנו פועלים מאובטחת לחלוטין. נִפלָא!

למרבה הצער, זה עדיין לא מספיק. מערכת נפלאה זו יכולה לעשות כל דבר מועיל רק בהשתתפות המשתמשים.

אנשים הם לעתים קרובות החוליה החלשה במערכת של אמצעי אבטחה, והם הם שהופכים אותם כל הזמן ללא יעילים.

מבחינת אבטחה, המתמטיקה היא ללא רבב, מחשבים פגיעים, רשתות גרועות ואנשים פשוט מגעילים. "

(לקוח מתוך: "סודות ושקרים: אבטחה דיגיטלית בעולם מרושת", מאת ברוס שנייר)

מידע הוא אחד הנכסים החשובים ביותר של חברה.

המידע עשוי להוות סוד מסחרי של החברה, למשל בנסיבות קיימות או אפשריות הוא עשוי להגדיל את ההכנסות, להימנע מהוצאות בלתי מוצדקות או לסייע בשמירה על מעמד דומיננטי בשוק הסחורות, העבודות, השירותים או להביא יתרונות מסחריים אחרים ל חברה. כתוצאה מכך, יש להגן על מידע כזה.

מכיוון שאנשים עוברים לכל חברה לעבודה, ההשפעה של הגורם האנושי מתעוררת בהכרח על כל תהליכי הארגון. כולל תהליך הגנה על מידע סודי.

ניתן לחלק כל פעולה אנושית הקשורה להפרת משטר הביטחון לשתי קטגוריות רחבות: מכוונת ולא מכוונת.

פעולות מכוונות כוללות את גניבה מידע מהעובדים, modifica מידע או שלהם הֶרֶס (חַבָּלָה). זה מקרה קיצוני ויש לטפל בו בדיעבד, ולערב את גופי המשטרה.

עבור פעולות לא מכוונות אנו מתכוונים, למשל, לאובדן אמצעי האחסון, הרס או נזק לנתונים עקב רשלנות. האדם במקרה זה אינו מבין כי מעשיו מובילים להפרת המשטר הסודי המסחרי.

כנ"ל לגבי כל פעולות לא רצוניות המתבצעות לטובת האנשים הלא נכונים, לרוב שולל באמצעות טכניקות "הנדסה חברתית" כביכול.

במקרים רבים, עובד אינו מבין כי מעשיו עשויים לכלול הפרות של המשטר הסודי המסחרי, אך יחד עם זאת מי ששואל אותו יודע בבירור שהוא מפר את המשטר.

טכניקות הנדסה חברתית

כל טכניקות ההנדסה החברתית מבוססות על המוזרויות של קבלת החלטות אנושיות.

ישנן טכניקות וסוגים שונים של הנדסה חברתית:

- ה עילה זו פעולה המורכבת על פי תסריט שנקבע (עילה). כתוצאה מכך, על המטרה (הקורבן) לספק מידע מסוים או לבצע פעולה מסוימת. סוג זה של תקיפה משמש בדרך כלל דרך הטלפון. לעתים קרובות יותר מאשר לא, טכניקה זו כוללת לא יותר משקרים פשוטים ודורשת מחקר מקדים (למשל, התאמה אישית: מציאת שם העובד, תפקידו ושמות הפרויקטים עליהם הם עובדים) על מנת להבטיח אמינות כאשר אנו מוצגים ליעד.

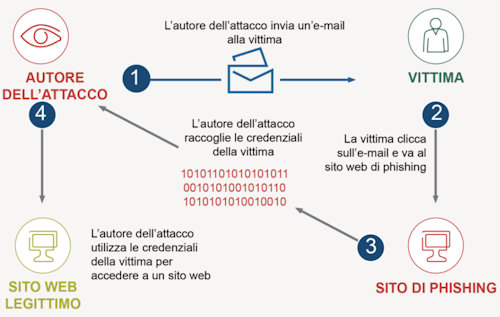

- ה דיוג: טכניקה שמטרתה להשיג במרמה מידע סודי. בדרך כלל, התוקף שולח אל היעד דוא"ל, מזויף ממכתב רשמי - מבנק או ממערכת תשלומים - המבקש "לאמת" מידע מסוים או לבצע פעולות מסוימות. מכתב זה מכיל בדרך כלל קישור לדף אינטרנט מזויף, המחקה את הרשמי, עם לוגו ותוכן חברה, ומכיל טופס המחייב אותך להזין מידע סודי, מכתובת הבית שלך ועד PIN כרטיס האשראי שלך.

- סוס טרויאן: טכניקה זו מנצלת את סקרנות המטרה או תאוות הבצע. התוקף שולח דוא"ל המכיל קובץ מצורף עם עדכון אנטי-וירוס גדול או אפילו עדויות פשרות חדשות נגד עובד. טכניקה זו נותרת יעילה כל עוד משתמשים לוחצים בעיוורון על קובץ מצורף כלשהו.

- דרך אפל: שיטת תקיפה זו היא הסתגלות של סוס טרויאני ומורכבת משימוש בתומכים פיזיים. תוקף יכול להציב תקליטור או כרטיס זיכרון, למעשה, במקום בו ניתן למצוא את המדיום בקלות (מסדרון, מעלית, חניון). הרכב מזויף כקצין ומלווה בחתימה שנועדה לעורר סקרנות.

דוגמה: תוקף יכול לזרוק תקליטור עם לוגו חברה וקישור לאתר הרשמי של חברת היעד ולתייג אותו "שכר מנהלים ברבעון הראשון של שנת 2010". ניתן להשאיר את הדיסק בקומת המעלית או באולם. עובד רשאי ליטול דיסק ולהכניס אותו למחשב בכדי לספק את סקרנותו.

- טוֹבָה תַחַת טוֹבָה: תוקף יכול להתקשר למספר אקראי מהחברה ולהציג את עצמו כעובד תמיכה טכנית ושואל אם יש בעיות טכניות. אם יש כאלה, בתהליך "תיקון", המטרה מזינה פקודות המאפשרות לתוקף להפעיל תוכנה זדונית.

- הנדסה חברתית הפוכה.

המטרה של הנדסה לאחור חברתית זה לגרום למטרה לפנות לתוקפן בבקשה ל"עזרה ". לשם כך, תוקף יכול להשתמש בטכניקות הבאות:

חַבָּלָה: יוצר בעיה הפיכה במחשב הקורבן.

פרסום: התוקף מחליק את הקורבן בהודעה כמו "אם יש לך בעיות במחשב שלך, התקשר למספר זה" (הדבר משפיע בעיקר על עובדים שנמצאים בנסיעת עסקים או חופשה).

עם זאת, אנו יכולים להגביל את אחוז הונאות וגניבת הנתונים הרגישים העלולים לפגוע בתדמיתנו ובחיי היומיום שלנו.

ההגנה הבסיסית ביותר מפני הנדסה חברתית היא באמצעות חינוך. כי מי שמזהירים אותו חמוש. ובורות, מצידה, אינה פוטרת מאחריות. כל עובדי החברה צריכים להיות מודעים לסכנות שבחשיפת מידע וכיצד ניתן למנוע זאת.

בנוסף, על עובדי החברה לקבל הוראות ברורות כיצד ובאילו נושאים לשוחח עם בן שיח גנרי, איזה מידע הם צריכים לקבל ממנו לצורך אימות מדויק של בן השיח.

להלן מספר כללים שעשויים להועיל:

להלן מספר כללים שעשויים להועיל:

1. הכל סיסמא המשתמשים הם בבעלות החברה. יש להסביר לכל העובדים ביום הגיוס כי לא ניתן להשתמש בסיסמאות שסופקו להם למטרה אחרת, למשל לצורך הרשאה באתרי אינטרנט (ידוע שקשה לאדם לפקוח עין על כל סיסמאות וקודי גישה, לכן השתמש באותה סיסמה לעיתים קרובות במצבים שונים).

כיצד ניתן לנצל פגיעות זו בהנדסה חברתית? נניח שעובד חברה הוא קורבן של דיוג. כתוצאה מכך, הסיסמה שלך באתר מסוים הפכה ידועה לצדדים שלישיים. אם סיסמה זו תואמת את זו המשמשת בחברה, קיים איום אבטחה אפשרי על החברה.

באופן עקרוני, אין אפילו צורך שעובד בחברה יהפוך לקורבן של דיוג. אין כל ערובה לכך שרמת האבטחה הנדרשת תישמר באתרים אליהם נכנסת. כך שתמיד קיים איום פוטנציאלי.

2. כל הצוות צריך להיות משכיל כיצד להתמודד עם i מבקרים. יש צורך בכללים ברורים כדי לקבוע את זהותו של המבקר ושל בן / בת הזוג שלו. מבקר צריך תמיד להיות מלווה על ידי מישהו מהחברה. אם עובד חברה נתקל במבקר המסתובב לבדו בבניין, עליו לקבל את ההוראות הדרושות כדי לברר נכונה איזו מטרה היה המבקר בחלק זה של הבניין ואיפה המלווה שלו.

3. צריך להיות כלל לתיקון גילוי רק מידע הנחוץ באמת טלפונית ובאופן אישי, וכן הליך לאימות אם האדם המבקש דבר מה הוא עובד אמיתי של החברה. אין זה סוד שרוב המידע מושג על ידי תוקף במהלך תקשורת ישירה עם עובדי החברה. עלינו גם לקחת בחשבון כי בחברות גדולות, ייתכן שעובדים אינם מכירים זה את זה, כך שתוקף יכול להעמיד פנים שהוא עובד הזקוק לעזרה.

כל האמצעים המתוארים הם פשוטים מספיק ליישום, אך רוב העובדים שוכחים את הצעדים הללו ואת רמת האחריות שהם מוקצים בעת חתימתם על חובות הגילוי.

כך שהחברה מוציאה משאבים כספיים אדירים כדי להבטיח אבטחת מידע באמצעים טכניים שלצערנו ניתן לעקוף בקלות אם העובדים לא נוקטים צעדים לסיכול מהנדסים חברתיים ואם שירותי האבטחה לא בודקים מעת לעת את אנשי החברה.

תמונה: Pluribus One / web