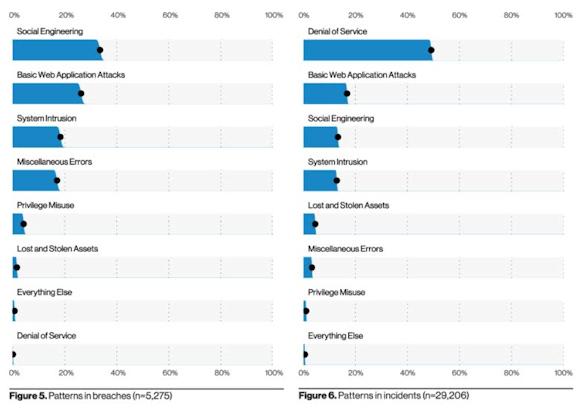

במסמך DBIR (דו"ח חקירת הפרות נתונים) 2021 שפורסם במאי על ידי ורייזון, החקירות בנושא תאונות ו נתוני פרה מדעני המחשב של השנה הקשה הסתיימה זה עתה.

בין העדויות השונות שזוהו בגורמים לתאונות ואובדן נתונים, אחת מכה הן על הישנות בשניהם מיקום בדירוג - השני בחשיבותו: התקפות על יישומי רשת.

השילוב של טרנספורמציה דיגיטלית של חברות וחירום הפנדמיה אפיינו שינויים חשובים, אשר לאחרונה הגבירו מאוד את השימוש ביישומי רשת עבור חלק גדול מהפרודוקטיביות האישית והמקצועית.

מצד אחד, "העבודה מהבית" המצערת הוכיחה למעשה פיתרון מצוין, שעזר למתן את ההרס שאחרת היה משפיע על פעילות החברות בצורה חשובה.

חברות שהמנהלים והעובדים הראו יצירתיות מדהימה למרות בעיות תשתיתיות ותפעוליות ידועות.

מצד שני, חלה עלייה אקספוננציאלית במשטח ההתקפה שנחשף וכתוצאה מכך הסיכונים לפשרה.

פרויקט אבטחת יישומי האינטרנט הפתוח (OWASP) מתחזק רשימה של 10 קטגוריות של פגיעות קשות ביישומי רשת, על מנת לאפשר לצוותי אבטחה להתערב בשליטתם.

הבעיה נותרה בחוסר תשומת הלב ל- aהיגיינה דיגיטלית מונעת ובקרות המיושמות רק כאשר האפליקציה מתפרסמת באינטרנט, ולכן ניתן להגיע אליהם הן על ידי משתמשים לגיטימיים והן - למרבה הצער - על ידי פושעי רשת.

סיבה נוספת לחולשה ביישומי רשת נעוצה במרווחים הרחבים מאוד - לפעמים אפילו סמסטרים ויותר - שבהם מתבצעות בדיקות לאיתור פגיעויות.

יש צורך להעלות את רמת הבגרות של חברות וארגונים כלפי זה חסר היגיינה דיגיטלית, עם פעולה המכונה לעתים קרובות משמרת אבטחה שמאלה.

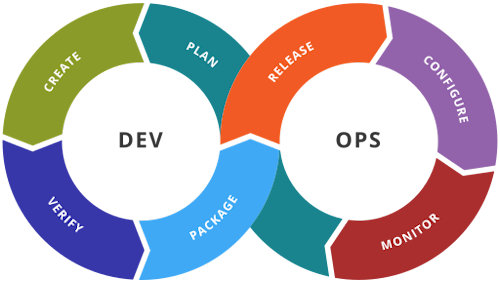

כדי להבין טוב יותר את הרעיון, יש לנתח את התהליך שבו יישומי אינטרנט מפותחים, מאומתים ופורסמים לבסוף, בהתאם לתכתיבי המתודולוגיה הזריזה המספקת אינטגרציה רציפה, אספקה / פריסה רציפה (CI / CD).

לעתים קרובות מיוצג כמעגל הדומה לצורת האינסוף המתמטי, הזרימה התפעולית של אינטגרציה ויישום מתמשכת מסוכמת לעתים קרובות עם המונח DevOps - מה שמעיד על שיתוף פעולה הדוק בין צוות הפיתוח (Dev) לבין צוות הניהול התפעולי (Ops).

השאלה החשובה בשלב זה הופכת: היכן להכניס את פקדי האבטחה, כדי למנוע התגלויות פגיעות - ולכן וקטורי תקיפה פוטנציאליים - כאשר היישום גלוי ונגיש על ידי מישהו?

הנה הרעיון מאחורי "Shift Left Security".

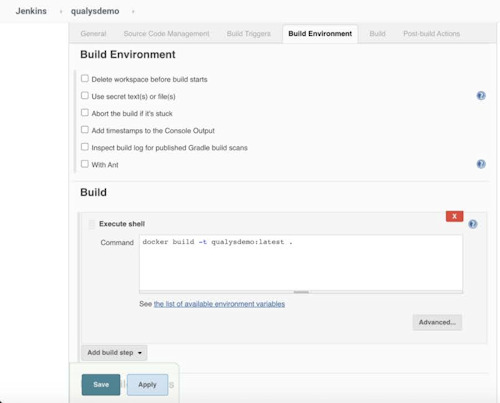

כאשר ארגון מיישם את פרדיגמת DevOps, התהליך כולל לרוב אימוץ פלטפורמות תוכנה המאפשרות מעבר בין השלבים השונים של המחזור.

דוגמאות לפלטפורמות אלה הן ג'נקינס, במבוק, TeamCity וכו '.

ההיגיון המשמש כרוך בניהול הרגעים השונים, כגון שליפת הקוד מהמאגר המרכזי (למשל GitHub), ביצוע ההוראות להרכבת היישום (שלב של לִבנוֹת), בצע פעולות לפני או אחרי לִבנוֹת (למשל להעביר את המוצר המוגמר למחצה לסביבה אחרת או להריץ את המהולל).

ההיגיון המשמש כרוך בניהול הרגעים השונים, כגון שליפת הקוד מהמאגר המרכזי (למשל GitHub), ביצוע ההוראות להרכבת היישום (שלב של לִבנוֹת), בצע פעולות לפני או אחרי לִבנוֹת (למשל להעביר את המוצר המוגמר למחצה לסביבה אחרת או להריץ את המהולל).

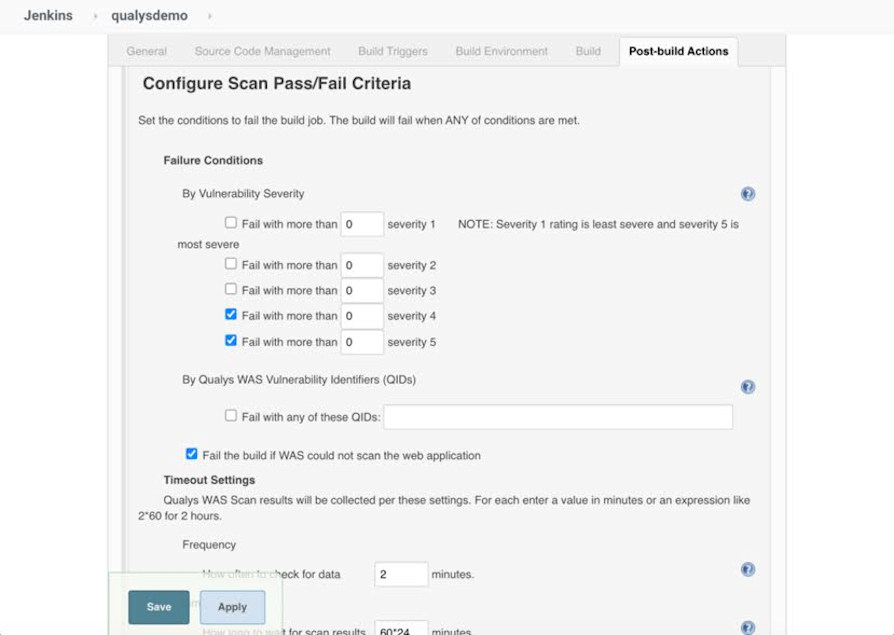

מרבית הפלטפורמות הללו בנויות בצורה פתוחה ותומכות בתוספות תוכנה המאפשרות להרחיב את הפונקציות הבסיסיות שמספקת הפלטפורמה.

בזכות תוספים אלה ניתן לשלב בדיקות אבטחה אוטומטיות, כך שיתערבו בשלבים שבין שלב לשלב הבא.

בהתאם לתוספים המשמשים, ניתן אפילו לקבוע מדיניות אבטחה, על בסיסה לִבנוֹת יכול להסתיים בהצלחה או עם שגיאה (תמונה תחתונה).

לדוגמא, הגדירו כי בנוכחות פגיעות תוכנה מעבר לסף מסוים או קריטיות מסוימת, התקדמו לאורך צינור אפשרויות תצורה נוספות של תוספים מאפשרות לכם לחשוף שגיאות ובעיות אבטחה ישירות במסך הנראות למפתחים, על מנת להפוך אותן לאוטונומיות בפתרון הבעיה.

באופן זה פקדי האבטחה נעים יותר ויותר לכיוון המקור, ומבטיחים חוסן טוב יותר של היישום כאשר הוא מקודם לבסוף לייצור ומקטין את הסיכון להתקפות סייבר.

הטכניקה של "העבר שמאלה" זה לא נוגע רק לצינורות הייצור של יישומי רשת, אלא לעתים קרובות הוא מאומץ בכדי ליישם אותה רמה של זריזות בתחומים כמו מכולות יישומים, הכשרה במשאבי ענן, תמונות שרת ולקוח, תשתיות.

למעשה, מדובר בצמיחה בבגרותה של תוכנית האבטחה של הארגון שמצליחה לשלב ביעילות זריזות, מהירות תפעולית ויעילות בבקרות האבטחה.

תמונות: Verizon DBIR 2021 / web