31/05/21 | Cyber

ההתקפה על תשתית ה- TOR - מטבעות קריפטוגרפיים היעד האמיתי

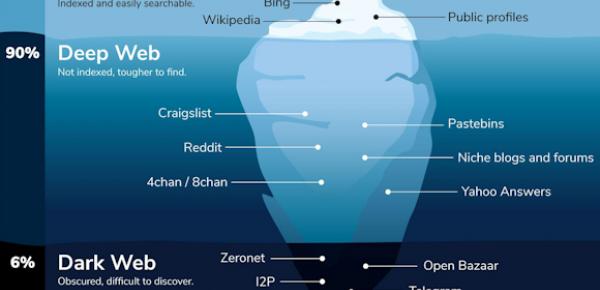

כאשר מדברים על אנונימיות ברשת ועל גלישה באינטרנט האפל, טור מכונה לעתים קרובות. בדמיון המשותף, טור נתפס הן כשיטת תקשורת באינטרנט ל ...

3225

לקרוא

24/05/21 | Cyber

דע את טקטיקות הסייבר של היריב

כל פעילות אבטחת IT והגנת סייבר מבוססת על קביעת גבול שיש לשמור עליו (היקף האבטחה) ועל ...

2387

לקרוא

17/05/21 | Cyber

ונטיקנטו: מצוינות תוצרת איטליה באבטחת IT

במאמרים אחרים כבר עסקנו ב- SOC (מרכז פעולות האבטחה) המגדיר אותו כיחידה ארגונית מורכבת, מרוכזת בדרך כלל, העוסקת ב ...

846

לקרוא

10/05/21 | Cyber

עד כמה תשתית האנרגיה האמריקאית פגיעה?

זה מה שמגלים האמריקנים בימים אלה. בטח, זו לא הפעם הראשונה שזה קורה, אבל זו כנראה הפעם הראשונה שקיימת בעיה בסדר גודל כזה. שם...

1495

לקרוא

03/05/21 | Cyber

עליית פשע הסייבר

זה אולי נשמע כמו כותרת סרט, אבל זה לא. זה הרבה יותר פשוט מציאות טריוויאלית! מדי יום החדשות על התקפות האקרים, שבוצעו ב ...

453

לקרוא

26/04/21 | Cyber

l מרכז חדשנות משותף של CISCO במילאנו שנה לאחר פתיחתו

בינואר 2020 נפתח במרכז החדשנות המשותפת של סיסקו לאבטחת סייבר במילאנו, במבנה של מוזיאון המדע, הראשון באירופה. קצת יותר מ ...

719

לקרוא

19/04/21 | Cyber

מגן נעול: מדריך הסייבר הגדול בעולם. השנה שבדיה מנצחת

גם השנה, בין התאריכים 13 עד 16 באפריל, נערך תרגיל הסייבר נעולים מגן. כמדי שנה, ההכנות והתנהלות התרגיל רואים ...

1740

לקרוא

12/04/21 | Cyber

גילוי נאות לציבור של פייסבוק והתחושה המטרידה של התמכרות להפרת הנתונים

הטכנולוגיה אינה יוצאת דופן, שכן לכל תחום אחר בחברה יש את הטיעונים שלה וכמה מילות קסם שעל השפתיים של כולם. אבטחת סייבר ...

537

לקרוא

05/04/21 | Cyber

פרויקט נטו-מאובטח (חלק 3/3): תוצר אירופי של חלוקת מפתח QUANTUM

להלן החלק השלישי והאחרון בסדרת המאמרים בנושא הצפנה קוונטית, שהחלה בשניים ...

526

לקרוא

29/03/21 | Cyber

מהי רשת הרוג הסייבר?

בכמה מאמרים הזכרנו את מה שמכונה "שרשרת הרוג סייבר" אך בבדיקה מדוקדקת אף פעם לא באמת ...

7913

לקרוא

22/03/21 | Cyber

ציד לווייתנים: מה זה ומה הסיכונים

בשנים האחרונות התפתחו מתקפות סייבר שמשנות צורה ועוצמה. למשבר הבריאות העולמי יש ...

897

לקרוא

08/03/21 | Cyber

מקרה SolarWinds, בואו ניקח חשבון

במאמר מ- 14 בדצמבר 2020, דיברנו על FireEye ואיך נפרצו. זו הייתה אותה חברה ...

800

לקרוא

03/03/21 | Cyber

היקף הביטחון הלאומי בתחום הסייבר: אתגר חדש עבור יועצים כלליים וקציני תאימות

ברגע הקשה של השיקום שיגיע בעקבות המשבר הכלכלי הגדול שנגרם על ידי המגיפה, אחד הנכסים ...

640

לקרוא

01/03/21 | Cyber

פרויקט ה- Quantum-Secure Net (חלק 2/3): תוצר אירופי של הפצת קוונטים

במאמר הראשון הצגנו מהן הבעיות העיקריות של הצפנה מודרנית, או ליתר דיוק, מה ...

929

לקרוא

22/02/21 | Cyber

TryHackMe: סייבר ומשחקיות

לפני זמן מה סיפרתי לך על פרויקט Ares, פלטפורמה מקוונת שפותחה על פי הרעיון של ...

1614

לקרוא

15/02/21 | Cyber

מיקרוסופט: אבטחה ופרטיות בזמן קוביד

לפני מספר חודשים דיברנו על חשיבות האבטחה והפרטיות בזמן COVID (ראה מאמר) ...

345

לקרוא

01/02/21 | Cyber

CyberChallenge.it, מהדורת 2021 נמצאת בראשית דרכם

CyberChallenge.it היא אחת מהתשובות הרבות שאיטליה נותנת (יחד עם קורסים לתארים חדשים, ...

748

לקרוא

25/01/21 | Cyber

פרויקט הרשת הקוונטית-מאובטחת (חלק 1/3): האיום הקוונטי על ההצפנה המודרנית

מאמר זה מחולק לשלושה חלקים, ומטרתו לאתר מחדש את האלמנטים העיקריים של קריפטוגרפיה ו ...

1152

לקרוא

18/01/21 | Cyber

פרויקט AIDA: בינה מלאכותית בשירות אכיפת החוק

ההנחה של המאבק הנצחי בין שוטרים וגנבים מאושרת גם בשינוי הדיגיטלי שלה. ה...

986

לקרוא

11/01/21 | Cyber

השבת כסף: דרך להלבין כסף

במאמר זה אדבר על "שיבוץ כסף": נוהג לא חוקי המעדיף סחר בסמים, סחר ...

1447

לקרוא